Critical Vulnerability Microsoft .NET Core SDK Notifications: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

The Infinity system running Xpertise 6.8 software on the GeneXpert computer utilizes Microsoft .NET Core SDK versions prior to 6.0:35, which contain multiple critical security vulnerabilities as identified in the vendor advisory, including CVE-38229, CVE-2024-43483, CVE-2024-4384, and CVE-2024-43485. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami:

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

If you are on .NET 6.0 or any version prior to 8.0:11, it's highly recommended that you upgrade to .NET 8.0:11, as .NET 6.0 will no longer receive security patches for this vulnerability from Microsoft.

To check and fix the version, please refer the following steps:

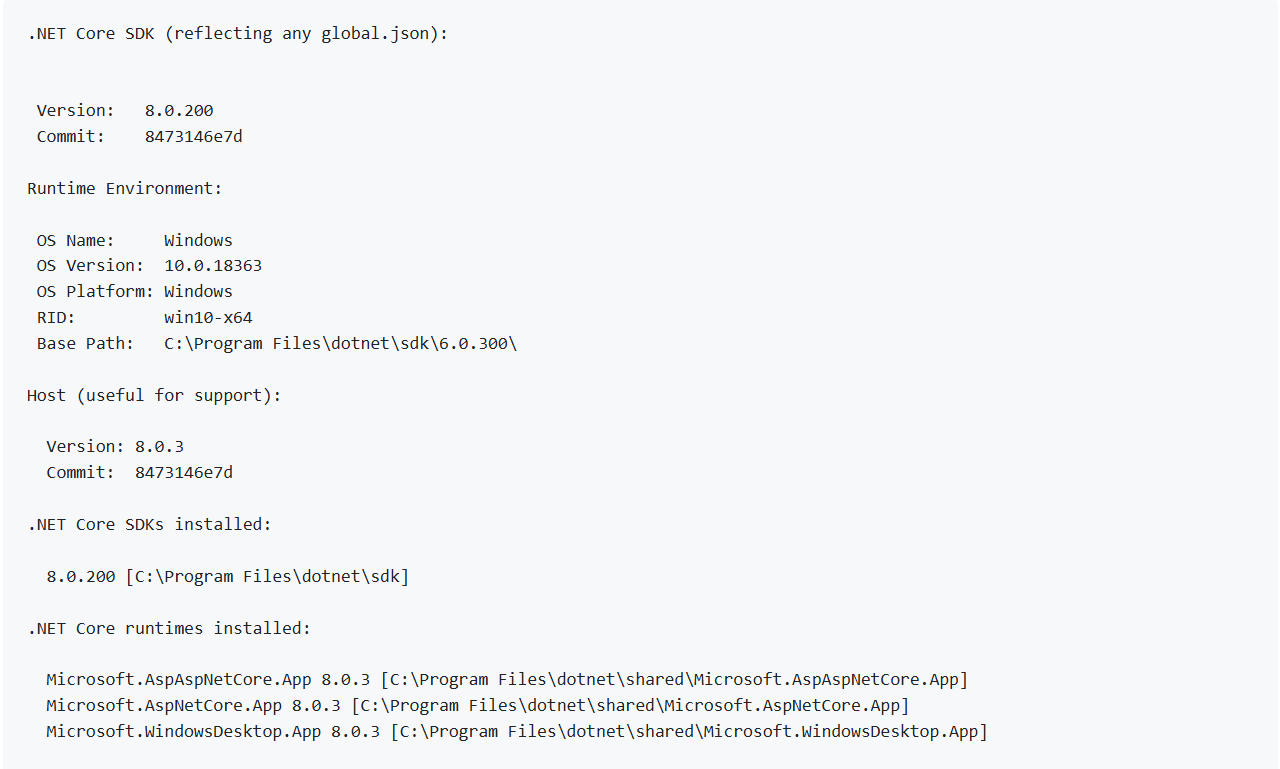

1. Identify Affected Versions: Check if your application is using any of the affected versions of .NET Core SDK. You can list the versions you have installed by running the dotnet --info command and will see the output like the following:

2. If you have version prior to 8.0:11, please continue with the following steps

3. To fix the issue please install the latest version of .NET 8.0:11 from below given link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. To verify the download file hasn't been corrupted, please use the SHA512 checksum information above to validate the file as explained in Verify downloaded binaries

5. Verify the versions you have installed by running the dotnet --version command and will see the output like the following:

6. Check that the output will say: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 to remediate this vulnerability

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2023-48674

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

The Dell BIOS on the Infinity system is missing a security patch and is, therefore, affected by an improper NULL termination vulnerability that can result in a denial of service (DoS) condition. A high-privilege user with network access to the computer can send malicious data.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please ensure that the ‘Fixed version’ for OptiPlex XE4 series is 1:22.0 for OptiPlex XE4 series whereas the installed version is currently 1.9.0. To check and fix the version for Dell OptiPlex XE4, please refer to the following steps:

1. Verify Current BIOS Version:

a. Check the current BIOS version installed on your OptiPlex XE4 system. If it's 1.9.0. Please follow step 2.

2. Download the Fixed BIOS Version:

a. Visit the Dell Support site and download the BIOS version 1:22.0 for the OptiPlex XE4 series.

3. Prepare for BIOS Update:

a. Backup all important data to prevent data loss during the update process.

b. Ensure your system is connected to a reliable power source.

4. Update the BIOS:

a. Follow the instructions provided by Dell to update the BIOS. This typically involves running the downloaded executable file and following the on-screen prompts.

5. Verify the Update:

a. After the update, restart your system and enter the BIOS setup to confirm that the BIOS version is now 1:22.0.

6. Monitor System Performance:

a. Cepheid recommends that post-update you monitor the computer for unusual behavior and report anything unusual to Cepheid Technical Support.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Krytyczna luka w zabezpieczeniach związana z uprawnieniami systemu Windows

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

Element wykonywalny usługi w systemie Windows z niezabezpieczonymi uprawnieniami na hoście zdalnym może pozwolić nieuprzywilejowanemu użytkownikowi na potencjalnie nadpisanie dowolnego kodu, co spowoduje zwiększenie uprawnień. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://www.tenable.com/plugins/nessus/65057.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Firma Cepheid zaleca, aby aktualizacja ta została wdrożona przez dział IT organizacji.

Upewnić się, że następujące grupy nie mają uprawnień do modyfikowania lub zapisywania plików wykonywalnych usług, które zawierają elementy wykonywalne usług:

- Wszyscy

- Użytkownicy

- Użytkownicy domeny

- Uwierzytelnieni użytkownicy

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-48993 through CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

The Microsoft SQL Server installation on the remote host is missing security updates. It is, therefore, affected by multiple vulnerabilities. A third-party could potentially exploit this vulnerability and bypass authentication and execute unauthorized arbitrary commands. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://www.tenable.com/plugins/nessus/211471.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

The correct version should be 2019:150:4410.1 for SQL Server Version: 15.0:4223.1 Express Edition and SQL Server Instance: MSSQLSERVER.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 through CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 through CVE-2025-21308

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

The remote Windows host is missing security update 5049981. It is, therefore, affected by multiple vulnerabilities including but not limited to:

- Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability

- Windows Telephony Service Remote Code Execution Vulnerability

- Windows BitLocker Information Disclosure Vulnerability

Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

The C:\Windows\system32\ntoskrnl.exe has not been patched and the correct version should be: 10.0:19041:5369

Please download the link below and proceed to apply the patch https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2025-21176

Zaktualizowano 21 kwietnia 2025

INFORMACJE PODSTAWOWE

CVE-2025-21176 is a security vulnerability in Microsoft's .NET Framework and Visual Studio allowing a third-party to execute code remotely. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

The remote version should be 4.8:4772.0.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

GeneXpert Dx 6.5 Software Upgrade Announcement for Windows OS

Zaktualizowano 1 stycznia 2025

We would like to inform you of an important update regarding the compatibility and support for Cepheid’s GeneXpert Dx 6.5 software version used with GeneXpert Dx systems.

Effective immediately, the GeneXpert Dx 6.5 software version can no longer be installed on computers running the Windows 7 operating system. This decision follows the end of support for the Windows 7 operating system by Microsoft. As a result of the end of support for Windows 7, Cepheid is unable to ensure the security and functionality of GeneXpert Dx 6.5 software on this operating system. Continuing to use GeneXpert Dx 6.5 on Windows 7 could expose data on that computer and any connected device(s) to cybersecurity vulnerabilities.

Cepheid advises GeneXpert Dx systems with Windows 7 to upgrade to a supported operating system (Windows 10 IoT Enterprise LTSC), on a Cepheid configured computer which will continue to receive regular updates and security patches until 13 stycznia 2032. This will ensure the continued security and optimal performance of your GeneXpert Dx systems on the latest software version GeneXpert Dx 6.5.

As a next step, we recommend you identify all systems currently running Windows 7 that use the GeneXpert Dx 6.5 software version and plan to upgrade these systems to a an actively supported operating system. Please defer to your organization or institution’s guidelines on whether re-validation is required once a new operating system is installed as a part of the upgrade.

If you have any questions or require assistance with the upgrade process, please do not hesitate contact Cepheid Technical Support at techsupport@cepheid.com.

Microsoft Windows OS Security Update

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

Microsoft has released an update to address security issues for the Windows operating system. For more information, the Microsoft KB5043064 article can be found here: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Uwzględnione zostały następujące powiadomienia CVE: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please download the following link from the Microsoft website: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Critical Vulnerability Notifications: CVE-2024-21814 & CVE-2023-28388

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

The Chipset Device Software installed on the Cepheid OS touchscreen may contain a vulnerability related to an uncontrolled search path element, potentially allowing an authenticated local attacker to escalate their privileges.

Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please upgrade to 10.1:19444:8378 software version or higher. The latest version of the utility version can be found here (version 10.1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

If you have any questions or concerns, please contact Cepheid Technical Support techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-37334

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

SQL Server OLE DB driver installed on the remote host lacks a security update and is impacted by a remote code execution vulnerability, leading an authenticated user to potentially connect to a malicious SQL server database via a connection driver. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

The link to the patch can be found below. Click the link and then click ‘Download’ to proceed.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-38081

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

CVE-2024-38081 is a vulnerability that affects the .NET Framework 3.5, 4.8, and 4:81 where the Cepheid computer is missing a security update. These computers may be impacted by a remote code execution vulnerability. For more information, please reference KB5039893 or KB5039884 from Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please ensure you have downloaded the Microsoft Windows July 2024 Security Update for Windows 10 Version 21H2 and Windows 10 22H2 which would allow your system to be fully protected from this vulnerability. Klienci korzystający z automatycznych aktualizacji nie muszą podejmować dalszych działań.

Jeśli nie korzystają jeszcze Państwo z automatycznych aktualizacji systemu Windows, należy wybrać Start > Ustawienia > Aktualizacja i zabezpieczenia > Windows Update, a następnie wybrać opcję „Sprawdź aktualizacje”.

Cepheid highly recommends backing up test result data or the database before the patch is installed. For instructions on how to shut down the Dx software and back up test result data, please consult the user manual. Aby uzyskać więcej informacji na temat instalacji, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-38081

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

The Cepheid computer running Windows OS has at least one service installed that uses an unquoted service path which may allow a third-party to insert an executable file in the path of the affected service. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://www.tenable.com/plugins/nessus/63155.

Uwzględnione zostały następujące powiadomienia CVE: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Once back up of the registry and database or test data is complete, please open and update the NetPipeActivator with the following: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Apache Log4j Notification

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

The version of Apache Log4j on the Cepheid computer running a Windows OS may be impacted by a remote code execution when configured to use JMSappender. This is found in Apache Log4j version 1.2. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami:

Uwzględnione zostały następujące powiadomienia CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

An SQL update to CU16 KB5011644 from SQL Server 2019 RTM is recommended. Please follow the steps below:

- Download the Update:

- Follow the link to the Microsoft Update Catalog and click here: Microsoft Update Catalog

- Download the appropriate update package for your system.

- Prepare for the Update:

- Backup Your Data: Ensure you have a full backup of your databases and system.

- Check System Requirements: Verify that your system meets the requirements for the update.

- Notify Users: Inform users about the planned update and potential downtime.

- Install the Update:

- Run the Installer: Execute the downloaded update package.

- Follow On-Screen Instructions: The installer will guide you through the update process. Make sure to read and follow all prompts carefully.

- Restart Services: After the installation is complete, restart the SQL Server services.

- Verify the Update:

- Check SQL Server Version: Open SQL Server Management Studio (SSMS) and run the following query to verify the update:

- SELECT @@VERSION; The version should be updated to 15.0.4223.11

- Review Logs: Check the SQL Server error logs and Windows Event Viewer for any issues during the update.

- Post-Update Tasks:

- Run Tests: Perform tests to ensure that SQL Server is functioning correctly after the update.

- Monitor Performance: Keep an eye on the server performance to ensure there are no unexpected issues.

- Update Documentation: Document the update process and any changes made.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2013-3900

Zaktualizowano 1 stycznia 2025

INFORMACJE PODSTAWOWE

CVE-2013-3900 is a WinVerifyTrust vulnerability that may affect a Cepheid computer running Windows OS. This vulnerability may lead to receipt of specially crafted requests to execute arbitrary code. For more information, please reference the following: https://www.tenable.com/plugins/nessus/166555.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Once back up of the registry and database or test data is complete, please open the registry, navigate to the 2 folder structures below, and enable ""EnableCertPaddingCheck""=""1"" as given below. Please create the folders as required if not available already.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Koniec wsparcia dla systemu Windows 10 Pro

Zaktualizowano 22 lipca 2024

INFORMACJE PODSTAWOWE

W ramach zobowiązania firmy Cepheid do wspierania naszego menu testowego przy jednoczesnym zapewnieniu spójnego zarządzania poprawkami zabezpieczeń informujemy o zakończeniu wsparcia dla systemu Windows 10 Pro firmy Microsoft w dniu 14 października 2025.

W przypadku wszystkich klientów korzystających z systemu Windows 10 Pro firma Cepheid zaleca uaktualnienie do systemu Windows 10 IoT Enterprise LTSC 2021 z najnowszą wersją oprogramowania firmy Cepheid, która zapewnia aktywne wsparcie w zakresie najnowszych zabezpieczeń cyberbezpieczeństwa i ochrony prywatności danych do 13 stycznia 2032.

System operacyjny Windows 7 nie jest już aktywnie wspierany przez firmę Microsoft, a dalsze korzystanie z niego może potencjalnie narazić dane na komputerze i na wszystkich podłączonych urządzeniach na luki w zabezpieczeniach cyberbezpieczeństwa. Jeśli używany system jest podłączony do komputera lub laptopa z systemem operacyjnym Windows 7, zdecydowanie zaleca się uaktualnienie. Należy zapoznać się z poprzednią wiadomością od firmy Cepheid w tym miejscu.

W razie jakichkolwiek pytań lub wątpliwości dotyczących przejścia na system Windows 10 IoT Enterprise LTSC 2021 należy skontaktować się z lokalnym przedstawicielem firmy Cepheid. Można również skontaktować się z centrum wsparcia klienta firmy Cepheid.

Cenimy sobie Państwa stałą współpracę i lojalność wobec naszych produktów, doceniamy Państwa partnerstwo i będziemy nadal dążyć do współpracy z Państwem nad spersonalizowaną opcją przejścia na nasze najnowsze i najwyższej jakości rozwiązania i technologie.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2016-2183 obejmujące lukę w zabezpieczeniach OpenSSL

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Szyfrowanie DES i Triple DES stosowane w protokołach TLS, SSH i IPSec może umożliwić osobom przeprowadzającym zdalny atak gromadzenie danych w postaci jawnego tekstu w przypadku długotrwałej sesji szyfrowanej. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Firma Cepheid zaleca, aby aktualizacja ta została wdrożona przez dział IT organizacji.

Aby zastosować poprawkę, należy wykonać poniższe czynności:

- W systemie, w którym należy zainstalować poprawkę, w pasku wyszukiwania systemu Windows wprowadzić „Windows Power Shell” i otworzyć aplikację jako administrator

- W oknie Windows PowerShell wprowadzić polecenie Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA'

- Nacisnąć klawisz Enter na klawiaturze

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2013-3900

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

CVE-2013-3900 to luka w zabezpieczeniach WinVerifyTrust, która dotyczy zdalnego systemu i może prowadzić do otrzymania specjalnie przygotowanych żądań. Więcej informacji można znaleźć w następującym dokumencie: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Po zakończeniu tworzenia kopii zapasowej rejestru i bazy danych lub danych wyników testów należy wykonać następujące czynności:

1. Otworzyć „Edytor rejestru” i przejść do poniższej lokalizacji, aby wprowadzić zmiany w sposób opisany poniżej.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Wykrywanie protokołu TLS w wersji 1.0 i powiadomienie dotyczące słabego protokołu (4) TLS w wersji 1.1

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Serwer zdalny akceptuje połączenia zaszyfrowane za pomocą protokołu TLS 1.0, który ma wiele wad kryptograficznych, a ponadto serwer zdalny umożliwia również korzystanie z przestarzałego protokołu TLS 1.1. Wady zostały naprawione w protokole TLS w wersjach 1.2 i 1.3.

Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami:

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy włączyć obsługę protokołu TLS w wersjach 1.2 i 1.3, wyłączając obsługę protokołu TLS w wersjach 1.0 i 1.1, co wymaga zaktualizowania rejestru systemu Windows.

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Po zakończeniu tworzenia kopii zapasowej rejestru i bazy danych lub danych wyników testów należy wykonać następujące czynności:

Kroki, które należy wykonać:

- Wyszukać „Edytor rejestru” w pasku wyszukiwania systemu Windows.

- Przejść do poniższej lokalizacji. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- W sekcji Protocols utworzyć dwie struktury kluczy (foldery) dla protokołów TLS 1.0 i TLS 1.1. Uwaga: Kliknąć prawym przyciskiem myszy sekcję Protocols, aby utworzyć nowy klucz.

- W każdym folderze TLS utworzyć dwa dodatkowe klucze (foldery) jako Client i Server.

- Kliknąć folder Client, w pustym miejscu po prawej stronie kliknąć prawym przyciskiem myszy i wybrać opcję NEW-DWORD.

- Zmienić nazwę na „Enabled” i ustawić wartość na „0”. Uwaga: Te same wartości należy tworzyć dla protokołów TLS 1.0 i TLS 1.1 oraz folderów Client i Server.

- Zamknąć edytor.

- Otworzyć menedżera konfiguracji serwera SQL.

- Kliknąć opcję SQL Server Services.

- Zatrzymać i uruchomić usługę SQL Server (MSSQLSERVER).

- Zamknąć menedżera konfiguracji serwera SQL.

- Pobrać narzędzie Nmap z Google i zainstalować je w systemie.

- Otworzyć okno wiersza poleceń i wprowadzić następujące polecenie: nmap -script ssl-enum-ciphers -p 1433 localhost

- Nacisnąć klawisz Enter na klawiaturze.

- Sprawdzić, czy w oknie wiersza poleceń wyświetlany jest tylko protokół TLS 1.2 i wyższy.

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Nieobsługiwana wersja serwera Microsoft SQL Server

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Instalacja określonej wersji serwera Microsoft SQL Server nie jest już obsługiwana, co powoduje brak nowych poprawek zabezpieczeń dla produktu. Wykryto następujące nieobsługiwane instalacje serwera Microsoft SQL Server:

Zainstalowana wersja: 13.0:4259.0 Express Edition

Ścieżka instalacji: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instancja: MSSQLSERVER

Minimalna obsługiwana wersja: 13.0:6300.2 (2016 SP3)

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Serwer Microsoft SQL Server należy uaktualnić do obecnie wspieranej wersji. Dostępna jest prawidłowa wersja serwera Microsoft SQL Server do pobrania: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

Artykuł KB firmy Microsoft z informacjami na temat aktualizacji jest dostępny tutaj: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Włączone uwierzytelnianie Microsoft Windows LM/NTMv1

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Host zdalny jest skonfigurowany pod kątem próby uwierzytelniania wychodzącego LM i/lub NTLMv1, a protokoły te wykorzystują słabe szyfrowanie. Osoba przeprowadzająca zdalny atak, która jest w stanie odczytać pakiety z pytaniem i odpowiedzią LM lub NTLMv1, może wykorzystać je do uzyskania skrótu LM lub NTLM użytkownika umożliwiającego jej uwierzytelnienie się jako ten użytkownik. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://www.tenable.com/plugins/nessus/63478.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Po zakończeniu tworzenia kopii zapasowej rejestru i bazy danych lub danych wyników testów należy wykonać następujące czynności:

- W systemie, w którym należy zainstalować poprawkę, w pasku wyszukiwania systemu Windows wprowadzić „Edytor rejestru” i otworzyć Edytor rejestru.

- Przejść do lokalizacji HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel i zmienić wartość klucza LmCompatibilityLevel na „1”

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-21409 obejmująca powiadomienie o aktualizacji .NET Framework

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Instalacja Microsoft .NET Framework na hoście zdalnym nie ma aktualizacji zabezpieczeń i jest podatna na lukę w zabezpieczeniach dotyczącą zdalnego wykonywania kodu. Dodatkowe informacje można znaleźć na stronie internetowej firmy Microsoft lub w bazie danych National Vulnerability Database:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy pobrać następujące aktualizacje dotyczące systemu Windows 22H2 w przypadku systemu Windows 10 Pro lub dotyczące systemu Windows 22H2 for x64 w przypadku systemu Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Firma Microsoft ogłosiła datę 14 października 2025 jako zakończenie wsparcia dla systemu Windows 10 Pro, a firma Cepheid zaleca przeprowadzenie uaktualnienia do systemu Windows 10 IoT Enterprise LTSC 2021. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid lub lokalnym przedstawicielem.

Powiadomienie o aktualizacji oprogramowania Java

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

The 8u401, 20.3:13, 21.3.9, 11.0:23, 17.0:11, 21.0.3, 22 and perf versions of Java installed on the remote host are affected by multiple vulnerabilities. Porady dotyczące aktualizacji krytycznych poprawek można znaleźć tutaj: https://www.oracle.com/security-alerts/cpuapr2024.html.

Uwzględnione zostały następujące powiadomienia CVE: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy zaktualizować oprogramowanie Java 8 do najnowszej wersji z poprawkami, dostępnej na poniższej stronie. Konieczne może być ponowne uruchomienie komputera lub laptopa.

https://www.java.com/en/download/

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o aktualizacji Apache Log4j 2.16.0

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Apache Log4j 1.2 jest podatny na lukę w zabezpieczeniach dotyczącą zdalnego wykonywania kodu, jeśli jest skonfigurowany pod kątem korzystania z JMSAppender.

Uwzględnione zostały następujące powiadomienia CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please ensure you have applied KB5011644 patch for Microsoft SQL Server to remove log4j-1.2:17 and allow your system to be fully protected from this vulnerability. Poprawne łącze można znaleźć poniżej. Należy kliknąć „Pobierz”, aby kontynuować.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2024-4761

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

CVE-2024-4761 to luka w zabezpieczeniach dotycząca przeglądarki Microsoft Edge, która może umożliwić osobie przeprowadzającej zdalny atak wykonanie zapisu w pamięci poza granicami za pośrednictwem odpowiednio przygotowanej strony HTML. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Please check the current version of Microsoft Edge to ensure Microsoft Edge version 124.0:2478:105 or later. Należy pamiętać, że włączenie aktualizacji zabezpieczeń systemu Microsoft Windows spowoduje automatyczne włączenie poprawki dla klientów, których to dotyczy. Aby uzyskać więcej informacji na temat określania wersji przeglądarki Microsoft Edge zainstalowanej w systemie, należy skonsultować się z działem IT lub postępować zgodnie z zasadami zarządzania IT obowiązującymi w organizacji. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2016-2183

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

CVE-2016-2183 odnosi się do szyfrowania blokowego w protokołach SSL/TLS z wieloma wadami kryptograficznymi, a w określonych konfiguracjach możliwy jest atak kolizyjny. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy włączyć obsługę protokołu TLS 1.2 i/lub 1.3, jednocześnie wyłączając obsługę protokołu TLS 1.0 i/lub 1.1, aby rozwiązać ten problem, ponieważ nowsze wersje protokołu TLS 1.2 i 1.3 zostały zaprojektowane w celu ochrony przed tymi wadami. Aby włączyć obsługę trzeba:

- Przejść do Panelu sterowania i wyszukać Właściwości internetowe

- Przejść do karty Zaawansowane

- Usunąć zaznaczenie pola TLS 1.0 i/lub TLS 1.1

- Zaznaczyć pole TLS 1.2 i/lub TLS 1.3

Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Krytyczna luka w zabezpieczeniach związana z uprawnieniami systemu Windows

Zaktualizowano 17 września 2024

INFORMACJE PODSTAWOWE

Element wykonywalny usługi w systemie Windows z niezabezpieczonymi uprawnieniami na hoście zdalnym może pozwolić nieuprzywilejowanemu użytkownikowi na potencjalnie nadpisanie dowolnego kodu, co spowoduje zwiększenie uprawnień. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://www.tenable.com/plugins/nessus/65057.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów Dx korzystających z oprogramowania GeneXpert Dx 6.5.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Firma Cepheid zaleca, aby aktualizacja ta została wdrożona przez dział IT organizacji.

Upewnić się, że następujące grupy nie mają uprawnień do modyfikowania lub zapisywania plików wykonywalnych usług, które zawierają elementy wykonywalne usług:

- Wszyscy

- Użytkownicy

- Użytkownicy domeny

- Uwierzytelnieni użytkownicy

Aby uzyskać bardziej szczegółowe informacje na temat kroków związanych z tą aktualizacją, należy skontaktować się z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2023-36728

Zaktualizowano 15 lipca 2024

INFORMACJE PODSTAWOWE

CVE-2023-36728 to luka w zabezpieczeniach dotycząca serwera SQL, która może prowadzić do odmowy usługi z powodu braku aktualizacji zabezpieczeń serwera Microsoft SQL Server zainstalowanego na hoście zdalnym. Więcej informacji można znaleźć w następującym dokumencie: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów GeneXpert Xpress korzystających z oprogramowania GeneXpert Xpress 6.4a.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Upewnić się, że serwer SQL Server zaktualizowano do odpowiedniej wersji poniżej, co pozwoli w pełni zabezpieczyć system przed tą luką w zabezpieczeniach. Poprawne łącze można znaleźć poniżej. Należy kliknąć „Pobierz”, aby kontynuować:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej danych wyników testów lub bazy danych przed zainstalowaniem poprawki. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi. Aby uzyskać więcej informacji na temat instalacji, należy skonsultować się z działem IT lub postępować zgodnie z zasadami zarządzania IT obowiązującymi w organizacji. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2013-3900

Zaktualizowano 15 lipca 2024

INFORMACJE PODSTAWOWE

CVE-2013-3900 to luka w zabezpieczeniach WinVerifyTrust, która dotyczy zdalnego systemu i może prowadzić do otrzymania specjalnie przygotowanych żądań.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów GeneXpert Xpress korzystających z oprogramowania GeneXpert Xpress 6.4a.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Przed aktualizacją pliku rejestru systemu Windows firma Cepheid zdecydowanie zaleca współpracę z działem IT lub przedstawicielem w celu zapewnienia, że aktualizacja zostanie przeprowadzona w sposób, który nie wpłynie na funkcjonowanie systemu. Jeśli mają Państwo pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Firma Cepheid zdecydowanie zaleca utworzenie kopii zapasowej rejestru i danych wyników testów lub bazy danych. Instrukcje dotyczące zamykania oprogramowania i tworzenia kopii zapasowej danych wyników testów można znaleźć w instrukcji obsługi.

Po utworzeniu kopii zapasowej rejestru i bazy danych lub danych wyników testów należy dodać i włączyć wartość rejestru EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

W przypadku 64-bitowych systemów operacyjnych należy dodać i włączyć wartość rejestru EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Więcej informacji na temat aktualizacji kluczy rejestru można znaleźć tutaj:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Powiadomienie o aktualizacji wersji programów Internet Explorer i Adobe Reader

Zaktualizowano 15 lipca 2024

INFORMACJE PODSTAWOWE

To powiadomienie ma na celu poinformowanie użytkownika o zalecanych aktualizacjach konfiguracji programów zainstalowanych w systemie.

Adobe Reader: Firma Adobe opublikowała planowaną aktualizację programu Adobe Reader w 2024 roku.

Internet Explorer: Firma Microsoft zakończyła wsparcie przeglądarki Internet Explorer w dniu 15 czerwca 2022.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy klientów GeneXpert Xpress korzystających z oprogramowania GeneXpert Xpress 6.4a.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

W przypadku programu Adobe Reader należy upewnić się, że zostały pobrane najnowsze aktualizacje programu Adobe Reader. Po uruchomieniu programu Reader należy wybrać „Pomoc” > „Sprawdź dostępność aktualizacji” i postępować zgodnie z instrukcjami w oknie Aktualizacja, aby pobrać i zainstalować najnowsze aktualizacje. Ewentualnie pliki instalacyjne można również znaleźć tutaj: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

W przypadku przeglądarki Internet Explorer należy wprowadzić następujące zmiany konfiguracji w systemie:

- Nacisnąć klawisz z logo Windows + R.

- W polu Otwórz wprowadzić OptionalFeatures.exe, a następnie wybrać OK.

- W oknie dialogowym Funkcje systemu Windows usunąć zaznaczenie pola wyboru dla zainstalowanej wersji przeglądarki Internet Explorer. Na przykład odszukać przeglądarkę Internet Explorer 11, a następnie usunąć zaznaczenie jej pola wyboru.

- Wybrać OK.

- Uruchomić ponownie komputer.

Jeśli nadal korzystają Państwo z systemu Windows 7 lub mają pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2023-36042 Luka w zabezpieczeniach platformy .NET grożąca atakiem typu „blokada usług”

Zaktualizowano 22 maja 2024

INFORMACJE PODSTAWOWE

CVE-2023-36042 to luka w zabezpieczeniach, która dotyczy platformy .NET 3.5 i 4.8 może prowadzić do blokady usług. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy upewnić się, że została pobrana styczniowa aktualizacja zabezpieczeń systemu Microsoft Windows 2024, która zapewnia pełną ochronę systemu przed tą luką w zabezpieczeniach. Klienci korzystający z automatycznych aktualizacji nie muszą podejmować dalszych działań.

Jeśli nie korzystają jeszcze Państwo z automatycznych aktualizacji systemu Windows, należy wybrać Start > Ustawienia > Aktualizacja i zabezpieczenia > Windows Update, a następnie wybrać opcję „Sprawdź aktualizacje”.

Cepheid zdecydowanie zaleca tworzenie kopii zapasowych wyników testów lub bazy danych za pomocą aplikacji Xpertise przed zainstalowaniem poprawki. Instrukcje dotyczące zamykania oprogramowania Xpertise i tworzenia kopii zapasowej wyników testów można znaleźć w instrukcji obsługi. Aby uzyskać więcej informacji na temat instalacji, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

Jeśli nadal korzystają Państwo z systemu Windows 7 lub mają pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Aktualizacja zabezpieczeń systemu Windows 10 5033372

Zaktualizowano 22 maja 2024

INFORMACJE PODSTAWOWE

Niniejszym informujemy, że firma Cepheid zatwierdziła aktualizację zabezpieczeń Microsoft 5033372 do obsługi wbudowanej wersji systemu operacyjnego Windows.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy upewnić się, że została pobrana najnowsza aktualizacja zabezpieczeń systemu Microsoft Windows, która zapewnia pełną ochronę systemu przed tą luką w zabezpieczeniach. Klienci korzystający z automatycznych aktualizacji nie muszą podejmować dalszych działań.

Jeśli nie korzystają jeszcze Państwo z automatycznych aktualizacji systemu Windows, należy wybrać Start > Ustawienia > Aktualizacja i zabezpieczenia > Windows Update, a następnie wybrać opcję „Sprawdź aktualizacje”.

Cepheid zdecydowanie zaleca tworzenie kopii zapasowych wyników testów lub bazy danych za pomocą aplikacji Xpertise przed zainstalowaniem poprawki. Instrukcje dotyczące zamykania oprogramowania Xpertise i tworzenia kopii zapasowej wyników testów można znaleźć w instrukcji obsługi. Aby uzyskać więcej informacji na temat instalacji, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

Jeśli nadal korzystają Państwo z systemu Windows 7 lub mają pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2011-1353

Zaktualizowano 22 maja 2024

INFORMACJE PODSTAWOWE

CVE-2011-1353 jest luką w zabezpieczeniach zlokalizowaną w oprogramowaniu Adobe Reader wersji 10.x poprzedzającej wersję 10.1.1 r. w systemie Windows, umożliwiającą użytkownikom lokalnym uzyskanie uprawnień za pomocą nieznanych wektorów. Aby uzyskać więcej informacji, należy zapoznać się z następującymi informacjami: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Dotyczy to klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Należy upewnić się, że zostały pobrane najnowsze aktualizacje programu Adobe Reader. Po uruchomieniu programu Reader należy wybrać „Pomoc” > „Sprawdź dostępność aktualizacji” i postępować zgodnie z instrukcjami w oknie Aktualizacja, aby pobrać i zainstalować najnowsze aktualizacje.

Cepheid zdecydowanie zaleca tworzenie kopii zapasowych wyników testów lub bazy danych za pomocą aplikacji Xpertise przed zainstalowaniem poprawki. Instrukcje dotyczące zamykania oprogramowania Xpertise i tworzenia kopii zapasowej wyników testów można znaleźć w instrukcji obsługi. Aby uzyskać więcej informacji na temat instalacji, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

Jeśli nadal korzystają Państwo z systemu Windows 7 lub mają pytania lub wątpliwości, prosimy o kontakt z Centrum wsparcia klienta firmy Cepheid.

Powiadomienie o krytycznej luce w zabezpieczeniach: CVE-2023-4863 Przepełnienie buforu stosu w bibliotece libwebp w przeglądarce Google Chrome w wersji przed 116.0.5845.187 i bibliotece libwebp 1.3.2

Zaktualizowano 5 grudnia 2023

INFORMACJE PODSTAWOWE

Repozytorium National Vulnerability Database śledzi lukę w zabezpieczeniach iCVE-2023-4863, która znajduje się w oprogramowaniu Chromium typu Open Source Software (OSS) i służy do renderowania obrazów webp. Biblioteka jest szeroko stosowana w przeglądarkach internetowych, które korzystają z biblioteki libsebp, w tym w przeglądarkach Microsoft Edge, Google Chrome i Mozilla Firefox. Luka w zabezpieczeniach umożliwia zdalnemu atakującemu wykonywanie zapisu poza granicami pamięci za pomocą odpowiednio przygotowanej strony HTML, co może skutkować wykonaniem kodu, który może potencjalnie zagrozić bezpieczeństwu systemów.

PRODUKTY FIRMY CEPHEID, KTÓRYCH DOTYCZY PROBLEM

Domyślną przeglądarką używaną w produktach firmy Cepheid jest przeglądarka Microsoft Internet Explorer lub Edge. Firma Cepheid nie wysyła produktów z przeglądarkami internetowymi Google Chrome ani Firefox, a luka w zabezpieczeniach nie ma wpływu na przeglądarkę Microsoft Internet Explorer. Ponadto instrukcje obsługi naszego oprogramowania zawierają instrukcje dotyczące nieinstalowania niestandardowych aplikacji oraz niezmieniania ustawień aplikacji domyślnych wysyłanych z komputerami lub tabletami.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Zaprzestać korzystania ze wszelkich nieautoryzowanych przeglądarek internetowych i je usunąć, w tym przeglądarki Google Chrome lub Firefox. Check the current version of Microsoft Edge to ensure the version is Microsoft Edge (Stable) version 117.0:2045:31 or later. Należy pamiętać, że włączenie aktualizacji zabezpieczeń systemu Microsoft Windows spowoduje automatyczne włączenie poprawki dla klientów, których dotyczy problem. Aby uzyskać więcej informacji na temat sposobu sprawdzania wersji przeglądarki Microsoft Edge w systemie, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

W razie jakichkolwiek pytań lub wątpliwości należy się skontaktować z Centrum wsparcia klienta firmy Cepheid lub zadzwonić pod jeden z numerów telefonu/wysłać wiadomość na jeden z adresów e-mail dla danego regionu.

Microsoft SQL Server 2016 Service Pack 3 w systemie operacyjnym Windows 10 z oprogramowaniem GeneXpert Xpertise 6.8 w systemach Infinity

Zaktualizowano 5 grudnia 2023

INFORMACJE PODSTAWOWE

Informujemy, że firma Cepheid zatwierdziła oprogramowanie Microsoft SQL Server 2016 Service Pack 3 (KB5003279) dla klientów Infinity korzystających z oprogramowania GeneXpert Xpertise 6.8.

DZIAŁANIA DO PODJĘCIA PRZEZ KLIENTÓW

Następujące oprogramowanie Microsoft SQL Server 2016 Service Pack 3 można bezpiecznie zainstalować w systemie z oprogramowaniem GeneXpert Xpertise 6.8:

• MS SQL Server 2016 Service Pack 3 (KB5003279) od wersji https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid zdecydowanie zaleca tworzenie kopii zapasowych wyników testów lub bazy danych za pomocą aplikacji Xpertise przed zainstalowaniem poprawki. Instrukcje dotyczące zamykania oprogramowania Xpertise i tworzenia kopii zapasowej wyników testów można znaleźć w instrukcji obsługi. Aby uzyskać więcej informacji na temat instalacji, należy się skonsultować z działem IT lub postępować zgodnie z zasadami IT obowiązującymi w organizacji.

Koniec wsparcia cyberbezpieczeństwa systemu Windows 7 dla systemów GeneXpert®

Zaktualizowano 30 czerwca 2023

INFORMACJE PODSTAWOWE

W styczniu 7 r. firma Microsoft zakończyła wsparcie dla systemu operacyjnego Windows 2020, zaprzestając publikowania poprawek i aktualizacji. W związku z tym firma Cepheid nie jest już w stanie zapewniać najnowszych standardów cyberbezpieczeństwa i prywatności na komputerach z systemem operacyjnym Windows 7. Używane oprogramowanie aparatu i bieżące testy będą nadal działać z systemem operacyjnym Windows 7. Jednak od 30 czerwca 2023 wszystkie przyszłe wersje oprogramowania GeneXpert Dx, Infinity Xpertise lub Xpert Check (systemy GeneXpert) nie będą kompatybilne z systemem operacyjnym Windows 7.

Więcej informacji można znaleźć tutaj

Log4Shell (Apache Log4j)

Aktualizacja - 8 lipca, 2022 r.

INFORMACJE PODSTAWOWE

W dniu 10 grudnia 2021 zgłoszono krytyczną lukę w zabezpieczeniach (CVE-2021-44228) w rozwiązaniu Apache Log4j. Luka w zabezpieczeniach

ma wpływ na kilka wersji narzędzia Apache Log4j i aplikacji, które z niego korzystają. W związku z tą luką

w zabezpieczeniach atakujący może wykonać dowolny kod.

REAGOWANIE

Zespoły z firmy Cepheid z powodzeniem przeanalizowały potencjalne zagrożenie dla bezpieczeństwa naszego portfolio produktów i usunęły je, dostarczając poprawioną aktualizację oprogramowania. Do wszystkich klientów, którzy mogą skorzystać z tej aktualizacji oprogramowania, wysłano wiadomość z opisem procesu wnioskowania o przekazanie aktualizacji. Zachęcamy klientów do złożenia wniosku o udostępnienie tej aktualizacji, aby zapewnić użytkownikom bezpieczniejsze środowisko pracy.

Osoby lub organizacje mające inne obawy dotyczące bezpieczeństwa produktów powinny skontaktować się z lokalnym Centrum wsparcia klienta firmy Cepheid pod adresem techsupport@cepheid.com lub productsecurity@cepheid.com

Luka w systemie PrintNightmare Windows Print Spooler umożliwiająca zdalną egzekucję kodu (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Aktualizacja - 14 września 2021 r.

INFORMACJE PODSTAWOWE

6 lipca 2021 r. firma Microsoft opublikowała aktualizację niwelującą skutki krytycznej luki w zakresie zdalnego wykonania kodu w ramach usług zdalnego pulpitu (CVE-2021-34527). Usługa Print Spooler systemu Microsoft Windows nie ogranicza dostępu do funkcji umożliwiających użytkownikom dodawanie drukarek i powiązanych sterowników, co może umożliwić zdalnemu uwierzytelnionemu napastnikowi wykonanie dowolnego kodu z uprawnieniami SYSTEM na podatnym systemie. Od tego czasu wiele CVE zostało dodanych jako część połączonej luki „PrintNightmare”, wraz z dodatkowymi poprawkami.

Ta luka w zabezpieczeniach dotyczy wszystkich systemów operacyjnych Windows.

REAGOWANIE

Zespoły badawczo-rozwojowe firmy Cepheid analizują poprawki Microsoftu dla CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 pod kątem wpływu na dotknięte nimi produkty.

CryptoAPI

Aktualizacja - 20 stycznia 2020 r.

INFORMACJE PODSTAWOWE

W dniu 14 stycznia 2020 Microsoft, w ramach comiesięcznych wtorkowych aktualizacji, opublikował aktualizacje oprogramowania mające na celu usunięcie luk 49. Pośród dostępnych aktualizacji znalazła się taka, która usuwała lukę (CVE-2020-0601) dotyczącą funkcji kryptograficznej Microsoft Windows znanej jako Windows CryptoAPI. Ta luka dotyczy systemów GeneXpert pracujących w środowisku Windows 10 Professional.

REAGOWANIE

Firma Cepheid jest świadoma istnienia tej luki i aktualnie monitoruje powiązane elementy. Firma Cepheid nie otrzymała żadnych zgłoszeń na temat wpływu tej luki na zastosowanie kliniczne swoich produktów i ocenia jej możliwy wpływ na funkcjonowanie produktów.

Firma Cepheid jak dotąd nie potwierdziła zgodności systemów GeneXpert z aktualizacjami oprogramowania, które niwelują lukę CVE-2020-0601. Proces badania zgodności trwa i oczekujemy, że zakończy się w ciągu kilku następnych tygodni.

Jeśli chcesz być powiadomiony(-a) o zakończeniu badania zgodności, prosimy o kontakt z lokalnym Centrum wsparcia klienta firmy Cepheid lub o przesłanie wiadomości e-mail na adres productsecurity@cepheid.com.

DejaBlue

Aktualizacja 13 września 2019 r.

INFORMACJE PODSTAWOWE

W dniu 13 sierpnia 2019 Microsoft opublikował zestaw aktualizacji naprawczych usług pulpitu zdalnego, obejmujący dwie krytyczne luki dotyczące zdalnego wykonywania kodu (RCE), CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 i CVE-2019-1226. Podobnie jak poprzednio usunięta luka „BlueKeep” (CVE-2019-0708), te dwie luki także umożliwiają wprowadzenie do systemu robaków komputerowych, co oznacza, że wszelkie stworzone w przyszłości złośliwe oprogramowanie, które będzie wykorzystywać te luki, będzie mogło rozprzestrzeniać się z jednego podatnego komputera na inny podatny komputer bez udziału użytkownika.

Do dotkniętych problemem wersji Windows należą Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 oraz wszystkie wspierane wersje Windows 10, wraz z wersjami serwerowymi.

Windows XP, Windows Server 2003 i Windows Server 2008 nie są narażone, podobnie jak nie jest narażony sam Protokół pulpitu zdalnego (RDP).

REAGOWANIE

Firma Cepheid zweryfikowała skutki instalacji następujących aktualizacji opublikowanych przez Microsoft dla swoich systemów GeneXpert i tam, gdzie było to konieczne, opracowała specjalne instrukcje dla użytkowników tych systemów. W celu uzyskania szczegółowych informacji na temat każdego z produktów spółki Cepheid, prosimy zapoznać się z poniższą listą produktów.

W wypadku pytań, prosimy o kontakt z lokalnym Centrum wsparcia klienta firmy Cepheid lub o przesłanie wiadomości e-mail na adres productsecurity@cepheid.com.

| Wersja oprogramowania | Lokalizacja aktualizacji | Dodatkowe kroki |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Należy zainstalować aktualizację odpowiednią dla danego systemu operacyjnego i uruchomić ponownie komputer |

CVE-2019-0708 Podatność protokołu pulpitu zdalnego (Bluekeep)

Aktualizacja - 25 lipca 2019 r.

INFORMACJE PODSTAWOWE

15 maja 2019 r., Microsoft opublikował aktualizację niwelującą skutki krytycznej luki w zakresie zdalnego wykonania kodu w ramach usług zdalnego pulpitu (CVE-2019-0708). CVE-2019-0708 to luka, nie wirus. Ta luka może zostać zdalnie wykorzystana bez potrzeby poświadczenia logowania do systemów korzystających z usług zdalnego pulpitu jako części Windows XP i Windows 7.

REAGOWANIE

Firma Cepheid zweryfikowała skutki instalacji aktualizacji CVE-2019-0708 opublikowanej przez Microsoft i tam, gdzie było to konieczne, opracowała specjalne instrukcje dla użytkowników tych systemów. W celu uzyskania szczegółowych informacji na temat każdego z produktów firmy Cepheid, prosimy zapoznać się z poniższą listą produktów.

W wypadku pytań, prosimy o kontakt z lokalnym Centrum wsparcia klienta firmy Cepheid lub o przesłanie wiadomości e-mail na adres productsecurity@cepheid.com.

| Linia produktów | Lokalizacja aktualizacji | Dodatkowe kroki |

|---|---|---|

| Dx SW | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| Xpertise SW - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| Xpertise SW - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| Xpress | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| ONCore | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| Cepheid Link | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

| XpertCheck | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Po zainstalowaniu aktualizacji, należy ponownie uruchomić komputer |

Aktualizacja - 13 czerwca 2019 r.

REAGOWANIE

Firma Cepheid jest świadoma istnienia tej luki i aktualnie monitoruje powiązane elementy. Firma Cepheid nie otrzymała żadnych zgłoszeń na temat wpływu tej luki na zastosowanie kliniczne swoich produktów i ocenia jej możliwy wpływ na funkcjonowanie produktów.

Firma Cepheid jak dotąd nie potwierdziła zgodności systemów GeneXpert z aktualizacjami oprogramowania, które niwelują lukę CVE-2019-0708. Proces badania zgodności trwa i oczekujemy, że zakończy się w ciągu kilku następnych tygodni.

Jeżeli chciałbyś zostać powiadomiony o zakończeniu badania zgodności, prosimy o kontakt z lokalnym Centrum wsparcia klienta firmy Cepheid lub o przesłanie wiadomości e-mail na adres productsecurity@cepheid.com