Windows 10 Pro End of Support Reminder & Windows 11 Qualification for Select GeneXpert Dx Systems

Aktualisiert 17. Juli 2025

As part of Cepheid’s commitment to consistent Microsoft operating system (OS) security patch management, we are reminding you that Microsoft plans to end support for Windows 10 Pro OS on 14. Oktober 2025. After this date, Microsoft will no longer provide critical security patches or updates for Windows 10 Pro OS. To maintain the highest standards of security and performance, we strongly recommend an operating system upgrade on your GeneXpert system.

Cepheid has now qualified an upgrade to Windows 11 Pro OS for select previously shipped GeneXpert Dx systems already running Windows 10 Pro OS (and not running Windows 10 IoT Enterprise LTSC). To be eligible for this upgrade, GeneXpert systems must run GeneXpert Dx software version 6.4 or higher and meet specific computer hardware and operating system requirements

A multi-language flyer (Part Number 303-5234) containing a list of requirements and further information about the Windows 11 Pro OS upgrade option is available. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

BETROFFENE CEPHEID-PRODUKTE

The following GeneXpert systems are affected:

• GeneXpert Infinity computers running Windows 10 Pro OS

• GeneXpert-II running Windows 10 Pro OS

• GeneXpert-IV running Windows 10 Pro OS

• GeneXpert-XVI running Windows 10 Pro OS

The following GeneXpert systems are not in the scope:

• GeneXpert Infinity and Dx systems running Windows 10 IoT Enterprise LTSC do not require a change as they are still fully supported by Microsoft through ongoing security updates.

• GeneXpert Dx systems connected to a touchscreen do not require a change.

• GeneXpert Xpress Hub systems employed in CLIA-waived environments will continue to receive Windows OS updates until 09. Januar 2029.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 through CVE-2024-49018

Aktualisiert 17. Juli 2025

HINTERGRUND

The GeneXpert Dx system running Dx 6.5 software is affected by multiple critical vulnerabilities in Microsoft SQL Server 2019 (version 15.0:4223.1), which may allow remote code execution and unauthorized command execution.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Current SQL Server Version

Navigate to the following path and check the version:

C:\Program Files\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe If the version is 15.0:4223.1, proceed to the next step.

2. Download and Apply Patch

Double-click on the link below to for the executable to install:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3. Verify Update

After installation, confirm that the SQL Server version is updated to 15.0:4410.1.

Adobe Reader Update & Critical Vulnerability Notification: CVE-2024-49530 through CVE-2024-49535 & CVE-2025-24431, CVE-2025-27158 through CVE-2025-27164, CVE2025-27174

Aktualisiert 17. Juli 2025

HINTERGRUND

Multiple vulnerabilities have been identified in Adobe Acrobat Reader versions prior to 25:001:20432, which may allow arbitrary code execution. These are documented under APSB25-14.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Installed Version

Path: C:\Program Files (x86)\Adobe\Acrobat Reader DC\Reader If the version is below 25:001:20432, proceed to the next step.

2. Download and Install Update

Visit Adobe Acrobat Reader Download Page

- Click on “More download options” and install version 25.001.20432 (preferred)

- If this version is not available, upgrade to version 24.005.20320

3. Verify Update

Confirm that the version is updated to 25:001:20432 or 24:005:20320

Benachrichtigung über kritische Schwachstellen: Windows 10 Security Update KB5049981

Aktualisiert 17. Juli 2025

HINTERGRUND

The remote Windows 10 host is missing security update KB5049981, exposing it to potential vulnerabilities including privilege escalation and remote code execution.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

BETROFFENE CEPHEID-PRODUKTE

Dx customers using GeneXpert Dx 6.5 software running Windows 10 version 21H2 or 22H2 are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Download and Apply Path

Double-click the .msu file to install:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Verify Update

Confirm that the system has been updated via Windows Update history or system info.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21176

Aktualisiert 17. Juli 2025

HINTERGRUND

The Microsoft .NET Framework 4.8.1 installation on the remote host is missing a security update exposing it to remote code execution. This vulnerability may allow attackers to execute unauthorized code via a specially crafted request.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

BETROFFENE CEPHEID-PRODUKTE

Dx 6.5 systems running Microsoft .NET Framework 4.8.1 are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Current Version Navigate to:

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- If the version is 4.8.9256.0, proceed to the next step.

2. Download and Apply Patch

Double-click on the .msu file to install:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3. Verify Update

Confirm that the version is updated to 4.8:9290.0.

TLS 1.0/1.1 Protocol Support

Aktualisiert 17. Juli 2025

HINTERGRUND

The remote service accepts connections encrypted using TLS 1.0 and TLS 1.1, which are outdated and insecure protocols. These protocols are potentially vulnerable to multiple cryptographic attacks and should be disabled in favor of TLS 1.2 or TLS 1.3.

Weitere Informationen finden Sie unter:

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Once back up of the registry and database or test data is complete, proceed with the following:

Schritte, die zu befolgen sind, um dies anzuwenden.

1. Suchen Sie in der Windows-Suchleiste nach „Registry-Editor“.

2. Navigieren Sie zum nachstehenden Pfad.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Under Protocols create two keys (folders) structure for TLS 1.0 and TLS 1.1 Note: Klicken Sie mit der rechten Maustaste auf die Protokolle, um einen neuen Schlüssel zu erstellen.

4. Under each TLS folders create two more keys (folders) as Client and Server

5. Click on the client folder, on the RHS empty space right click and select NEW-DWORD option.

6. Rename to "Enabled" and should have the value set to "0"

Hinweis: Dieselben Werte werden für TLS 1.0 und TLS 1.1 sowie Client- und Serverordner erstellt.

7. Schließen Sie den Editor.

8. Öffnen Sie den SQL-Server-Konfigurationsmanager.

9. Klicken Sie auf die Option „SQL Server-Dienste“.

10. Stoppen und starten Sie den SQL Server-Dienst (MSSQLSERVER).

11. Schließen Sie die Anwendung „SQL Server-Konfigurations-Manager“.

12. Laden Sie das Nmap-Tool von Google herunter, und installieren Sie es im System.

13. Open command prompt and enter the below command.

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Drücken Sie die Eingabetaste auf der Tastatur.

15. Stellen Sie sicher, dass in der cmd-Eingabeaufforderung nur TLS 1.2 und höher angezeigt wird.

Benachrichtigung über kritische Schwachstellen: Microsoft SQL Server 2017

Aktualisiert 17. Juli 2025

HINTERGRUND

The Microsoft SQL Server 2017 installation on the remote host is missing security update KB5046858, exposing it to potential remote code execution vulnerabilities.

Weitere informationen finden sie unter: https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 through CVE-2024-49043

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Current SQL Server Version Path:

C:\Program Files\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- If the version is 14.0.3294.2, proceed to the next step.

2. Download and Apply Patch

Double-click on the executable file link here:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3. Verify Update

Confirm that the version is updated to 14.0:3485.1.

Benachrichtigung über kritische Schwachstellen: Windows 10 Security Update KB5051974, KB505518, KB5060633

Aktualisiert 17. Juli 2025

HINTERGRUND

The remote Windows 10 host is missing security update KB5051974, which addresses multiple vulnerabilities including remote code execution and privilege escalation.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, CVE-2025-21349 through CVE-2025-21420

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Download and Apply Patch

Double-click the .msu file to install:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Verify Update for KB5051974

Confirm installation via Windows Update history or system info.

3. Additional Updates for KB5055518 & KB5060533

Please proceed with the latest Microsoft Windows Security Update which would allow your system to be fully protected from this vulnerability. Kunden mit automatischen Updates müssen nichts weiter unternehmen. Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Benachrichtigung über kritische Schwachstellen: Windows 10 Security Update KB5060533

Aktualisiert 17. Juli 2025

HINTERGRUND

The remote Windows 10 host is missing security update KB5060533. This update addresses vulnerabilities in the Windows kernel that could allow privilege escalation and denial of service.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Current Kernel Version

Path: C:\Windows\system32\ntoskrnl.exe

- If the version is 10.0.19041.4894, proceed to the next step.

2. Download and Apply Patch Download KB5060533 -

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verify Update

After applying the patch, confirm that the kernel version is updated to 10.0:19041:5965.

Hinweis: This is a cumulative update. Applying KB5060533 alone is sufficient and includes all prior kernel-level security fixes.

Benachrichtigung über kritische Schwachstellen: Windows 10 Security Update KB5060533

Aktualisiert 17. Juli 2025

HINTERGRUND

The remote Windows 10 host is missing security update KB5060533, which addresses critical vulnerabilities in the Windows kernel and system components.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Verify Current Kernel Version

Path: C:\Windows\system32\ntoskrnl.exe

- If the version is 10.0.19041.5369, proceed to the next step.

2. Download and Apply Patch

Download KB5060533 for 2025-04 Cumulative Update for Windows 10 Version 22H2 for x64-based Systems (the first row listed here):

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verify Update

Confirm that the kernel version is updated to 10.0:19041:5965.

Critical Vulnerability Microsoft .NET Core SDK Notifications: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Aktualisiert 21. April 2025

HINTERGRUND

The Infinity system running Xpertise 6.8 software on the GeneXpert computer utilizes Microsoft .NET Core SDK versions prior to 6.0:35, which contain multiple critical security vulnerabilities as identified in the vendor advisory, including CVE-38229, CVE-2024-43483, CVE-2024-4384, and CVE-2024-43485. Weitere Informationen finden Sie unter:

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

If you are on .NET 6.0 or any version prior to 8.0:11, it's highly recommended that you upgrade to .NET 8.0:11, as .NET 6.0 will no longer receive security patches for this vulnerability from Microsoft.

To check and fix the version, please refer the following steps:

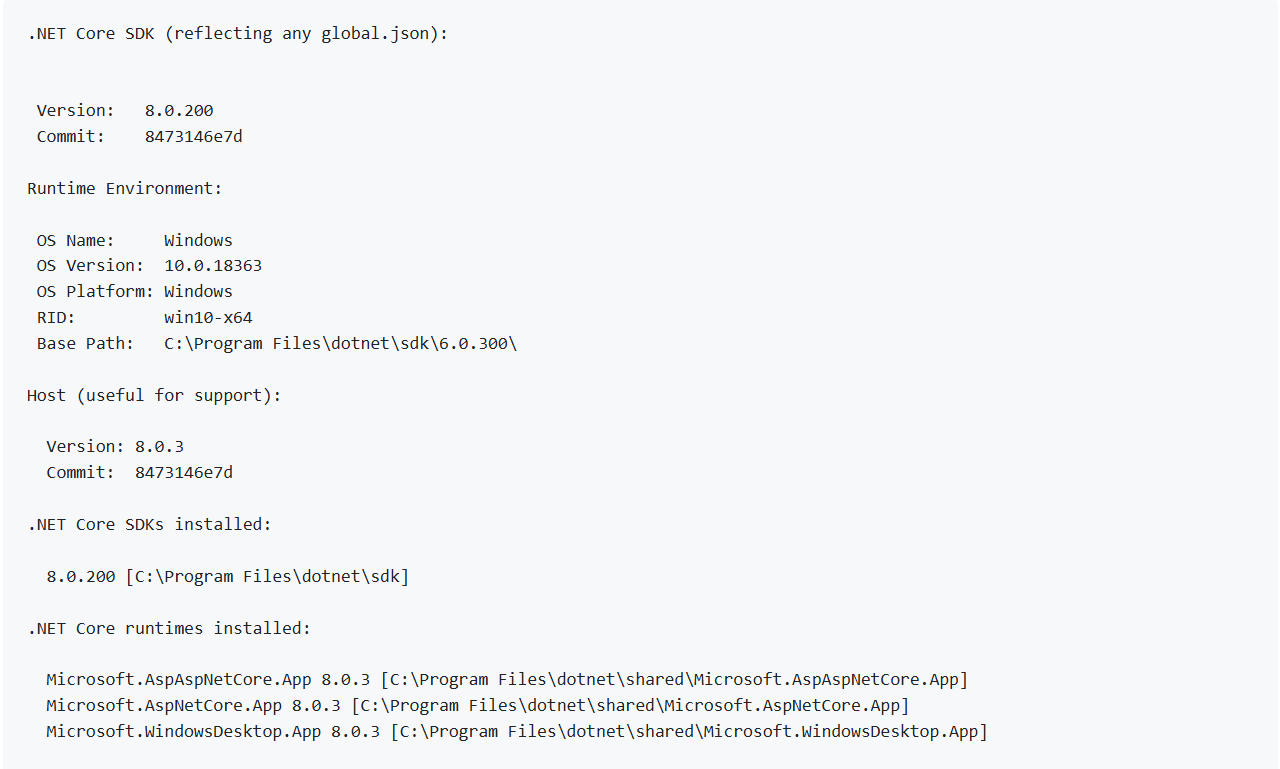

1. Identify Affected Versions: Check if your application is using any of the affected versions of .NET Core SDK. You can list the versions you have installed by running the dotnet --info command and will see the output like the following:

2. If you have version prior to 8.0:11, please continue with the following steps

3. To fix the issue please install the latest version of .NET 8.0:11 from below given link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. To verify the download file hasn't been corrupted, please use the SHA512 checksum information above to validate the file as explained in Verify downloaded binaries

5. Verify the versions you have installed by running the dotnet --version command and will see the output like the following:

6. Check that the output will say: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 to remediate this vulnerability

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2023-48674

Aktualisiert 21. April 2025

HINTERGRUND

The Dell BIOS on the Infinity system is missing a security patch and is, therefore, affected by an improper NULL termination vulnerability that can result in a denial of service (DoS) condition. A high-privilege user with network access to the computer can send malicious data.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please ensure that the ‘Fixed version’ for OptiPlex XE4 series is 1:22.0 for OptiPlex XE4 series whereas the installed version is currently 1.9.0. To check and fix the version for Dell OptiPlex XE4, please refer to the following steps:

1. Verify Current BIOS Version:

a. Check the current BIOS version installed on your OptiPlex XE4 system. If it's 1.9.0. Please follow step 2.

2. Download the Fixed BIOS Version:

a. Visit the Dell Support site and download the BIOS version 1:22.0 for the OptiPlex XE4 series.

3. Prepare for BIOS Update:

a. Backup all important data to prevent data loss during the update process.

b. Ensure your system is connected to a reliable power source.

4. Update the BIOS:

a. Follow the instructions provided by Dell to update the BIOS. This typically involves running the downloaded executable file and following the on-screen prompts.

5. Verify the Update:

a. After the update, restart your system and enter the BIOS setup to confirm that the BIOS version is now 1:22.0.

6. Monitor System Performance:

a. Cepheid recommends that post-update you monitor the computer for unusual behavior and report anything unusual to Cepheid Technical Support.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Kritische Schwachstellen in Verbindung mit Windows-Berechtigungen

Aktualisiert 21. April 2025

HINTERGRUND

Der Windows-Dienst, der mit unsicheren Berechtigungen auf dem Remote-Host ausgeführt werden kann, kann es einem nicht berechtigten Benutzer bzw. einer Benutzerin ermöglichen, potenziell mit beliebigem Code zu überschreiben, was zu einer Berechtigungseskalation führt. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/65057.

BETROFFENE CEPHEID-PRODUKTE

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte stellen Sie sicher, dass die folgenden Gruppen keine Berechtigungen zum Ändern oder Schreiben von Dateien mit ausführbaren Diensten haben, die ausführbare Dienstprogramme enthalten:

- Alle

- Benutzer

- Domänen-Benutzer/innen

- Authentifizierte Benutzer/innen

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-48993 through CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Aktualisiert 21. April 2025

HINTERGRUND

The Microsoft SQL Server installation on the remote host is missing security updates. It is, therefore, affected by multiple vulnerabilities. A third-party could potentially exploit this vulnerability and bypass authentication and execute unauthorized arbitrary commands. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/211471.

BETROFFENE CEPHEID-PRODUKTE

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

The correct version should be 2019:150:4410.1 for SQL Server Version: 15.0:4223.1 Express Edition and SQL Server Instance: MSSQLSERVER.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 through CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 through CVE-2025-21308

Aktualisiert 21. April 2025

HINTERGRUND

The remote Windows host is missing security update 5049981. It is, therefore, affected by multiple vulnerabilities including but not limited to:

- Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability

- Windows Telephony Service Remote Code Execution Vulnerability

- Windows BitLocker Information Disclosure Vulnerability

Weitere Informationen finden Sie unter: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

BETROFFENE CEPHEID-PRODUKTE

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

The C:\Windows\system32\ntoskrnl.exe has not been patched and the correct version should be: 10.0:19041:5369

Please download the link below and proceed to apply the patch https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21176

Aktualisiert 21. April 2025

HINTERGRUND

CVE-2025-21176 is a security vulnerability in Microsoft's .NET Framework and Visual Studio allowing a third-party to execute code remotely. Weitere Informationen finden Sie unter: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

BETROFFENE CEPHEID-PRODUKTE

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

The remote version should be 4.8:4772.0.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

GeneXpert Dx 6.5 Software Upgrade Announcement for Windows OS

Aktualisiert 01. Januar 2025

We would like to inform you of an important update regarding the compatibility and support for Cepheid’s GeneXpert Dx 6.5 software version used with GeneXpert Dx systems.

Effective immediately, the GeneXpert Dx 6.5 software version can no longer be installed on computers running the Windows 7 operating system. This decision follows the end of support for the Windows 7 operating system by Microsoft. As a result of the end of support for Windows 7, Cepheid is unable to ensure the security and functionality of GeneXpert Dx 6.5 software on this operating system. Continuing to use GeneXpert Dx 6.5 on Windows 7 could expose data on that computer and any connected device(s) to cybersecurity vulnerabilities.

Cepheid advises GeneXpert Dx systems with Windows 7 to upgrade to a supported operating system (Windows 10 IoT Enterprise LTSC), on a Cepheid configured computer which will continue to receive regular updates and security patches until 13. Januar 2032. This will ensure the continued security and optimal performance of your GeneXpert Dx systems on the latest software version GeneXpert Dx 6.5.

As a next step, we recommend you identify all systems currently running Windows 7 that use the GeneXpert Dx 6.5 software version and plan to upgrade these systems to a an actively supported operating system. Please defer to your organization or institution’s guidelines on whether re-validation is required once a new operating system is installed as a part of the upgrade.

If you have any questions or require assistance with the upgrade process, please do not hesitate contact Cepheid Technical Support at techsupport@cepheid.com.

Microsoft Windows OS Security Update

Aktualisiert 01. Januar 2025

HINTERGRUND

Microsoft has released an update to address security issues for the Windows operating system. For more information, the Microsoft KB5043064 article can be found here: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please download the following link from the Microsoft website: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Critical Vulnerability Notifications: CVE-2024-21814 & CVE-2023-28388

Aktualisiert 01. Januar 2025

HINTERGRUND

The Chipset Device Software installed on the Cepheid OS touchscreen may contain a vulnerability related to an uncontrolled search path element, potentially allowing an authenticated local attacker to escalate their privileges.

Weitere Informationen finden Sie unter:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

BETROFFENE CEPHEID-PRODUKTE

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please upgrade to 10.1:19444:8378 software version or higher. The latest version of the utility version can be found here (version 10.1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

If you have any questions or concerns, please contact Cepheid Technical Support techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-37334

Aktualisiert 01. Januar 2025

HINTERGRUND

SQL Server OLE DB driver installed on the remote host lacks a security update and is impacted by a remote code execution vulnerability, leading an authenticated user to potentially connect to a malicious SQL server database via a connection driver. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

The link to the patch can be found below. Click the link and then click ‘Download’ to proceed.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38081

Aktualisiert 01. Januar 2025

HINTERGRUND

CVE-2024-38081 is a vulnerability that affects the .NET Framework 3.5, 4.8, and 4:81 where the Cepheid computer is missing a security update. These computers may be impacted by a remote code execution vulnerability. For more information, please reference KB5039893 or KB5039884 from Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please ensure you have downloaded the Microsoft Windows July 2024 Security Update for Windows 10 Version 21H2 and Windows 10 22H2 which would allow your system to be fully protected from this vulnerability. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid highly recommends backing up test result data or the database before the patch is installed. For instructions on how to shut down the Dx software and back up test result data, please consult the user manual. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38081

Aktualisiert 01. Januar 2025

HINTERGRUND

The Cepheid computer running Windows OS has at least one service installed that uses an unquoted service path which may allow a third-party to insert an executable file in the path of the affected service. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/63155.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Once back up of the registry and database or test data is complete, please open and update the NetPipeActivator with the following: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Apache Log4j Notification

Aktualisiert 01. Januar 2025

HINTERGRUND

The version of Apache Log4j on the Cepheid computer running a Windows OS may be impacted by a remote code execution when configured to use JMSappender. This is found in Apache Log4j version 1.2. Weitere Informationen finden Sie unter:

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

An SQL update to CU16 KB5011644 from SQL Server 2019 RTM is recommended. Please follow the steps below:

- Download the Update:

- Follow the link to the Microsoft Update Catalog and click here: Microsoft Update Catalog

- Download the appropriate update package for your system.

- Prepare for the Update:

- Backup Your Data: Ensure you have a full backup of your databases and system.

- Check System Requirements: Verify that your system meets the requirements for the update.

- Notify Users: Inform users about the planned update and potential downtime.

- Install the Update:

- Run the Installer: Execute the downloaded update package.

- Follow On-Screen Instructions: The installer will guide you through the update process. Make sure to read and follow all prompts carefully.

- Restart Services: After the installation is complete, restart the SQL Server services.

- Verify the Update:

- Check SQL Server Version: Open SQL Server Management Studio (SSMS) and run the following query to verify the update:

- SELECT @@VERSION; The version should be updated to 15.0.4223.11

- Review Logs: Check the SQL Server error logs and Windows Event Viewer for any issues during the update.

- Post-Update Tasks:

- Run Tests: Perform tests to ensure that SQL Server is functioning correctly after the update.

- Monitor Performance: Keep an eye on the server performance to ensure there are no unexpected issues.

- Update Documentation: Document the update process and any changes made.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 01. Januar 2025

HINTERGRUND

CVE-2013-3900 is a WinVerifyTrust vulnerability that may affect a Cepheid computer running Windows OS. This vulnerability may lead to receipt of specially crafted requests to execute arbitrary code. For more information, please reference the following: https://www.tenable.com/plugins/nessus/166555.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Once back up of the registry and database or test data is complete, please open the registry, navigate to the 2 folder structures below, and enable ""EnableCertPaddingCheck""=""1"" as given below. Please create the folders as required if not available already.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Windows 10 Pro – Ende der Unterstützung

Aktualisiert 22. Juli 2024

HINTERGRUND

Als Teil der Verpflichtung von Cepheid, unser Testmenü zu unterstützen und gleichzeitig ein konsistentes Management von Sicherheitspatches zu gewährleisten, informieren wir Sie über das Ende der Unterstützung von Microsoft für Windows 10 Pro am 14. Oktober 2025.

Für alle Kunden, die Windows 10 Pro verwenden, empfiehlt Cepheid ein Upgrade auf Windows 10 IoT Enterprise LTSC 2021 mit der neuesten Version der Cepheid-Produktsoftware, die aktive Unterstützung mit der neuesten Cybersicherheit und dem neuesten Datenschutz bis zum 13. Januar 2032 gewährleistet.

Das Windows 7 OS wird nicht mehr aktiv von Microsoft unterstützt und die fortgesetzte Nutzung kann eine potenzielle Exposition von Daten auf diesem Computer und jedem verbundenen Gerät bzw. Geräten gegenüber Cybersicherheitsschwachstellen verursachen. Wenn Ihr System mit einem PC/Laptop mit dem Windows 7 OS verbunden ist, wird dringend ein Upgrade empfohlen. Bitte lesen Sie die vorherige Mitteilung von Cepheid hier.

Wenn Sie Fragen oder Bedenken bezüglich der Umstellung auf Windows 10 IoT Enterprise LTSC 2021 haben, wenden Sie sich bitte an Ihren zuständigen Cepheid-Außenmitarbeiter bzw. -mitarbeiterin Sie können sich auch an den technischen Kundendienst von Cepheid wenden.

Wir schätzen Ihr Vertrauen und Ihre Treue zu unseren Produkten und freuen uns über die Partnerschaften mit Ihnen und werden uns auch weiterhin bemühen, gemeinsam mit Ihnen einen personalisierten Übergangsplan zu unseren neuesten und hochwertigsten Lösungen und Technologien zu erarbeiten.

Benachrichtigung über kritische Schwachstellen: CVE-2016-2183 zur Abdeckung der OpenSSL-Schwachstelle

Aktualisiert 17. September 2024

HINTERGRUND

In TLS-, SSH- und IPSec-Protokollen verwendete DES- und Triple DES-Codierschlüssel können es Remote-Angreifern ermöglichen, Klartextdaten einer verschlüsselten Sitzung mit langer Dauer zu sammeln. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte befolgen Sie die folgenden Schritte, um den Patch anzuwenden:

- Geben Sie auf dem System, auf dem der Patch installiert werden muss, in der Windows Suchleiste „Windows Power Shell“ ein und öffnen Sie sie als Administrator

- Geben Sie den Befehl Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' im Windows PowerShell-Fenster ein

- Drücken Sie die Eingabetaste auf Ihrer Tastatur

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2013-3900 ist eine WinVerifyTrust-Schwachstelle, die ein Remote-System betrifft und zum Empfang speziell erstellter Anfragen führen kann. Weitere Informationen finden Sie nachfolgend: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

1. Öffnen Sie den „Registry-Editor“, gehen Sie zur unten stehenden Stelle und nehmen Sie die folgenden Änderungen vor.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

TLS-Version 1.0 Protokollerkennung und (4) TLS-Version 1.1 Benachrichtigung schwaches Protokoll

Aktualisiert 17. September 2024

HINTERGRUND

Der Remote-Server akzeptiert Verbindungen, die mit TLS 1.0 verschlüsselt sind, was eine Reihe von kryptographischen Designfehlern aufweist, und der Remote-Server bietet auch veraltetes TLS 1.1, die beide nur durch neuere Versionen von TLS 1.2 und 1.3 gemindert werden.

Weitere Informationen finden Sie unter:

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktivieren Sie die Unterstützung für TLS 1.2 und 1.3 während Sie TLS 1.0 oder 1.1 deaktivieren, die eine Aktualisierung der Windows-Registry beinhalten.

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

Schritte, die zu befolgen sind, um dies anzuwenden.

- Suchen Sie in der Windows-Suchleiste nach „Registry-Editor“.

- Navigieren Sie zum nachstehenden Pfad. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Erstellen Sie unter „Protokolle“ zwei Schlüssel (Ordner) für TLS 1.0 und TLS 1.1. Hinweis: Klicken Sie mit der rechten Maustaste auf die Protokolle, um einen neuen Schlüssel zu erstellen.

- Erstellen Sie unter jedem TLS-Ordner zwei weitere Schlüssel (Ordner) als Client und Server

- Klicken Sie auf den Client-Ordner, auf das leere Feld RHS, klicken Sie mit der rechten Maustaste und wählen Sie die Option NEW-DWORD.

- Benennen Sie diese in „Aktiviert“ um; der Wert sollte auf „0“ gesetzt sein. Hinweis: Dieselben Werte werden für TLS 1.0 und TLS 1.1 sowie Client- und Serverordner erstellt.

- Schließen Sie den Editor.

- Öffnen Sie den SQL-Server-Konfigurationsmanager.

- Klicken Sie auf die Option „SQL Server-Dienste“.

- Stoppen und starten Sie den SQL Server-Dienst (MSSQLSERVER).

- Schließen Sie die Anwendung „SQL Server-Konfigurations-Manager“.

- Laden Sie das Nmap-Tool von Google herunter, und installieren Sie es im System.

- Öffnen Sie die Eingabeaufforderung, und geben Sie den folgenden Befehl ein: nmap -script ssl-enum-ciphers -p 1433 localhost

- Drücken Sie die Eingabetaste auf der Tastatur.

- Stellen Sie sicher, dass in der cmd-Eingabeaufforderung nur TLS 1.2 und höher angezeigt wird.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Nicht unterstützte Version von Microsoft SQL-Server

Aktualisiert 17. September 2024

HINTERGRUND

Die Installation einer bestimmten Versionsnummer von Microsoft SQL wird nicht mehr unterstützt, was dazu führt, dass keine neuen Sicherheitspatches für das Produkt vorhanden sind. Die folgenden nicht unterstützten Installationen von Microsoft SQL-Server wurden erkannt:

Installierte Version: 13.0:4259.0 Express Edition

Installationspfad: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instanz: MSSQLSERVER

Niedrigste unterstützte Version: 13.0:6300.2 (2016 SP3)

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktualisieren Sie auf eine Version von Microsoft SQL, die derzeit unterstützt wird. Die richtige Microsoft SQL-Version zum Herunterladen ist verfügbar: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

Der KB-Artikel von Microsoft mit Informationen zu Updates ist hier verfügbar: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Microsoft Windows LM/NTMv1-Authentifizierung aktiviert

Aktualisiert 17. September 2024

HINTERGRUND

Der Remote-Host ist so konfiguriert, dass er LM und/oder NTLMv1 für die ausgehende Authentifizierung versucht, und diese Protokolle verwenden eine schwache Verschlüsselung. Ein Remote-Angreifer, der in der Lage ist, LM- oder NTLMv1-Challenge- und Antwortpakete zu lesen, könnte dies ausnutzen, um den LM- oder NTLM-Hash eines Benutzers bzw. einer Benutzerin zu erhalten, der es einem Angreifer ermöglicht, sich als diese/r Benutzer/in zu authentifizieren. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/63478.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

- Geben Sie auf dem System, auf dem der Patch installiert werden soll, in der Windows-Suchleiste „Registry-Editor“ ein und öffnen Sie den Registry-Editor.

- Gehen Sie zum Speicherort HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel und aktualisieren Sie den LmCompatibilityLevel auf „1“.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: Aktualisierungsbenachrichtigung CVE-2024-21409 mit Abdeckung des .NET-Frameworks

Aktualisiert 17. September 2024

HINTERGRUND

Bei der Installation von Microsoft .NET-Framework auf dem Remote-Host fehlt ein Sicherheitsupdate, das von der Schwachstelle bei der Ausführung des Remote-Codes betroffen ist. Weitere Informationen finden Sie auf der Microsoft-Webseite oder in der National Vulnerability Database:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte laden Sie die folgenden Updates für Windows 22H2 für Windows 10 Pro oder Windows 22H2 für x64 spezifisch für Windows 10 IoT LTSC herunter.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft hat ein Datum für das Ende der Unterstützung für Windows 10 Pro für 14. Oktober 2025 angekündigt und Cepheid empfiehlt ein Upgrade auf Windows 10 IoT Enterprise LTSC 2021. Bitte wenden Sie sich mit Fragen oder Bedenken an den technischen Kundendienst von Cepheid oder den zuständigen Außendienstmitarbeiter bzw. die -mitarbeiterin.

Java Update-Benachrichtigung

Aktualisiert 17. September 2024

HINTERGRUND

The 8u401, 20.3:13, 21.3.9, 11.0:23, 17.0:11, 21.0.3, 22 and perf versions of Java installed on the remote host are affected by multiple vulnerabilities. Weitere Informationen finden in einem wichtigen Hinweis zur Patch-Aktualisierung hier: https://www.oracle.com/security-alerts/cpuapr2024.html.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktualisieren Sie auf die neueste gepatchte Version von Java 8, die unter diesem Link unten verfügbar ist. Möglicherweise ist ein Neustart des PCs oder Laptops erforderlich.

https://www.java.com/en/download/

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Upgrade-Benachrichtigung zu Apache Log4j 2.16.0

Aktualisiert 17. September 2024

HINTERGRUND

Apache Log4j 1.2 ist durch eine Schwachstelle bei der Ausführung von Remote-Codes betroffen, wenn die Verwendung von JMSAppender konfiguriert ist.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please ensure you have applied KB5011644 patch for Microsoft SQL Server to remove log4j-1.2:17 and allow your system to be fully protected from this vulnerability. Den richtigen Link finden Sie unten und klicken Sie auf „Herunterladen“, um fortzufahren.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2024-4761

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2024-4761 ist eine Schwachstelle, die Microsoft Edge betrifft, was dazu führen kann, dass eine Remote-Partei einen Speicherschreibvorgang außerhalb der Grenzen über eine gefertigte HTML-Seite schreibt. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Please check the current version of Microsoft Edge to ensure Microsoft Edge version 124.0:2478:105 or later. Beachten Sie, dass das Zulassen von Microsoft Windows-Sicherheits-Updates den Patch für betroffene Kunden automatisch aktiviert. Weitere Informationen zur Bestimmung der Microsoft Edge-Version Ihres Systems erhalten Sie von Ihrer IT-Gruppe oder von den IT-Governance-Richtlinien Ihrer Organisation. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2016-2183

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2016-2183 bezieht sich auf Blockcodierschlüssel innerhalb von SSL/TLS-Protokollen mit einer Reihe von kryptographischen Designfehlern, und bei bestimmten Konfigurationen ist ein Kollisionsangriff möglich. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktivieren Sie die Unterstützung für TLS 1.2 und/oder 1.3, während Sie gleichzeitig die Unterstützung für TLS 1.0 und/oder 1.1 deaktivieren, um dieses Problem zu mindern, da neuere Versionen von TLS 1.2 und 1.3 Sie vor diesen Fehlern schützen. So aktivieren Sie die Unterstützung:

- Gehen Sie zur Systemsteuerung und suchen Sie nach Interneteigenschaften

- Gehen Sie zur Registerkarte „Erweitert“

- Deaktivieren Sie das Kontrollkästchen TLS 1.0 und/oder TLS 1.1

- Aktivieren Sie das Kontrollkästchen TLS 1.2 und/oder TLS 1.3

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Kritische Schwachstellen in Verbindung mit Windows-Berechtigungen

Aktualisiert 17. September 2024

HINTERGRUND

Der Windows-Dienst, der mit unsicheren Berechtigungen auf dem Remote-Host ausgeführt werden kann, kann es einem nicht berechtigten Benutzer bzw. einer Benutzerin ermöglichen, potenziell mit beliebigem Code zu überschreiben, was zu einer Berechtigungseskalation führt. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/65057.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx 6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte stellen Sie sicher, dass die folgenden Gruppen keine Berechtigungen zum Ändern oder Schreiben von Dateien mit ausführbaren Diensten haben, die ausführbare Dienstprogramme enthalten:

- Alle

- Benutzer

- Domänen-Benutzer/innen

- Authentifizierte Benutzer/innen

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-36728

Aktualisiert 15. Juli 2024

HINTERGRUND

CVE-2023-36728 ist eine Schwachstelle, die sich auf SQL auswirkt, was zu Denial-of-Service aufgrund der Microsoft SQL-Server-Installation auf einem Remote-Host führen kann, bei dem ein Sicherheitsupdate fehlt. Weitere Informationen finden Sie unter: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie auf die entsprechende, unten angegebene Version von SQL-Server aktualisiert haben, die es Ihrem System ermöglichen würde, vollständig vor dieser Schwachstelle geschützt zu sein. Den richtigen Link finden Sie unten; klicken Sie auf „Herunterladen“, um fortzufahren.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid empfiehlt dringend, die Testergebnisdaten oder die Datenbank vor der Installation des Patches zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 15. Juli 2024

HINTERGRUND

CVE-2013-3900 ist eine WinVerifyTrust-Schwachstelle, die ein Remote-System betrifft und zum Empfang speziell erstellter Anfragen führen kann.

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und Datenbank oder der Testdaten abgeschlossen ist, fügen Sie bitte den Registry-Wert EnableCertPaddingCheck hinzu und aktivieren Sie ihn:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Für Betriebssysteme mit 64 Bit bitte den Registry-Wert EnableCertPaddingCheck hinzufügen und aktivieren:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Weitere Informationen zum Aktualisieren von Registry-Schlüsseln finden Sie hier:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Benachrichtigung zur Versionsaktualisierung für Internet Explorer und Adobe Reader

Aktualisiert 15. Juli 2024

HINTERGRUND

Diese Benachrichtigung informiert Sie über empfohlene Konfigurationsaktualisierungen für Programme auf Ihrem System.

Adobe Reader: Adobe hat 2024 einen geplanten aktualisierten Reader veröffentlicht.

Internet Explorer: Microsoft hat die Unterstützung für Internet Explorer zum 15. Juni 2022 beendet

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie für Adobe Reader sicher, dass die neuesten Updates für Adobe Reader heruntergeladen wurden. Wählen Sie nach dem Starten von Reader „Hilfe“ > „Nach Updates suchen“ und folgen Sie den Schritten im Fenster „Update“, um die neuesten Updates herunterzuladen und zu installieren. Alternativ finden Sie hier Installationsprogramme: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Für Internet Explorer nehmen Sie bitte die folgenden Konfigurationsänderungen auf Ihrem System vor:

- Wählen Sie die Windows-Logo-Taste + R.

- Geben Sie unter „Ausführen“ „OptionalFeatures.exe“ ein und wählen Sie „OK“.

- Deaktivieren Sie im Dialogfeld „Windows-Funktionen“ das Kontrollkästchen für die installierte Version von Internet Explorer. Suchen Sie beispielsweise „Internet Explorer 11“ und deaktivieren Sie dann das Kontrollkästchen.

- Wählen Sie „OK“.

- Starten Sie den Computer neu.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-36042 .NET Framework-Denial-of-Service-Schwachstelle

Aktualisiert 22. Mai 2024

HINTERGRUND

CVE-2023-36042 ist eine Schwachstelle, die sich auf das .NET-Framework 3.5 und 4.8 auswirkt und zu Denial of Service führen kann. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie das Microsoft Windows Sicherheitsupdate vom Januar 2024 heruntergeladen haben. Dadurch ist Ihr System vollständig vor dieser Schwachstelle geschützt. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Windows 10 Sicherheitsupdate 5033372

Aktualisiert 22. Mai 2024

HINTERGRUND

Mit dieser Mitteilung möchten wir Sie darüber informieren, dass das Cepheid Microsoft Sicherheitsupdate 5033372 zur Unterstützung des Windows Betriebssystem-Builds validiert hat.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie das neueste Microsoft Windows Sicherheitsupdate heruntergeladen haben. Dadurch ist Ihr System vollständig vor dieser Schwachstelle geschützt. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2011-1353

Aktualisiert 22. Mai 2024

HINTERGRUND

CVE-2011-1353 ist eine Sicherheitslücke in Adobe Reader 10.x vor 10.1.1 unter Windows, die es lokalen Benutzern potenziell ermöglicht, über unbekannte Vektoren Privilegien zu erlangen. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass die neuesten Updates für Adobe Reader heruntergeladen wurden. Wählen Sie nach dem Starten von Reader „Hilfe“ > „Nach Updates suchen“ und folgen Sie den Schritten im Fenster „Update“, um die neuesten Updates herunterzuladen und zu installieren.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-4863 Heap-Pufferüberlauf in libwebp in Google Chrome vor 116.0.5845.187 und libwebp 1.3.2

Aktualisiert 05. Dezember 2023

HINTERGRUND

Die National Vulnerability Database verfolgt die Schwachstelle iCVE-2023-4863, die sich in der Chromium Open Source Software (OSS) befindet und zur Wiedergabe von Webp-Bildern verwendet wird. Die Bibliothek ist weithin in Webbrowsern integriert, die die Libsebp-Bibliothek verwenden, einschließlich Microsoft Edge, Google Chrome und Mozilla Firefox. Die Schwachstelle ermöglicht es einem Remote-Angreifer, einen Speicherschreibvorgang außerhalb der Grenzen über eine gefertigte HTML-Seite durchzuführen, was zur Ausführung von Code führen kann, der Systeme potenziell beeinträchtigen könnte.

BETROFFENE CEPHEID-PRODUKTE

Der Standardbrowser für Cepheid-Produkte ist entweder Microsoft Internet Explorer oder Edge. Cepheid versendet unsere Produkte nicht mit Google-Chrome- oder Firefox-Webbrowsern, und Microsoft Internet Explorer ist von dieser Schwachstelle nicht betroffen. Darüber hinaus enthalten die Benutzerhandbücher für unsere Software Anweisungen, keine nicht standardmäßige Software zu installieren und Einstellungen für Standardanwendungen, die mit Computern oder Tablets geliefert werden, nicht zu ändern.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Die Verwendung nicht autorisierter Webbrowser, einschließlich Google Chrome oder Firefox, einstellen. Check the current version of Microsoft Edge to ensure the version is Microsoft Edge (Stable) version 117.0:2045:31 or later. Beachten Sie, dass das Zulassen von Microsoft-Windows-Sicherheitsupdates den Patch für betroffene Kunden automatisch aktiviert. Weitere Informationen zur Bestimmung der Version von Microsoft Edge auf Ihrem System erhalten Sie von Ihrer IT-Gruppe oder in Übereinstimmung mit den IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid oder an eine der Telefonnummern/E-Mail-Adressen in Ihrer Region.

Microsoft SQL Server 2016 Service Pack 3 auf Windows-10-Betriebssystem mit GeneXpert Xpertise 6.8-Software auf Infinity-Systemen

Aktualisiert 05. Dezember 2023

HINTERGRUND

Mit dieser Mitteilung möchten wir Sie darüber informieren, dass Cepheid den Microsoft-SQL-Server-2016 Servicepack 3 (KB5003279) für Infinity-Kunden mit GeneXpert Xpertise-6.8 Software validiert hat.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Der folgende Microsoft-SQL-Server 2016 Servicepack 3 kann sicher auf dem System installiert werden, auf dem die GeneXpert Xpertise 6.8 Software ausgeführt wird:

• MS-SQL-Server-2016 Service Pack 3 (KB5003279) von https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Beendigung des Windows 7 Cybersecurity Support für GeneXpert® Systeme

Aktualisiert 30. Juni 2023

HINTERGRUND

Microsoft beendete im Januar 2020 den Support für das Windows 7 Betriebssystem (OS) und stellte die Bereitstellung von Patches und Updates dafür ein. Folglich ist Cepheid nicht mehr in der Lage, die neuesten Cybersecurity- und Datenschutzstandards auf Computern mit Windows 7 OS zu unterstützen. Die Gerätesoftware und die aktuellen Tests funktionieren weiterhin mit Windows 7 OS. Ab 30. Juni 2023 sind jedoch alle zukünftigen Softwareversionen von GeneXpert Dx, Infinity Xpertise oder Xpert Check (die GeneXpert Systeme) nicht mehr mit Windows 7 OS kompatibel.

Weitere Informationen finden Sie hier

Log4Shell (Apache Log4j)

Aktualisiert am 8. Juli 2022

HINTERGRUND

Am 10. Dezember 2021 wurde in Apache Log4j eine kritische Schwachstelle (CVE-2021-44228) gemeldet. Die Schwachstelle betrifft mehrere Versionen des Apache-Log4j-Dienstprogramms und die Anwendungen, die es verwenden. Die Schwachstelle ermöglicht es einem Hacker, beliebigen Code auszuführen.

REAKTION

Cepheid-Teams haben das potenzielle Sicherheitsrisiko für das Produktportfolio erfolgreich analysiert und in Form eines überarbeiteten Software-Patches behoben. An alle Kunden, die von dem Software-Patch profitieren könnten, wurde eine Mitteilung verschickt. Darin wird der das Verfahren zur Beantragung des Patches erläutert. Cepheid empfiehlt Kunden, den Patch anzufordern, um ein sicheres Nutzererlebnis zu gewährleisten.

Wir möchten Einzelpersonen oder Organisationen mit zusätzlichen Bedenken bezüglich der Produktsicherheit ermutigen, sich an den lokalen technischen Kundendienst von Cepheid unter techsupport@cepheid.com oder per E-Mail productsecurity@cepheid.com zu wenden.

PrintNightmare Windows Print Spooler Remote Code Execution Vulnerability (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Aktualisiert am 14. September 2021

HINTERGRUND

Am 6. Juli 2021 veröffentlichte Microsoft einen Patch für eine kritische Sicherheitslücke bei der Remote-Code-Ausführung, die CVE-2021-34527 betrifft. Der Microsoft Windows Print Spooler-Dienst kann den Zugriff auf die Funktionalität nicht einschränken, die es Benutzern ermöglicht, Drucker und zugehörige Treiber hinzuzufügen, was es einem authentifizierten Angreifer ermöglichen kann, willkürlichen Code mit SYSTEM-Privilegien auf einem anfälligen System auszuführen. Seitdem wurden mehrere CVEs als Teil der kombinierten Sicherheitslücke „PrintNightmare“ hinzugefügt, zusammen mit zusätzlichen Patches.

Diese Schwachstelle wirkt sich auf alle Windows-Betriebssysteme aus.

REAKTION

Cepheids Forschungs- und Entwicklungsteams analysieren die Microsoft-Patches für CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 für Auswirkungen auf betroffene Produkte.

CryptoAPI

Aktualisiert am 20. Januar 2020

HINTERGRUND

Am 14. Januar 2020 hat Microsoft Patches zur Behebung von 49 Schwachstellen im Rahmen seines monatlichen Patch Tuesday veröffentlicht. Zu den verfügbaren Patches gehört die Sicherheitslücke (CVE-2020-0601), die die kryptografische Funktionalität von Microsoft Windows, bekannt als Windows CryptoAPI, betrifft. Die Sicherheitslücke betrifft GeneXpert Systeme, die unter Windows 10 Professional ausgeführt werden.

REAKTION

Cepheid ist sich dieser identifizierten Sicherheitslücke bewusst und beobachtet derzeit die diesbezüglichen Entwicklungen. Bei Cepheid sind keinerlei Meldungen darüber eingegangen, dass diese Sicherheitslücke den klinischen Nutzen unserer Produkte beeinflusst. Aktuell arbeiten wir an der Bewertung potenzieller Auswirkungen der Sicherheitslücke auf unsere Produkte.

Bis jetzt können wir noch nicht bestätigen, dass die GeneXpert Systeme mit Patches zur Behebung der Sicherheitslücke CVE-2020-0601 kompatibel sind. Kompatibilitätsprüfungen sind veranlasst und werden voraussichtlich in den nächsten Wochen abgeschlossen sein.

Falls Sie benachrichtigt werden möchten, sobald die Kompatibilitätsprüfungen abgeschlossen sind, wenden Sie sich bitte an den zuständigen technischen Kundendienst von Cepheid oder schicken Sie eine E-Mail an productsecurity@cepheid.com.

DejaBlue

Aktualisiert am 13. September 2019

HINTERGRUND

Am 13. August 2019 hat Microsoft eine Reihe von Korrekturen („Fixes“) für Remote Desktop Services veröffentlicht, die zwei kritische Sicherheitslücken bei der Remote-Codeausführung (RCE) beinhalten: CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 und CVE-2019-1226. Wie die zuvor behobene „BlueKeep“-Sicherheitslücke (CVE-2019-0708) sind auch diese beiden Sicherheitslücken „wurmfähig“. Dies bedeutet, dass zukünftige Malware diese nutzen kann, um sich ohne Interaktion des Benutzers von einem anfälligen Computer zum nächsten zu verbreiten.

Die betroffenen Versionen von Windows sind Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 und alle unterstützten Versionen von Windows 10, einschließlich Serverversionen.

Windows XP, Windows Server 2003 und Windows Server 2008 sind nicht betroffen und auch das Remotedesktopprotokoll (RDP) selbst ist nicht betroffen.

REAKTION

Cepheid hat die Installation der folgenden Microsoft-Patches für seine GeneXpert Systeme validiert und gegebenenfalls spezifische Kundenanleitungen für diese Systeme entwickelt. Detaillierte Informationen zu jedem Cepheid Produkt finden Sie in der unten stehenden Produktliste.

Bei Fragen kontaktieren Sie bitte Ihr zuständiges technisches Kundendienstteam von Cepheid oder wenden Sie sich per E-Mail an productsecurity@cepheid.com.

| Softwareversion | Patch-Speicherort | Zusätzliche Schritte |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installieren Sie den Patch für Ihr Betriebssystem und Build und starten Sie den Computer neu |

Sicherheitslücke CVE-2019-0708 im Remotedesktopprotokoll (BlueKeep)

Aktualisiert am 25. Juli 2019

HINTERGRUND

Am 15. Mai 2019 veröffentlichte Microsoft einen Patch für eine kritische Sicherheitslücke bezüglich der Remote-Code-Ausführung in den Remotedesktopdiensten (CVE-2019-0708). CVE-2019-0708 ist eine Sicherheitslücke, kein Virus. Diese Sicherheitslücke ist aus der Ferne ohne Authentifizierung bei Systemen ausnutzbar, die Remotedesktopdienste im Rahmen von Windows XP und Windows 7 nutzen.

REAKTION

Cepheid hat die Installation des Microsoft-Patches für CVE-2019-0708 validiert und gegebenenfalls spezifische Kundenanleitungen für diese Systeme entwickelt. Detaillierte Informationen zu jedem Cepheid Produkt finden Sie in der unten stehenden Produktliste.

Bei Fragen kontaktieren Sie bitte Ihr zuständiges technisches Kundendienstteam von Cepheid oder wenden Sie sich per E-Mail an productsecurity@cepheid.com.

| Produktlinie | Patch-Speicherort | Zusätzliche Schritte |

|---|---|---|

| Dx SW | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Starten Sie den PC nach der Installation des Patches neu |

| Xpertise SW - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Starten Sie den PC nach der Installation des Patches neu |

| Xpertise SW - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Starten Sie den PC nach der Installation des Patches neu |

| Xpress | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |