Critical Vulnerability Microsoft .NET Core SDK Notifications: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

The Infinity system running Xpertise 6.8 software on the GeneXpert computer utilizes Microsoft .NET Core SDK versions prior to 6.0:35, which contain multiple critical security vulnerabilities as identified in the vendor advisory, including CVE-38229, CVE-2024-43483, CVE-2024-4384, and CVE-2024-43485. Para obtener más información, consulte lo siguiente:

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

If you are on .NET 6.0 or any version prior to 8.0:11, it's highly recommended that you upgrade to .NET 8.0:11, as .NET 6.0 will no longer receive security patches for this vulnerability from Microsoft.

To check and fix the version, please refer the following steps:

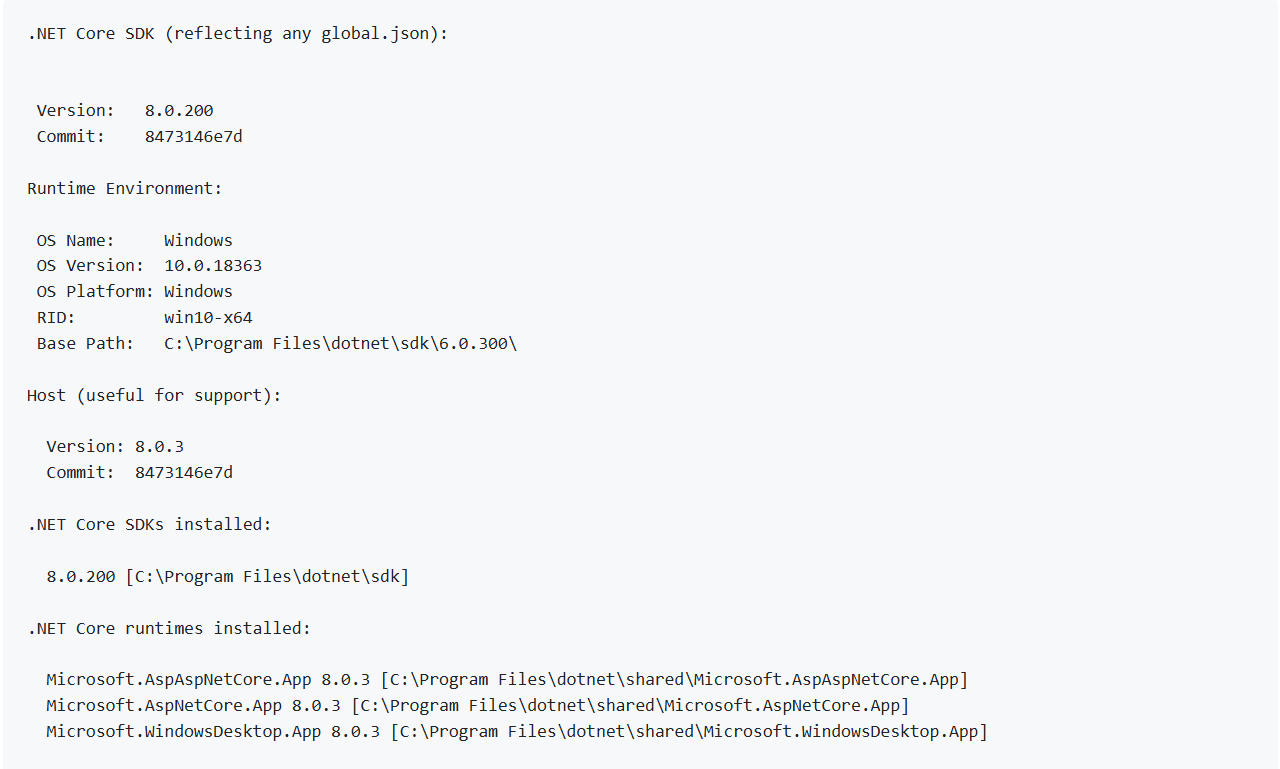

1. Identify Affected Versions: Check if your application is using any of the affected versions of .NET Core SDK. You can list the versions you have installed by running the dotnet --info command and will see the output like the following:

2. If you have version prior to 8.0:11, please continue with the following steps

3. To fix the issue please install the latest version of .NET 8.0:11 from below given link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. To verify the download file hasn't been corrupted, please use the SHA512 checksum information above to validate the file as explained in Verify downloaded binaries

5. Verify the versions you have installed by running the dotnet --version command and will see the output like the following:

6. Check that the output will say: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 to remediate this vulnerability

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2023-48674

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

The Dell BIOS on the Infinity system is missing a security patch and is, therefore, affected by an improper NULL termination vulnerability that can result in a denial of service (DoS) condition. A high-privilege user with network access to the computer can send malicious data.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please ensure that the ‘Fixed version’ for OptiPlex XE4 series is 1:22,0 for OptiPlex XE4 series whereas the installed version is currently 1.9.0. To check and fix the version for Dell OptiPlex XE4, please refer to the following steps:

1. Verify Current BIOS Version:

a. Check the current BIOS version installed on your OptiPlex XE4 system. If it's 1.9.0. Please follow step 2.

2. Download the Fixed BIOS Version:

a. Visit the Dell Support site and download the BIOS version 1:22,0 for the OptiPlex XE4 series.

3. Prepare for BIOS Update:

a. Backup all important data to prevent data loss during the update process.

b. Ensure your system is connected to a reliable power source.

4. Update the BIOS:

a. Follow the instructions provided by Dell to update the BIOS. This typically involves running the downloaded executable file and following the on-screen prompts.

5. Verify the Update:

a. After the update, restart your system and enter the BIOS setup to confirm that the BIOS version is now 1:22,0.

6. Monitor System Performance:

a. Cepheid recommends that post-update you monitor the computer for unusual behavior and report anything unusual to Cepheid Technical Support.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Vulnerabilidad crítica asociada con permisos de Windows

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

El ejecutable del servicio de Windows con permisos inseguros en el host remoto puede permitir que un usuario sin privilegios sobrescriba potencialmente con código arbitrario, lo que resultaría en una escalada de privilegios. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/65057.

PRODUCTOS CEPHEID AFECTADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Asegúrese de que los siguientes grupos no tengan permisos para modificar o escribir archivos ejecutables del servicio que contengan ejecutables del servicio:

- Todos

- Usuarios

- Usuarios de dominio

- Usuarios autenticados

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-48993 through CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

The Microsoft SQL Server installation on the remote host is missing security updates. It is, therefore, affected by multiple vulnerabilities. A third-party could potentially exploit this vulnerability and bypass authentication and execute unauthorized arbitrary commands. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/211471.

PRODUCTOS CEPHEID AFECTADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

The correct version should be 2019:150:4410,1 for SQL Server Version: 15,0:4223,1 Express Edition and SQL Server Instance: MSSQLSERVER.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 through CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 through CVE-2025-21308

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

The remote Windows host is missing security update 5049981. It is, therefore, affected by multiple vulnerabilities including but not limited to:

- Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability

- Windows Telephony Service Remote Code Execution Vulnerability

- Windows BitLocker Information Disclosure Vulnerability

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUCTOS CEPHEID AFECTADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

The C:\Windows\system32\ntoskrnl.exe has not been patched and the correct version should be: 10,0:19041:5369

Please download the link below and proceed to apply the patch https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2025-21176

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

CVE-2025-21176 is a security vulnerability in Microsoft's .NET Framework and Visual Studio allowing a third-party to execute code remotely. Para obtener más información, consulte lo siguiente: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUCTOS CEPHEID AFECTADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

The remote version should be 4.8:4772,0.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

GeneXpert Dx 6.5 Software Upgrade Announcement for Windows OS

Actualización 01 de enero de 2025

We would like to inform you of an important update regarding the compatibility and support for Cepheid’s GeneXpert Dx 6.5 software version used with GeneXpert Dx systems.

Effective immediately, the GeneXpert Dx 6.5 software version can no longer be installed on computers running the Windows 7 operating system. This decision follows the end of support for the Windows 7 operating system by Microsoft. As a result of the end of support for Windows 7, Cepheid is unable to ensure the security and functionality of GeneXpert Dx 6.5 software on this operating system. Continuing to use GeneXpert Dx 6.5 on Windows 7 could expose data on that computer and any connected device(s) to cybersecurity vulnerabilities.

Cepheid advises GeneXpert Dx systems with Windows 7 to upgrade to a supported operating system (Windows 10 IoT Enterprise LTSC), on a Cepheid configured computer which will continue to receive regular updates and security patches until 13 de enero de 2032. This will ensure the continued security and optimal performance of your GeneXpert Dx systems on the latest software version GeneXpert Dx 6.5.

As a next step, we recommend you identify all systems currently running Windows 7 that use the GeneXpert Dx 6.5 software version and plan to upgrade these systems to a an actively supported operating system. Please defer to your organization or institution’s guidelines on whether re-validation is required once a new operating system is installed as a part of the upgrade.

If you have any questions or require assistance with the upgrade process, please do not hesitate contact Cepheid Technical Support at techsupport@cepheid.com.

Microsoft Windows OS Security Update

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

Microsoft has released an update to address security issues for the Windows operating system. For more information, the Microsoft KB5043064 article can be found here: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Los siguientes CVE están dentro del alcance: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please download the following link from the Microsoft website: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Critical Vulnerability Notifications: CVE-2024-21814 & CVE-2023-28388

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

The Chipset Device Software installed on the Cepheid OS touchscreen may contain a vulnerability related to an uncontrolled search path element, potentially allowing an authenticated local attacker to escalate their privileges.

Para obtener más información, consulte lo siguiente:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUCTOS CEPHEID AFECTADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please upgrade to 10,1:19444:8378 software version or higher. The latest version of the utility version can be found here (version 10,1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

If you have any questions or concerns, please contact Cepheid Technical Support techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-37334

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

SQL Server OLE DB driver installed on the remote host lacks a security update and is impacted by a remote code execution vulnerability, leading an authenticated user to potentially connect to a malicious SQL server database via a connection driver. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

The link to the patch can be found below. Click the link and then click ‘Download’ to proceed.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-38081

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

CVE-2024-38081 is a vulnerability that affects the .NET Framework 3.5, 4.8, and 4:81 where the Cepheid computer is missing a security update. These computers may be impacted by a remote code execution vulnerability. For more information, please reference KB5039893 or KB5039884 from Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please ensure you have downloaded the Microsoft Windows July 2024 Security Update for Windows 10 Version 21H2 and Windows 10 22H2 which would allow your system to be fully protected from this vulnerability. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid highly recommends backing up test result data or the database before the patch is installed. For instructions on how to shut down the Dx software and back up test result data, please consult the user manual. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-38081

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

The Cepheid computer running Windows OS has at least one service installed that uses an unquoted service path which may allow a third-party to insert an executable file in the path of the affected service. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/63155.

Los siguientes CVE están dentro del alcance: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Once back up of the registry and database or test data is complete, please open and update the NetPipeActivator with the following: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Apache Log4j Notification

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

The version of Apache Log4j on the Cepheid computer running a Windows OS may be impacted by a remote code execution when configured to use JMSappender. This is found in Apache Log4j version 1.2. Para obtener más información, consulte lo siguiente:

Los siguientes CVE están dentro del alcance: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

An SQL update to CU16 KB5011644 from SQL Server 2019 RTM is recommended. Please follow the steps below:

- Download the Update:

- Follow the link to the Microsoft Update Catalog and click here: Microsoft Update Catalog

- Download the appropriate update package for your system.

- Prepare for the Update:

- Backup Your Data: Ensure you have a full backup of your databases and system.

- Check System Requirements: Verify that your system meets the requirements for the update.

- Notify Users: Inform users about the planned update and potential downtime.

- Install the Update:

- Run the Installer: Execute the downloaded update package.

- Follow On-Screen Instructions: The installer will guide you through the update process. Make sure to read and follow all prompts carefully.

- Restart Services: After the installation is complete, restart the SQL Server services.

- Verify the Update:

- Check SQL Server Version: Open SQL Server Management Studio (SSMS) and run the following query to verify the update:

- SELECT @@VERSION; The version should be updated to 15.0.4223.11

- Review Logs: Check the SQL Server error logs and Windows Event Viewer for any issues during the update.

- Post-Update Tasks:

- Run Tests: Perform tests to ensure that SQL Server is functioning correctly after the update.

- Monitor Performance: Keep an eye on the server performance to ensure there are no unexpected issues.

- Update Documentation: Document the update process and any changes made.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

CVE-2013-3900 is a WinVerifyTrust vulnerability that may affect a Cepheid computer running Windows OS. This vulnerability may lead to receipt of specially crafted requests to execute arbitrary code. For more information, please reference the following: https://www.tenable.com/plugins/nessus/166555.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Once back up of the registry and database or test data is complete, please open the registry, navigate to the 2 folder structures below, and enable ""EnableCertPaddingCheck""=""1"" as given below. Please create the folders as required if not available already.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fin de la compatibilidad con Windows 10 Pro

Actualización 22 de julio de 2024

INFORMACIÓN GENERAL

Como parte del compromiso de Cepheid de respaldar nuestra gama de pruebas a la vez que garantizamos una gestión coherente de los parches de seguridad, le informamos del fin de la compatibilidad con Windows 10 Pro de Microsoft en 14 de octubre de 2025.

Para todos los clientes que ejecuten Windows 10 Pro, Cepheid recomienda una actualización a Windows 10 IoT Enterprise LTSC 2021, que incluye la última versión del software del producto Cepheid, lo que garantiza una compatibilidad activa con la ciberseguridad y la protección de privacidad de datos más recientes hasta el 13 de enero de 2032.

El sistema operativo Windows 7 ya no es compatible de manera activa con Microsoft y el uso continuado puede introducir una posible exposición a vulnerabilidades de ciberseguridad de los datos en ese ordenador y en cualquier dispositivo conectado. Si su sistema está conectado a un PC/portátil con sistema operativo Windows 7, se recomienda encarecidamente realizar una actualización. Consulte la comunicación anterior de Cepheid aquí.

Si tiene alguna pregunta o inquietud sobre la transición a Windows 10 IoT Enterprise LTSC 2021, póngase en contacto con su representante local de Cepheid. También puede ponerse en contacto con el servicio técnico de Cepheid.

Valoramos su continua preferencia y lealtad hacia nuestros productos, apreciamos sus colaboraciones y seguiremos esforzándonos por trabajar con usted en una opción de transición personalizada a nuestras soluciones y tecnologías más recientes y de mayor calidad.

Notificación de vulnerabilidad crítica: CVE-2016-2183 que cubre la vulnerabilidad de OpenSSL

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Los cifrados DES y Triple DES empleados en los protocolos TLS, SSH e IPSec pueden permitir que los atacantes remotos recopilen datos en texto claro mediante un ataque contra una sesión cifrada de larga duración. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Siga los pasos a continuación para aplicar el parche:

- En el sistema en el que se debe instalar el parche, en la barra de búsqueda de Windows, introduzca “Windows Power Shell” y ábralo como administrador.

- Introduzca el comando Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' en la ventana PowerShell de Windows.

- Pulse el botón Intro del teclado.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2013-3900 es una vulnerabilidad de WinVerifyTrust que afecta a un sistema remoto y puede dar lugar a la recepción de solicitudes especialmente diseñadas. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

1. Abra el “Editor del registro, vaya a la siguiente ubicación y realice los cambios como se indica a continuación.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

TLS Version 1.0 Protocol Detection y (4) TLS Version 1.1 Weak Protocol Notification

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El servidor remoto acepta conexiones cifradas mediante TLS 1.0, que tiene una serie de defectos de diseño criptográfico y el servidor remoto también ofrece TLS 1.1 obsoleto; estos solo se mitigan con las versiones más recientes de TLS, 1.2 y 1.3.

Para obtener más información, consulte lo siguiente:

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Habilite la compatibilidad con TLS 1.2 y 1.3, al tiempo que deshabilita TLS 1.0 o 1.1, lo que implica una actualización del registro de Windows.

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

Pasos que seguir para aplicarlo.

- Busque el “Editor del Registro” en la barra de búsqueda de Windows.

- Navegue hasta la ruta siguiente. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Bajo Protocolos, cree una estructura de dos claves (carpetas) para TLS 1.0 y TLS 1.1. Nota: Haga clic con el botón derecho en los protocolos para crear una nueva clave.

- Debajo de cada carpeta TLS, cree dos claves más (carpetas) como Cliente y Servidor.

- Haga clic en la carpeta del cliente, en el espacio vacío de RHS, haga clic con el botón derecho y seleccione la opción NEW-DWORD.

- Cambie el nombre a “Habilitado” y el valor debe estar establecido en “0”. Nota: Se crearán los mismos valores para TLS 1.0 y TLS 1.1, y para las carpetas de cliente y servidor.

- Cierre el editor.

- Abra el administrador de configuración de SQL Server.

- Haga clic en la opción SQL Server Services.

- Detenga e inicie el servicio SQL Server (MSSQLSERVER).

- Cierre la aplicación del administrador de configuración del servidor SQL.

- Descargue la herramienta Nmap de Google e instálela en el sistema.

- Abra el símbolo del sistema e introduzca el siguiente comando: nmap -script ssl-enum-ciphers -p 1433 localhost

- Pulse el botón Intro del teclado.

- Verifique que solo TLS 1.2 y superiores se muestren en el símbolo del sistema.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Versión no compatible con Microsoft SQL Server

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Ya no se admite la instalación de un número de versión particular de Microsoft SQL, lo que da lugar a que no haya nuevos parches de seguridad para el producto. Se han detectado las siguientes instalaciones no compatibles de Microsoft SQL Server:

Versión instalada: 13,0:4259,0 Express Edition

Ruta de instalación: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instancia: MSSQLSERVER

Versión mínima admitida: 13,0:6300,2 (2016 SP3)

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Actualice a una versión de Microsoft SQL que sea compatible actualmente. La versión correcta de Microsoft SQL está disponible para su descarga: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

El artículo de la base de conocimiento de Microsoft con información sobre actualizaciones está disponible aquí: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Autenticación de Microsoft Windows LM/NTMv1 habilitada

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El host remoto está configurado para intentar LM o NTLMv1 para autenticación saliente, y estos protocolos emplean cifrado débil. Un atacante remoto que pueda leer los paquetes de desafío y respuesta de LM o NTLMv1 podría explotar esto para obtener el hash LM o NTLM de un usuario, lo que permitiría al atacante autenticarse como ese usuario. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/63478.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

- En la barra de búsqueda de Windows del sistema en el que se deba instalar el parche, introduzca “Editor del Registro” y abra el Editor del Registro.

- Vaya a la ubicación HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel y actualice LmCompatibilityLevel a “1”.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2024-21409 que cubre la notificación de actualización de .NET Framework

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

A la instalación de Microsoft .NET Framework en el host remoto le falta una actualización de seguridad y se ve afectada por una vulnerabilidad de ejecución de código remoto. Puede encontrar información adicional en la página web de Microsoft o en la base de datos nacional de vulnerabilidad:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Descargue las siguientes actualizaciones que abarcan Windows 22H2 para Windows 10 Pro o Windows 22H2 para x64 específicas para Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft ha anunciado la fecha de finalización del 14 de octubre de 2025 para la compatibilidad con Windows 10 Pro y Cepheid recomienda una actualización a Windows 10 IoT Enterprise LTSC 2021. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid o con su representante local.

Notificación de actualización de Java

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

The 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3, 22 and perf versions of Java installed on the remote host are affected by multiple vulnerabilities. Para obtener más información, puede consultar el aviso de actualización de parches críticos aquí: https://www.oracle.com/security-alerts/cpuapr2024.html.

Los siguientes CVE están dentro del alcance: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Actualice a la última versión con parche de Java 8, que está disponible en el enlace a continuación. Es posible que sea necesario reiniciar el ordenador o el portátil.

https://www.java.com/en/download/

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de actualización de Apache Log4j 2.16.0

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Apache Log4j 1.2 se ve afectado por una vulnerabilidad de ejecución de código remoto cuando está configurado para usar JMSAppender.

Los siguientes CVE están dentro del alcance: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please ensure you have applied KB5011644 patch for Microsoft SQL Server to remove log4j-1.2:17 and allow your system to be fully protected from this vulnerability. Puede encontrar el enlace correcto a continuación y hacer clic en “Descargar” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2024-4761

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2024-4761 es una vulnerabilidad que afecta a Microsoft Edge y que puede llevar a una parte remota a realizar una escritura de memoria fuera de límites a través de una página HTML almacenada. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Please check the current version of Microsoft Edge to ensure Microsoft Edge version 124,0:2478:105 or later. Tenga en cuenta que permitir las actualizaciones de seguridad de Microsoft Windows habilitará automáticamente el parche para los clientes afectados. Para obtener más información sobre cómo determinar la versión de Microsoft Edge de su sistema, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2016-2183

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2016-2183 se refiere a cifrados de bloques dentro de los protocolos SSL/TLS con una serie de defectos de diseño criptográfico y, en configuraciones específicas, es posible que se produzca un ataque de colisión. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Habilite la compatibilidad con TLS 1.2 o 1.3, y deshabilite simultáneamente la compatibilidad con TLS 1.0 o 1.1 para mitigar este problema, ya que versiones más recientes de TLS 1.2 y 1.3 están diseñadas para protegerlo de estos defectos. Para habilitar la compatibilidad:

- Vaya al Panel de control y busque las Propiedades de Internet

- Vaya a la pestaña Avanzado

- Desmarque la casilla TLS 1.0 o TLS 1,1

- Marque la casilla TLS 1.2 o TLS 1,3

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Vulnerabilidad crítica asociada con permisos de Windows

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El ejecutable del servicio de Windows con permisos inseguros en el host remoto puede permitir que un usuario sin privilegios sobrescriba potencialmente con código arbitrario, lo que resultaría en una escalada de privilegios. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/65057.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Asegúrese de que los siguientes grupos no tengan permisos para modificar o escribir archivos ejecutables del servicio que contengan ejecutables del servicio:

- Todos

- Usuarios

- Usuarios de dominio

- Usuarios autenticados

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-36728

Actualización 15 de julio de 2024

ANTECEDENTES

CVE-2023-36728 es una vulnerabilidad que afecta a SQL, que puede provocar la denegación del servicio debido a la instalación de Microsoft SQL Server en un host remoto que no cuenta con una actualización de seguridad. Para obtener más información, consulte lo siguiente: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de que se ha actualizado a la versión pertinente de SQL Server a continuación, lo que permitirá que su sistema quede totalmente protegido de esta vulnerabilidad. Puede encontrar el enlace correcto a continuación y hacer clic en “Descargar” para continuar:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de las prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 15 de julio de 2024

INFORMACIÓN GENERAL

CVE-2013-3900 es una vulnerabilidad de WinVerifyTrust que afecta a un sistema remoto y puede dar lugar a la recepción de solicitudes especialmente diseñadas.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, añada y active el valor del registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Para los sistemas operativos de 64 bits, añada y habilite el valor de registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Puede encontrar más información sobre cómo actualizar las claves de registro aquí:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notificación de actualización de versión de Internet Explorer y Adobe Reader

Actualización 15 de julio de 2024

INFORMACIÓN GENERAL

Esta notificación es para informarle de las actualizaciones de configuración recomendadas para los programas de su sistema.

Adobe Reader: Adobe ha lanzado una actualización planificada para Reader en 2024.

Internet Explorer: Microsoft finalizó la compatibilidad con Internet Explorer a partir de 15 de junio de 2022

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Para Adobe Reader, asegúrese de descargar las últimas actualizaciones de Adobe Reader. Después de iniciar Reader, elija “Ayuda” > “Buscar actualizaciones” y siga los pasos de la ventana Actualizar para descargar e instalar las últimas actualizaciones. Como alternativa, los instaladores se pueden encontrar aquí: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Para Internet Explorer, complete los siguientes cambios de configuración en su sistema:

- Seleccione la tecla del logotipo de Windows + R.

- En el campo Ejecutar, introduzca OptionalFeatures.exe y, a continuación, seleccione Aceptar.

- En el cuadro de diálogo Características de Windows, desactive la casilla de verificación de la versión instalada de Internet Explorer. Por ejemplo, busque Internet Explorer 11 y, a continuación, desactive su casilla de verificación.

- Seleccione Aceptar.

- Reinicie el ordenador.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-36042 Vulnerabilidad de denegación de servicio del marco .NET

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

CVE-2023-36042 es una vulnerabilidad que afecta al marco .NET 3.5 y 4.8 que puede provocar la denegación del servicio. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber descargado la Actualización de seguridad de enero 2024 de Microsoft Windows, lo que permitiría que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Actualización de seguridad 10 para Windows 5033372

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

Este aviso es para informarle de que Cepheid ha validado la Actualización de seguridad 5033372 de Microsoft para admitir la compilación del sistema operativo Windows.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber descargado la Actualización de seguridad de Microsoft Windows más reciente, lo que permitirá que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2011-1353

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

CVE-2011-1353 es una vulnerabilidad que reside en Adobe Reader 10.x antes de 10.1.1 en Windows, lo que potencialmente permite a los usuarios locales obtener privilegios a través de vectores desconocidos. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de descargar las últimas actualizaciones de Adobe Reader. Después de iniciar Reader, elija “Ayuda” > “Buscar actualizaciones” y siga los pasos de la ventana Actualizar para descargar e instalar las últimas actualizaciones.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-4863 Desbordamiento de búfer de montículo en libwebp en Google Chrome antes de 116.0.5845.187 y libwebp 1.3.2

Actualización 05 de diciembre de 2023

INFORMACIÓN GENERAL

La base de datos nacional de vulnerabilidades está rastreando la vulnerabilidad iCVE-2023-4863 que reside en el software de código abierto (OSS) Chromium y se utiliza para renderizar imágenes webp. La biblioteca está ampliamente incorporada en navegadores web que utilizan la biblioteca libsebp, incluidos Microsoft Edge, Google Chrome y Mozilla Firefox. La vulnerabilidad permite a un atacante remoto realizar una escritura de memoria fuera de límites a través de una página HTML manipulada que podría dar lugar a una ejecución de código que podría comprometer los sistemas.

PRODUCTOS CEPHEID AFECTADOS

El navegador predeterminado utilizado en los productos Cepheid es Microsoft Internet Explorer o Edge. Cepheid no envía nuestros productos con los navegadores web Google Chrome o Firefox y Microsoft Internet Explorer no se ve afectado por esta vulnerabilidad. Además, los Manuales del operador de nuestro software incluyen instrucciones para no instalar aplicaciones no estándar ni cambiar la configuración de las aplicaciones predeterminadas enviadas con ordenadores o tablets.

ACCIONES REQUERIDAS POR LOS CLIENTES

Eliminar e interrumpir el uso de cualquier navegador web no autorizado, incluidos Google Chrome o Firefox. Check the current version of Microsoft Edge to ensure the version is Microsoft Edge (Stable) version 117,0:2045:31 or later. Tenga en cuenta que permitir las actualizaciones de seguridad de Microsoft Windows habilitará automáticamente el parche para los clientes afectados. Para obtener más información sobre cómo determinar la versión de Microsoft Edge de su sistema, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid o con uno de los números de teléfono/direcciones de correo electrónico de su región.

Microsoft SQL Server 2016 Service Pack 3 en el sistema operativo Windows 10 que ejecuta el software GeneXpert Xpertise 6.8 en los sistemas Infinity

Actualización 05 de diciembre de 2023

INFORMACIÓN GENERAL

Este aviso es para informarle de que Cepheid ha validado Microsoft SQL Server 2016 Service Pack 3 (KB5003279) para clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8.

ACCIONES REQUERIDAS POR LOS CLIENTES

La instalación de Microsoft SQL Server 2016 Service Pack 3 es segura en el sistema que ejecuta el software GeneXpert Xpertise 6.8:

• MS SQL Server 2016 Service Pack 3 (KB5003279) de https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Fin del soporte de ciberseguridad de Windows 7 para sistemas GeneXpert®.

Actualización 30 de junio de 2023

INFORMACIÓN GENERAL

Microsoft puso fin al soporte del sistema operativo (SO) Windows 7 en enero de 2020, suspendiendo los parches y las actualizaciones. En consecuencia, Cepheid ya no es compatible con los últimos estándares de ciberseguridad y privacidad en ordenadores con el SO Windows 7. El software de su instrumento y las pruebas actuales seguirán funcionando con el SO Windows 7. Sin embargo, a partir del 30 de junio de 2023, todas las futuras versiones del software GeneXpert Dx, Infinity Xpertise o Xpert Check (los sistemas GeneXpert) serán incompatibles con el sistema operativo Windows 7.

Para obtener más información, consulte aquí

Log4Shell (Apache Log4j)

Actualización: 8 de julio de 2022

INFORMACIÓN GENERAL

El 10 de diciembre de 2021, se notificó una vulnerabilidad crítica (CVE-2021-44228) en Apache Log4j. La vulnerabilidad afecta a varias versiones de la utilidad Apache Log4j y a las aplicaciones que la utilizan. La vulnerabilidad permite a un atacante ejecutar código arbitrario.

RESPUESTA

Los equipos de Cepheid han analizado y abordado con éxito el posible riesgo de seguridad para nuestra gama de productos, en forma de parche de software revisado. Se ha enviado comunicación a todos los clientes que pueden beneficiarse del parche de software, describiendo el proceso para solicitar el parche. Se anima a los clientes a solicitar el parche para una experiencia de usuario más segura.

Se recomienda a las personas u organizaciones con problemas de seguridad adicionales del producto que se pongan en contacto con su equipo local de servicio técnico de Cepheid en techsupport@cepheid.com o por correo electrónico productsecurity@cepheid.com

Vulnerabilidad de ejecución de código remoto del distribuidor de impresión PrintNightmare Windows (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Actualizado el 14 de septiembre de 2021

INFORMACIÓN GENERAL

El 6 de julio de 2021, Microsoft lanzó un parche para una vulnerabilidad crítica de ejecución de código remoto en la dirección CVE-2021-34527. El servicio de distribución de impresión Microsoft Windows no restringe el acceso a la funcionalidad que permite a los usuarios añadir impresoras y controladores relacionados, lo que puede permitir que un atacante autenticado remoto ejecute código arbitrario con privilegios de SISTEMA en un sistema vulnerable. Desde entonces, se han añadido varios CVE como parte de la vulnerabilidad combinada “PrintNightmare”, junto con parches adicionales.

Esta vulnerabilidad afecta a todos los sistemas operativos de Windows.

RESPUESTA

Los equipos de investigación y desarrollo de Cepheid están analizando los parches de Microsoft para CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483 y CVE-2021-34481 para determinar el impacto en los productos afectados.

CryptoAPI

Actualizado el 20 de enero de 2020

INFORMACIÓN GENERAL

En 14 de enero de 2020, Microsoft publicó parches para solucionar las 49 vulnerabilidades en su anuncio mensual Martes de Parches. Entre los parches disponibles está el parche de vulnerabilidad (CVE-2020-0601) que afecta a la funcionalidad criptográfica de Microsoft Windows, conocida como Windows CryptoAPI. La vulnerabilidad afecta a los sistemas GeneXpert que ejecuten Windows 10 Professional.

RESPUESTA

Cepheid es consciente de esta vulnerabilidad identificada y actualmente está realizando un seguimiento de la misma. Cepheid no ha recibido ningún informe que indique que estas vulnerabilidades afectan al uso clínico de nuestros productos y está evaluando el posible impacto de la vulnerabilidad sobre sus productos.

Cepheid aún no ha confirmado la compatibilidad de sus sistemas GeneXpert con los parches que mitigan la CVE-2020-0601. El proceso de comprobación de la vulnerabilidad está en curso y se espera que finalice en las próximas semanas.

Si desea recibir una notificación cuando finalicen las pruebas de compatibilidad, póngase en contacto con el equipo local de servicio técnico de Cepheid o envíe un mensaje de correo electrónico a productsecurity@cepheid.com.

DejaBlue

Actualizado el 13 de septiembre de 2019

INFORMACIÓN GENERAL

En 13 de agosto de 2019 Microsoft emitió un conjunto de soluciones para los Servicios de Escritorio Remoto, que incluían dos vulnerabilidades críticas de ejecución de códigos remotos (Remote Code Execution, RCE): CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 y CVE-2019-1226. Al igual que en el caso de la vulnerabilidad “BlueKeep” (CVE-2019-0708) previamente solucionada, estas dos vulnerabilidades también se consideran “wormable”, lo que significa que cualquier software malintencionado que las explote podría propagarse de un ordenador vulnerable a otro sin interacción del usuario.

Las versiones de Windows afectadas son: Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, y todas las versiones compatibles de Windows 10, incluidas las versiones de servidor.

Windows XP, Windows Server 2003 y Windows Server 2008 no se ven afectadas y tampoco el protocolo de escritorio remoto (Remote Desktop Protocol, RDP) en sí mismo.

RESPUESTA

Cepheid ha validado la instalación de los siguientes parches de Microsoft para sus sistemas GeneXpert y, en los casos adecuados, ha desarrollado instrucciones específicas para el cliente respecto a estos sistemas. Para obtener información detallada para cada producto de Cepheid, consulte la lista de productos a continuación.

Si tiene alguna pregunta, póngase en contacto con su equipo local de servicio técnico de Cepheid o envíe un mensaje de correo electrónico a productsecurity@cepheid.com.

| Versión de software | Ubicación del parche | Pasos adicionales |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale el parche para su sistema operativo y compilación. Reinicie el equipo. |

Vulnerabilidad CVE-2019-0708 relacionada con el protocolo de escritorio remoto (Bluekeep)

Actualización: 25 de julio de 2019

INFORMACIÓN GENERAL

El 15 de mayo de 2019, Microsoft lanzó un parche para una vulnerabilidad crítica de ejecución de código remoto en los Servicios de Escritorio Remoto (CVE-2019-0708). CVE-2019-0708 es una vulnerabilidad, no un virus. Esta vulnerabilidad se puede aprovechar de forma remota, sin autenticación, en los sistemas que utilicen los Servicios de Escritorio Remoto como parte de Windows XP y Windows 7.

RESPUESTA

Cepheid ha validado la instalación del parche de Microsoft para CVE-2019-0708 y, en los casos adecuados, ha desarrollado instrucciones específicas para el cliente respecto a estos sistemas. Para obtener información detallada para cada producto de Cepheid, consulte la lista de productos a continuación.

Si tiene alguna pregunta, póngase en contacto con su equipo local de servicio técnico de Cepheid o envíe un mensaje de correo electrónico a productsecurity@cepheid.com.

| Línea de productos | Ubicación del parche | Pasos adicionales |

|---|---|---|

| SW Dx | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Reinicie el PC tras la instalación del parche |

| SW Xpertise - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

| SW Xpertise - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

| Xpress | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

| ONCore | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

| Cepheid Link | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

| XpertCheck | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie el PC tras la instalación del parche |

Actualización: 13 de junio de 2019

RESPUESTA

Cepheid es consciente de esta vulnerabilidad identificada y actualmente está realizando un seguimiento de la misma. Cepheid no ha recibido ningún informe que indique que estas vulnerabilidades afectan al uso clínico de nuestros productos y está evaluando el posible impacto de la vulnerabilidad sobre sus productos.

Cepheid aún no ha confirmado la compatibilidad de sus sistemas GeneXpert con los parches que mitigan la CVE-2019-0708. El proceso de comprobación de la vulnerabilidad está en curso y se espera que finalice en las próximas semanas.

Si desea recibir una notificación cuando finalicen las pruebas de compatibilidad, póngase en contacto con el equipo local de servicio técnico de Cepheid o envíe un mensaje de correo electrónico a productsecurity@cepheid.com