Recordatorio de fin de compatibilidad de Windows 10 Pro y cualificación de Windows 11 para determinados sistemas GeneXpert Dx

Actualización 17 de julio de 2025

Como parte del compromiso de Cepheid con la gestión coherente de parches de seguridad del sistema operativo (SO) de Microsoft, le recordamos que Microsoft tiene previsto finalizar la compatibilidad con el SO Windows 10 Pro en 14 de octubre de 2025. Después de esta fecha, Microsoft dejará de proporcionar parches de seguridad críticos o actualizaciones para el SO Windows 10 Pro. Para mantener los más altos estándares de seguridad y rendimiento, recomendamos encarecidamente que realice una actualización del sistema operativo en su sistema GeneXpert.

Cepheid ya es apto para una actualización al sistema operativo Windows 11 Pro para determinados sistemas GeneXpert Dx enviados previamente que ya están ejecutando el sistema operativo Windows 10 Pro (y que no están ejecutando Windows 10 IoT Enterprise LTSC). Para poder realizar esta actualización, los sistemas GeneXpert deben ejecutar la versión de software GeneXpert Dx 6.4 o superior y cumplir los requisitos específicos de hardware informático y del sistema operativo

Hay disponible un folleto en varios idiomas (número de referencia 303-5234) que contiene una lista de requisitos y más información sobre la opción de actualización del sistema operativo Windows 11 Pro. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

PRODUCTOS CEPHEID AFECTADOS

Los siguientes sistemas GeneXpert se ven afectados:

• Computadoras GeneXpert Infinity que utilizan el sistema operativo Windows 10 Pro

• GeneXpert-II con el sistema operativo Windows 10 Pro

• GeneXpert-IV con el sistema operativo Windows 10 Pro

• GeneXpert-XVI con el sistema operativo Windows 10 Pro

Los siguientes sistemas GeneXpert no están dentro de este ámbito:

• Los sistemas GeneXpert Infinity y Dx que ejecutan Windows 10 IoT Enterprise LTSC no requieren un cambio, ya que siguen siendo totalmente compatibles con Microsoft a través de actualizaciones de seguridad continuas.

• Los sistemas GeneXpert Dx conectados a una pantalla táctil no requieren ningún cambio.

• Los sistemas GeneXpert Xpress empleados en entornos exentos de CLIA seguirán recibiendo actualizaciones del sistema operativo Windows hasta el 09 de enero de 2029.

Notificación de vulnerabilidad crítica: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 hasta CVE-2024-49018

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

El sistema GeneXpert Dx que ejecuta el software Dx 6.5 se ve afectado por múltiples vulnerabilidades críticas en Microsoft SQL Server 2019 (versión 15,0:4223,1), lo que puede permitir la ejecución remota de código y la ejecución de comandos no autorizados.

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar la versión actual de SQL Server

Vaya a la siguiente ruta y compruebe la versión:

C:\Archivos de programa\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe Si la versión es 15,0:4223,1, continúe con el siguiente paso.

2. Descargar y aplicar parche

Haga doble clic en el enlace siguiente para instalar el ejecutable:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3. Verificar actualización

Después de la instalación, confirme que la versión de SQL Server se haya actualizado a 15,0:4410,1.

Actualización de Adobe Reader y notificación de vulnerabilidad crítica: CVE-2024-49530 hasta CVE-2024-49535 y CVE-2025-24431, CVE-2025-27158 hasta CVE-2025-27164, CVE2025-27174

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

Se han identificado múltiples vulnerabilidades en las versiones de Adobe Acrobat Reader antes de 25:001:20432, lo que puede permitir la ejecución de código arbitrario. Estas se documentan en APSB25-14.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

Los clientes de GeneXpert Xpress que utilizan el software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar versión instalada

Ruta: C:\Archivos de programa (x86)\Adobe\Acrobat Reader DC\Reader Si la versión es inferior a 25:001:20432, continúe con el siguiente paso.

2. Descargar e instalar actualización

Visite la página de descarga de Adobe Acrobat Reader

- Haga clic en “Más opciones de descarga” e instale la versión 25.001.20432 (preferible)

- Si esta versión no está disponible, actualice a la versión 24.005.20320

3. Verificar actualización

Confirme que la versión se actualiza a 25:001:20432 o 24:005:20320

Notificación de vulnerabilidad crítica: Actualización de seguridad 10 para Windows KB5049981

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

Al host remoto de Windows 10 le falta la actualización de seguridad KB5049981, lo que le expone a posibles vulnerabilidades, incluida la escalada de privilegios y la ejecución remota de código.

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

Los siguientes CVE están dentro del alcance: CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

PRODUCTOS CEPHEID AFECTADOS

Se ven afectados los clientes de Dx que utilizan el software GeneXpert Dx 6.5 con Windows 10 versión 21H2 o 22H2.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Descargar y aplicar ruta

Haga doble clic en el archivo .msu para instalar:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Verificar actualización

Confirme que el sistema se ha actualizado a través del historial de Windows Update o la información del sistema.

Notificación de vulnerabilidad crítica: CVE-2025-21176

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

A la instalación de Microsoft .NET Framework 4.8.1 en el host remoto le falta una actualización de seguridad que lo expone a la ejecución de código remoto. Esta vulnerabilidad puede permitir a los atacantes ejecutar código no autorizado a través de una solicitud especialmente diseñada.

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

PRODUCTOS CEPHEID AFECTADOS

Los sistemas Dx 6.5 que ejecutan Microsoft .NET Framework 4.8.1 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar versión actual Navegue hasta:

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- Si la versión es 4.8.9256.0, continúe con el siguiente paso.

2. Descargar y aplicar parche

Haga doble clic en el archivo .msu para instalar:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3. Verificar actualización

Confirme que la versión se actualiza a 4.8:9290,0.

Compatibilidad con el protocolo TLS 1.0/1,1

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

El servicio remoto acepta conexiones cifradas mediante TLS 1.0 y TLS 1.1, que son protocolos obsoletos e inseguros. Estos protocolos son potencialmente vulnerables a múltiples ataques criptográficos y deben deshabilitarse a favor de TLS 1.2 o TLS 1.3.

Para obtener más información, consulte lo siguiente:

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan el software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

Pasos que seguir para aplicarlo.

1. Busque el “Editor del Registro” en la barra de búsqueda de Windows.

2. Navegue hasta la ruta siguiente.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Bajo Protocolos, cree una estructura de dos claves (carpetas) para TLS 1.0 y TLS 1.1. Nota: Haga clic con el botón derecho en los protocolos para crear una nueva clave.

4. Debajo de cada carpeta TLS, cree dos claves más (carpetas) como Cliente y Servidor.

5. Haga clic en la carpeta del cliente, en el espacio vacío de RHS, haga clic con el botón derecho y seleccione la opción NEW-DWORD.

6. Cambie el nombre a “Habilitado” y el valor debe estar establecido en “0”.

Nota: Se crearán los mismos valores para TLS 1.0 y TLS 1.1, y para las carpetas de cliente y servidor.

7. Cierre el editor.

8. Abra el administrador de configuración de SQL Server.

9. Haga clic en la opción SQL Server Services.

10. Detenga e inicie el servicio SQL Server (MSSQLSERVER).

11. Cierre la aplicación del administrador de configuración del servidor SQL.

12. Descargue la herramienta Nmap de Google e instálela en el sistema.

13. Abra el símbolo del sistema e introduzca el siguiente comando:

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Pulse el botón Intro del teclado.

15. Verifique que solo TLS 1.2 y superiores se muestren en el símbolo del sistema.

Notificación de vulnerabilidad crítica: Microsoft SQL Server 2017

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

A la instalación de Microsoft SQL Server 2017 en el host remoto le falta la actualización de seguridad KB5046858, lo que lo expone a posibles vulnerabilidades de ejecución de código remoto.

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

Los siguientes CVE están dentro del alcance: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 hasta CVE-2024-49043

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan el software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar la ruta de la versión actual de SQL Server:

C:\Archivos de programa\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- Si la versión es 14.0.3294.2, continúe con el siguiente paso.

2. Descargar y aplicar parche

Haga doble clic en el enlace del archivo ejecutable aquí:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3. Verificar actualización

Confirme que la versión se actualiza a 14,0:3485,1.

Notificación de vulnerabilidad crítica: Actualización de seguridad de Windows 10 KB5051974, KB505518, KB5060633

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

Al host remoto de Windows 10 le falta la actualización de seguridad KB5051974, que aborda múltiples vulnerabilidades, incluida la ejecución remota de código y la escalada de privilegios.

Los siguientes CVE están dentro del alcance: CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, CVE-2025-21349 hasta CVE-2025-21420

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Descargar y aplicar parche

Haga doble clic en el archivo .msu para instalar:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Verificar actualización para KB5051974

Confirme la instalación mediante el historial de Windows Update o la información del sistema.

3. Actualizaciones adicionales para KB5055518 y KB5060533

Instale la actualización de seguridad de Microsoft Windows más reciente, lo que permitirá que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional. Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Notificación de vulnerabilidad crítica: Actualización de seguridad para Windows 10 KB5060533

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

Al host remoto de Windows 10 le falta la actualización de seguridad KB5060533. Esta actualización aborda las vulnerabilidades en el kernel de Windows que podrían permitir la escalada de privilegios y la denegación de servicio.

Los siguientes CVE están dentro del alcance: CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar la versión actual del kernel

Ruta: C:\Windows\system32\ntoskrnl.exe

- Si la versión es 10.0.19041.4894, continúe con el siguiente paso.

2. Descargue y aplique el parche Descargar KB5060533-

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificar actualización

Después de aplicar el parche, confirme que la versión del kernel se haya actualizado a 10,0:19041:5965.

Nota: Esta es una actualización acumulativa. La aplicación de KB5060533 por sí misma es suficiente e incluye todas las correcciones de seguridad previas a nivel de kernel.

Notificación de vulnerabilidad crítica: Actualización de seguridad para Windows 10 KB5060533

Actualización 17 de julio de 2025

INFORMACIÓN GENERAL

Al host remoto de Windows 10 le falta la actualización de seguridad KB5060533, que aborda vulnerabilidades críticas en el kernel de Windows y los componentes del sistema.

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

Los siguientes CVE están dentro del alcance: CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

1. Verificar la versión actual del kernel

Ruta: C:\Windows\system32\ntoskrnl.exe

- Si la versión es 10.0.19041.5369, continúe con el siguiente paso.

2. Descargar y aplicar parche

Descargue KB5060533 para la Actualización acumulativa para Windows 10 versión 22H2 2025-04 para sistemas basados en x64 (la primera fila se enumera aquí):

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificar actualización

Confirme que la versión del kernel se actualiza a 10,0:19041:5965.

Notificaciones de vulnerabilidad crítica de Microsoft .NET Core SDK: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

El sistema Infinity que ejecuta el software Xpertise 6.8 en el ordenador GeneXpert utiliza versiones de Microsoft .NET Core SDK anteriores a 6.0:35, que contienen múltiples vulnerabilidades de seguridad críticas identificadas en el aviso del proveedor, incluidos CVE-38229, CVE-2024-43483, CVE-2024-4384 y CVE-2024-43485. Para obtener más información, consulte lo siguiente:

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Si utiliza .NET 6.0 o en cualquier versión anterior a 8.0:11, es muy recomendable que actualice a .NET 8.0:11, ya que .NET 6.0 ya no recibirá parches de seguridad para esta vulnerabilidad de Microsoft.

Para comprobar y corregir la versión, consulte los siguientes pasos:

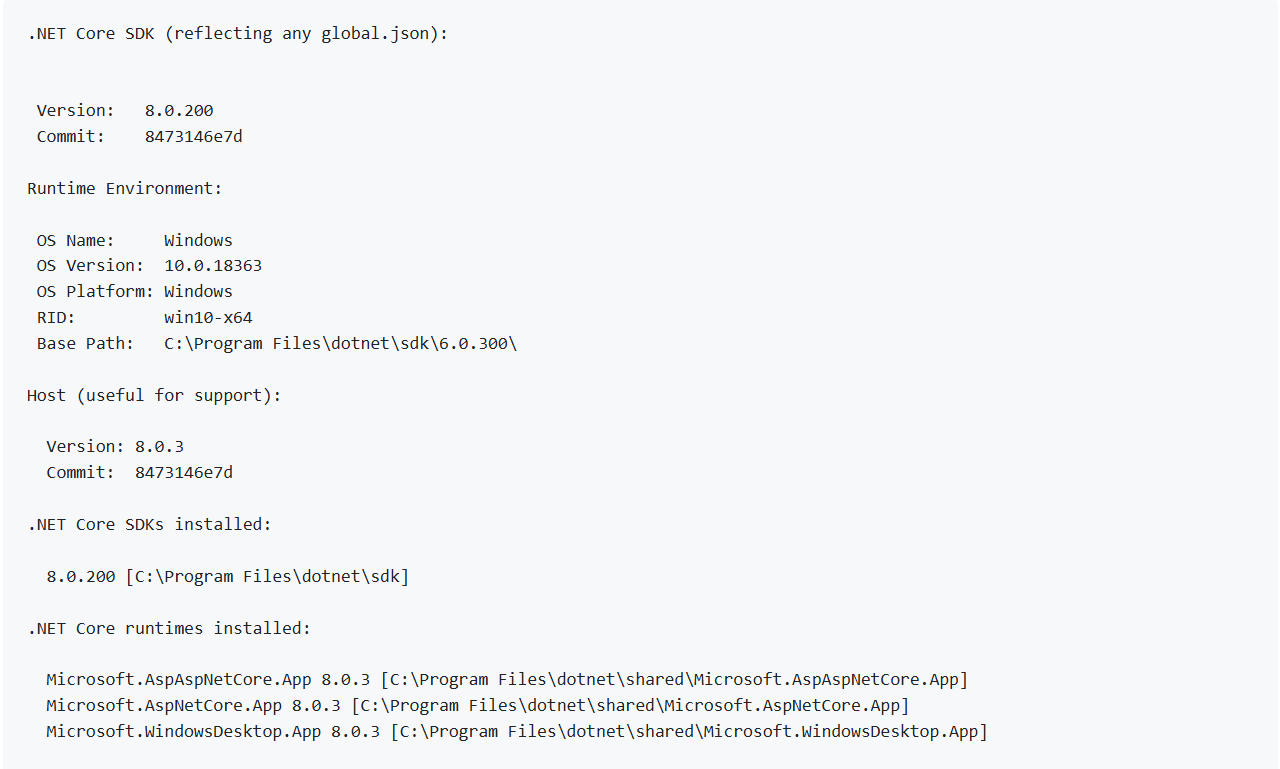

1. Identificar las versiones afectadas: Compruebe si su aplicación está utilizando alguna de las versiones afectadas de .NET Core SDK. Puede enumerar las versiones que ha instalado ejecutando el comando dotnet --info y verá la siguiente salida:

2. Si tiene la versión anterior a 8.0:11, continúe con los siguientes pasos

3. Para solucionar el problema, instale la última versión de .NET 8.0:11 desde el siguiente enlace: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. Para verificar que el archivo de descarga no se haya dañado, utilice la información de la suma de comprobación SHA512 indicada anteriormente para validar el archivo, tal como se explica en Verificar binarios descargados

5. Verifique las versiones que ha instalado ejecutando el comando dotnet --version y verá la salida de la siguiente manera:

6. Compruebe que la salida diga: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 para remediar esta vulnerabilidad

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2023-48674

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

Al BIOS Dell del sistema Infinity le falta un parche de seguridad y, por lo tanto, se ve afectado por una vulnerabilidad de terminación nula inadecuada que puede dar lugar a una condición de denegación de servicio (DoS). Un usuario de altos privilegios con acceso de red al ordenador puede enviar datos maliciosos.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de que la “versión corregida” de la serie OptiPlex XE4 sea 1:22,0 para la serie OptiPlex XE4, mientras que la versión instalada en la actualidad sea la 1.9.0. Para comprobar y corregir la versión de Dell OptiPlex XE4, consulte los pasos siguientes:

1. Verificar la versión actual de la BIOS:

a. Compruebe la versión actual de la BIOS instalada en su sistema OptiPlex XE4. Si es 1.9.0. Siga el paso 2.

2. Descargar la versión fija de la BIOS:

a. Visite el sitio de asistencia de Dell y descargue la versión 1:22,0 de la BIOS para la serie OptiPlex XE4.

3. Preparar la actualización de la BIOS:

a. Haga una copia de seguridad de todos los datos importantes para evitar la pérdida de datos durante el proceso de actualización.

b. Asegúrese de que su sistema esté conectado a una fuente de alimentación fiable.

4. Actualizar la BIOS:

a. Siga las instrucciones proporcionadas por Dell para actualizar la BIOS. Esto normalmente implica ejecutar el archivo ejecutable descargado y seguir las indicaciones en la pantalla.

5. Verificar la actualización:

a. Después de la actualización, reinicie el sistema e introduzca la configuración de la BIOS para confirmar que la versión de la BIOS es ahora 1:22,0.

6. Monitorizar el rendimiento del sistema:

a. Cepheid recomienda que, después de la actualización, monitoree el ordenador para detectar cualquier comportamiento inusual e informe de cualquier cosa inusual al servicio técnico de Cepheid.

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Vulnerabilidad crítica asociada con permisos de Windows

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

El ejecutable del servicio de Windows con permisos inseguros en el host remoto puede permitir que un usuario sin privilegios sobrescriba potencialmente con código arbitrario, lo que resultaría en una escalada de privilegios. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/65057.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Asegúrese de que los siguientes grupos no tengan permisos para modificar o escribir archivos ejecutables del servicio que contengan ejecutables del servicio:

- Todos

- Usuarios

- Usuarios de dominio

- Usuarios autenticados

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-48993 a CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

A la instalación de Microsoft SQL Server en el host remoto le faltan actualizaciones de seguridad. Por lo tanto, se ve afectado por múltiples vulnerabilidades. Un tercero podría explotar esta vulnerabilidad, eludir la autenticación y ejecutar comandos arbitrarios no autorizados. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/211471.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

La versión correcta debe ser 2019:150:4410,1 para la versión de SQL Server: 15,0:4223,1 Express Edition and SQL Server Instance: MSSQLSERVER.

Descargue el siguiente enlace y proceda a aplicar el parche: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 a CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 a CVE-2025-21308

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

Al host remoto de Windows le falta la actualización de seguridad 5049981. Por lo tanto, se ve afectado por múltiples vulnerabilidades, incluidas, entre otras:

- Vulnerabilidad de ejecución remota de código en Windows Reliable Multicast Transport Driver (RMCAST)

- Vulnerabilidad de ejecución de código remoto del servicio de telefonía de Windows

- Vulnerabilidad de divulgación de información de BitLocker de Windows

Para obtener más información, consulte lo siguiente: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

El archivo C:\Windows\system32\ntoskrnl.exe no ha sido parcheado y la versión correcta debe ser: 10,0:19041:5369

Descargue el siguiente enlace y proceda a aplicar el parche https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2025-21176

Actualización 21 de abril de 2025

INFORMACIÓN GENERAL

CVE-2025-21176 es una vulnerabilidad de seguridad en .NET Framework y Visual Studio de Microsoft que permite a un tercero ejecutar código de forma remota. Para obtener más información, consulte lo siguiente: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

La versión remota debe ser 4.8:4772,0.

Descargue el siguiente enlace y proceda a aplicar el parche: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Anuncio de actualización del software GeneXpert Dx 6.5 para el sistema operativo Windows

Actualización 01 de enero de 2025

Nos gustaría informarle de una actualización importante sobre la compatibilidad y la compatibilidad para la versión del software GeneXpert Dx 6.5 de Cepheid utilizada con los sistemas GeneXpert Dx.

Con efecto inmediato, la versión del software GeneXpert Dx 6.5 ya no se puede instalar en ordenadores que ejecuten el sistema operativo Windows 7. Esta decisión sigue a la finalización de la compatibilidad por parte de Microsoft para el sistema operativo Windows 7. Como resultado del fin de la compatibilidad con Windows 7, Cepheid no puede garantizar la seguridad y la funcionalidad del software GeneXpert Dx 6.5 en este sistema operativo. Seguir utilizando GeneXpert Dx 6.5 en Windows 7 podría exponer los datos de ese ordenador y de cualquier dispositivo conectado a vulnerabilidades de ciberseguridad.

Cepheid aconseja a los sistemas GeneXpert Dx con Windows 7 que actualicen a un sistema operativo compatible (Windows 10 IoT Enterprise LTSC), en un ordenador configurado por Cepheid que seguirá recibiendo actualizaciones y parches de seguridad periódicos hasta 13 de enero de 2032. Esto garantizará la seguridad continua y el rendimiento óptimo de sus sistemas GeneXpert Dx en la última versión del software GeneXpert Dx 6.5.

Como siguiente paso, le recomendamos que identifique todos los sistemas que actualmente ejecutan Windows 7 que utilizan la versión del software GeneXpert Dx 6.5 y que planee actualizar estos sistemas a un sistema operativo activamente compatible. Consulte las directrices de su organización o institución sobre si es necesaria la revalidación una vez que se haya instalado un nuevo sistema operativo como parte de la actualización.

Si tiene alguna pregunta o necesita ayuda con el proceso de actualización, no dude en ponerse en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Actualización de seguridad del sistema operativo Microsoft Windows

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

Microsoft ha publicado una actualización para abordar los problemas de seguridad del sistema operativo Windows. Para obtener más información, puede encontrar el artículo de Microsoft KB5043064 aquí: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Los siguientes CVE están dentro del alcance: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Descargue el siguiente enlace del sitio web de Microsoft: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificaciones de vulnerabilidad crítica: CVE-2024-21814 y CVE-2023-28388

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

El software de dispositivos de chipset instalado en la pantalla táctil del sistema operativo de Cepheid podría contener una vulnerabilidad relacionada con un elemento de ruta de búsqueda no controlado, lo que podría permitir que un atacante local autenticado elevara sus privilegios.

Para obtener más información, consulte lo siguiente:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Actualice a la versión 10,1:19444:8378 del software o superior. La versión más reciente de la versión de la utilidad se puede encontrar aquí (versión 10,1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-37334

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

El controlador OLE DB de SQL Server instalado en el host remoto carece de una actualización de seguridad y se ve afectado por una vulnerabilidad de ejecución de código remoto, lo que lleva a que un usuario autenticado se conecte potencialmente a una base de datos de servidor SQL maliciosa a través de un controlador de conexión. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

El enlace al parche se puede encontrar a continuación. Haga clic en el enlace y, a continuación, haga clic en “Descargar” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-38081

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

CVE-2024-38081 es una vulnerabilidad que afecta a .NET Framework 3.5, 4.8 y 4:81 en la que al ordenador de Cepheid le falta una actualización de seguridad. Estos ordenadores pueden verse afectados por una vulnerabilidad de ejecución de código remoto. Para obtener más información, consulte KB5039893 o KB5039884 de Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

Los clientes de Dx que utilizan el software Cepheid OS 2.1 en la pantalla táctil se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber descargado la actualización de seguridad de Microsoft Windows de julio 2024 para Windows 10 versión 21H2 y Windows 10 22H2, lo que permitirá que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Dx y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Notificación de vulnerabilidad crítica: CVE-2024-38081

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

El ordenador de Cepheid que ejecuta el sistema operativo Windows tiene al menos un servicio instalado que utiliza una ruta de servicio sin comillas, lo que podría permitir que un tercero inserte un archivo ejecutable en la ruta del servicio afectado. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/63155.

Los siguientes CVE están dentro del alcance: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos o de los datos de prueba, abra y actualice NetPipeActivator con lo siguiente: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Notificación de Apache Log4j

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

La versión de Apache Log4j en el ordenador de Cepheid que ejecuta un sistema operativo Windows puede verse afectada por la ejecución de un código remoto cuando se configura para utilizar JMSappender. Esto se encuentra en la versión Apache Log4j 1.2. Para obtener más información, consulte lo siguiente:

Los siguientes CVE están dentro del alcance: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Se recomienda actualizar SQL a CU16 KB5011644 desde SQL Server 2019 RTM. Siga los pasos que se indican a continuación:

- Descargar la actualización:

- Siga el enlace al catálogo de actualizaciones de Microsoft y haga clic aquí: Catálogo de actualizaciones de Microsoft

- Descargue el paquete de actualización adecuado para su sistema.

- Preparar la actualización:

- Haga una copia de seguridad de sus datos: asegúrese de tener una copia de seguridad completa de sus bases de datos y sistema.

- Compruebe los requisitos del sistema: verifique que su sistema cumpla con los requisitos para la actualización.

- Notifique a los usuarios: informe a los usuarios sobre la actualización planificada y el posible tiempo de inactividad.

- Instalar la actualización:

- Ejecute el instalador: ejecute el paquete de actualización descargado.

- Siga las instrucciones que se muestran en la pantalla: el instalador le guiará a través de la actualización. Asegúrese de leer y seguir atentamente todas las indicaciones.

- Reinicie los servicios: una vez finalizada la instalación, reinicie los servicios de SQL Server.

- Verificar la actualización:

- Compruebe la versión de SQL Server: abra SQL Server Management Studio (SSMS) y ejecute la siguiente consulta para verificar la actualización:

- SELECT @@VERSION; la versión debe haberse actualizado a 15.0.4223.11

- Revise los registros: compruebe los registros de errores de SQL Server y Windows Event Viewer para ver si hay algún problema durante la actualización.

- Tareas posteriores a la actualización:

- Realice pruebas: realice pruebas para asegurarse de que SQL Server funciona correctamente después de la actualización.

- Monitoree el rendimiento: esté atento al rendimiento del servidor para asegurarse de que no haya problemas inesperados.

- Actualice la documentación: documente el proceso de actualización y cualquier cambio realizado.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 01 de enero de 2025

INFORMACIÓN GENERAL

CVE-2013-3900 es una vulnerabilidad de WinVerifyTrust que puede afectar a un ordenador de Cepheid que ejecute el sistema operativo Windows. Esta vulnerabilidad puede dar lugar a la recepción de solicitudes especialmente diseñadas para ejecutar código arbitrario. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/166555.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid en techsupport@cepheid.com.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos o de los datos de la prueba, abra el registro, vaya a las estructuras de carpetas 2 más adelante y habilite “EnableCertPaddingCheck”=""1” como se indica a continuación. Cree las carpetas según sea necesario si aún no están disponibles.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fin de la compatibilidad con Windows 10 Pro

Actualización 22 de julio de 2024

INFORMACIÓN GENERAL

Como parte del compromiso de Cepheid de respaldar nuestra gama de pruebas a la vez que garantizamos una gestión coherente de los parches de seguridad, le informamos del fin de la compatibilidad con Windows 10 Pro de Microsoft en 14 de octubre de 2025.

Para todos los clientes que ejecuten Windows 10 Pro, Cepheid recomienda una actualización a Windows 10 IoT Enterprise LTSC 2021, que incluye la última versión del software del producto Cepheid, lo que garantiza una compatibilidad activa con la ciberseguridad y la protección de privacidad de datos más recientes hasta el 13 de enero de 2032.

El sistema operativo Windows 7 ya no es compatible de manera activa con Microsoft y el uso continuado puede introducir una posible exposición a vulnerabilidades de ciberseguridad de los datos en ese ordenador y en cualquier dispositivo conectado. Si su sistema está conectado a un PC/portátil con sistema operativo Windows 7, se recomienda encarecidamente realizar una actualización. Consulte la comunicación anterior de Cepheid aquí.

Si tiene alguna pregunta o inquietud sobre la transición a Windows 10 IoT Enterprise LTSC 2021, póngase en contacto con su representante local de Cepheid. También puede ponerse en contacto con el servicio técnico de Cepheid.

Valoramos su continua preferencia y lealtad hacia nuestros productos, apreciamos sus colaboraciones y seguiremos esforzándonos por trabajar con usted en una opción de transición personalizada a nuestras soluciones y tecnologías más recientes y de mayor calidad.

Notificación de vulnerabilidad crítica: CVE-2016-2183 que cubre la vulnerabilidad de OpenSSL

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Los cifrados DES y Triple DES empleados en los protocolos TLS, SSH e IPSec pueden permitir que los atacantes remotos recopilen datos en texto claro mediante un ataque contra una sesión cifrada de larga duración. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Siga los pasos a continuación para aplicar el parche:

- En el sistema en el que se debe instalar el parche, en la barra de búsqueda de Windows, introduzca “Windows Power Shell” y ábralo como administrador.

- Introduzca el comando Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' en la ventana PowerShell de Windows.

- Pulse el botón Intro del teclado.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2013-3900 es una vulnerabilidad de WinVerifyTrust que afecta a un sistema remoto y puede dar lugar a la recepción de solicitudes especialmente diseñadas. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

1. Abra el “Editor del registro, vaya a la siguiente ubicación y realice los cambios como se indica a continuación.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

TLS Version 1.0 Protocol Detection y (4) TLS Version 1.1 Weak Protocol Notification

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El servidor remoto acepta conexiones cifradas mediante TLS 1.0, que tiene una serie de defectos de diseño criptográfico y el servidor remoto también ofrece TLS 1.1 obsoleto; estos solo se mitigan con las versiones más recientes de TLS, 1.2 y 1.3.

Para obtener más información, consulte lo siguiente:

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Habilite la compatibilidad con TLS 1.2 y 1.3, al tiempo que deshabilita TLS 1.0 o 1.1, lo que implica una actualización del registro de Windows.

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

Pasos que seguir para aplicarlo.

- Busque el “Editor del Registro” en la barra de búsqueda de Windows.

- Navegue hasta la ruta siguiente. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Bajo Protocolos, cree una estructura de dos claves (carpetas) para TLS 1.0 y TLS 1.1. Nota: Haga clic con el botón derecho en los protocolos para crear una nueva clave.

- Debajo de cada carpeta TLS, cree dos claves más (carpetas) como Cliente y Servidor.

- Haga clic en la carpeta del cliente, en el espacio vacío de RHS, haga clic con el botón derecho y seleccione la opción NEW-DWORD.

- Cambie el nombre a “Habilitado” y el valor debe estar establecido en “0”. Nota: Se crearán los mismos valores para TLS 1.0 y TLS 1.1, y para las carpetas de cliente y servidor.

- Cierre el editor.

- Abra el administrador de configuración de SQL Server.

- Haga clic en la opción SQL Server Services.

- Detenga e inicie el servicio SQL Server (MSSQLSERVER).

- Cierre la aplicación del administrador de configuración del servidor SQL.

- Descargue la herramienta Nmap de Google e instálela en el sistema.

- Abra el símbolo del sistema e introduzca el siguiente comando: nmap -script ssl-enum-ciphers -p 1433 localhost

- Pulse el botón Intro del teclado.

- Verifique que solo TLS 1.2 y superiores se muestren en el símbolo del sistema.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Versión no compatible con Microsoft SQL Server

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Ya no se admite la instalación de un número de versión particular de Microsoft SQL, lo que da lugar a que no haya nuevos parches de seguridad para el producto. Se han detectado las siguientes instalaciones no compatibles de Microsoft SQL Server:

Versión instalada: 13,0:4259,0 Express Edition

Ruta de instalación: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instancia: MSSQLSERVER

Versión mínima admitida: 13,0:6300,2 (2016 SP3)

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Actualice a una versión de Microsoft SQL que sea compatible actualmente. La versión correcta de Microsoft SQL está disponible para su descarga: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

El artículo de la base de conocimiento de Microsoft con información sobre actualizaciones está disponible aquí: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Autenticación de Microsoft Windows LM/NTMv1 habilitada

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El host remoto está configurado para intentar LM o NTLMv1 para autenticación saliente, y estos protocolos emplean cifrado débil. Un atacante remoto que pueda leer los paquetes de desafío y respuesta de LM o NTLMv1 podría explotar esto para obtener el hash LM o NTLM de un usuario, lo que permitiría al atacante autenticarse como ese usuario. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/63478.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, siga los pasos que se indican a continuación:

- En la barra de búsqueda de Windows del sistema en el que se deba instalar el parche, introduzca “Editor del Registro” y abra el Editor del Registro.

- Vaya a la ubicación HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel y actualice LmCompatibilityLevel a “1”.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2024-21409 que cubre la notificación de actualización de .NET Framework

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

A la instalación de Microsoft .NET Framework en el host remoto le falta una actualización de seguridad y se ve afectada por una vulnerabilidad de ejecución de código remoto. Puede encontrar información adicional en la página web de Microsoft o en la base de datos nacional de vulnerabilidad:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Descargue las siguientes actualizaciones que abarcan Windows 22H2 para Windows 10 Pro o Windows 22H2 para x64 específicas para Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft ha anunciado la fecha de finalización del 14 de octubre de 2025 para la compatibilidad con Windows 10 Pro y Cepheid recomienda una actualización a Windows 10 IoT Enterprise LTSC 2021. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid o con su representante local.

Notificación de actualización de Java

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Las versiones 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3, 22 y perf de Java instaladas en el host remoto se ven afectadas por múltiples vulnerabilidades. Para obtener más información, puede consultar el aviso de actualización de parches críticos aquí: https://www.oracle.com/security-alerts/cpuapr2024.html.

Los siguientes CVE están dentro del alcance: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Actualice a la última versión con parche de Java 8, que está disponible en el enlace a continuación. Es posible que sea necesario reiniciar el ordenador o el portátil.

https://www.java.com/en/download/

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de actualización de Apache Log4j 2.16.0

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

Apache Log4j 1.2 se ve afectado por una vulnerabilidad de ejecución de código remoto cuando está configurado para usar JMSAppender.

Los siguientes CVE están dentro del alcance: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber aplicado el parche KB5011644 para que Microsoft SQL Server elimine log4j-1.2:17 y permita que su sistema quede totalmente protegido de esta vulnerabilidad. Puede encontrar el enlace correcto a continuación y hacer clic en “Descargar” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2024-4761

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2024-4761 es una vulnerabilidad que afecta a Microsoft Edge y que puede llevar a una parte remota a realizar una escritura de memoria fuera de límites a través de una página HTML almacenada. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Compruebe la versión actual de Microsoft Edge para asegurarse de que la versión sea Microsoft Edge versión 124,0:2478:105 o posterior. Tenga en cuenta que permitir las actualizaciones de seguridad de Microsoft Windows habilitará automáticamente el parche para los clientes afectados. Para obtener más información sobre cómo determinar la versión de Microsoft Edge de su sistema, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2016-2183

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

CVE-2016-2183 se refiere a cifrados de bloques dentro de los protocolos SSL/TLS con una serie de defectos de diseño criptográfico y, en configuraciones específicas, es posible que se produzca un ataque de colisión. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Habilite la compatibilidad con TLS 1.2 o 1.3, y deshabilite simultáneamente la compatibilidad con TLS 1.0 o 1.1 para mitigar este problema, ya que versiones más recientes de TLS 1.2 y 1.3 están diseñadas para protegerlo de estos defectos. Para habilitar la compatibilidad:

- Vaya al Panel de control y busque las Propiedades de Internet

- Vaya a la pestaña Avanzado

- Desmarque la casilla TLS 1.0 o TLS 1,1

- Marque la casilla TLS 1.2 o TLS 1,3

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Vulnerabilidad crítica asociada con permisos de Windows

Actualización 17 de septiembre de 2024

INFORMACIÓN GENERAL

El ejecutable del servicio de Windows con permisos inseguros en el host remoto puede permitir que un usuario sin privilegios sobrescriba potencialmente con código arbitrario, lo que resultaría en una escalada de privilegios. Para obtener más información, consulte lo siguiente: https://www.tenable.com/plugins/nessus/65057.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Dx que utilizan el software GeneXpert Dx 6.5 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Cepheid recomienda que el departamento de TI de su organización implemente esta actualización.

Asegúrese de que los siguientes grupos no tengan permisos para modificar o escribir archivos ejecutables del servicio que contengan ejecutables del servicio:

- Todos

- Usuarios

- Usuarios de dominio

- Usuarios autenticados

Para obtener información más detallada sobre los pasos relacionados con esta actualización, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-36728

Actualización 15 de julio de 2024

ANTECEDENTES

CVE-2023-36728 es una vulnerabilidad que afecta a SQL, que puede provocar la denegación del servicio debido a la instalación de Microsoft SQL Server en un host remoto que no cuenta con una actualización de seguridad. Para obtener más información, consulte lo siguiente: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de que se ha actualizado a la versión pertinente de SQL Server a continuación, lo que permitirá que su sistema quede totalmente protegido de esta vulnerabilidad. Puede encontrar el enlace correcto a continuación y hacer clic en “Descargar” para continuar:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de las prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2013-3900

Actualización 15 de julio de 2024

INFORMACIÓN GENERAL

CVE-2013-3900 es una vulnerabilidad de WinVerifyTrust que afecta a un sistema remoto y puede dar lugar a la recepción de solicitudes especialmente diseñadas.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Antes de actualizar el archivo de registro de Windows, Cepheid recomienda encarecidamente que trabaje con su grupo de TI o representante para asegurarse de que la actualización se realice de forma que no afecte al funcionamiento del sistema. Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Cepheid recomienda encarecidamente realizar una copia de seguridad de los datos del registro y de los resultados de las pruebas, o de la base de datos. Para obtener instrucciones sobre cómo cerrar el software y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario.

Una vez completada la copia de seguridad del registro y de la base de datos, o de los datos de la prueba, añada y active el valor del registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Para los sistemas operativos de 64 bits, añada y habilite el valor de registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Puede encontrar más información sobre cómo actualizar las claves de registro aquí:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notificación de actualización de versión de Internet Explorer y Adobe Reader

Actualización 15 de julio de 2024

INFORMACIÓN GENERAL

Esta notificación es para informarle de las actualizaciones de configuración recomendadas para los programas de su sistema.

Adobe Reader: Adobe ha lanzado una actualización planificada para Reader en 2024.

Internet Explorer: Microsoft finalizó la compatibilidad con Internet Explorer a partir de 15 de junio de 2022

PRODUCTOS CEPHEID AFECTADOS

Los clientes de GeneXpert Xpress que utilizan software GeneXpert Xpress 6.4a se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Para Adobe Reader, asegúrese de descargar las últimas actualizaciones de Adobe Reader. Después de iniciar Reader, elija “Ayuda” > “Buscar actualizaciones” y siga los pasos de la ventana Actualizar para descargar e instalar las últimas actualizaciones. Como alternativa, los instaladores se pueden encontrar aquí: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Para Internet Explorer, complete los siguientes cambios de configuración en su sistema:

- Seleccione la tecla del logotipo de Windows + R.

- En el campo Ejecutar, introduzca OptionalFeatures.exe y, a continuación, seleccione Aceptar.

- En el cuadro de diálogo Características de Windows, desactive la casilla de verificación de la versión instalada de Internet Explorer. Por ejemplo, busque Internet Explorer 11 y, a continuación, desactive su casilla de verificación.

- Seleccione Aceptar.

- Reinicie el ordenador.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-36042 Vulnerabilidad de denegación de servicio del marco .NET

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

CVE-2023-36042 es una vulnerabilidad que afecta al marco .NET 3.5 y 4.8 que puede provocar la denegación del servicio. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber descargado la Actualización de seguridad de enero 2024 de Microsoft Windows, lo que permitiría que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Actualización de seguridad 10 para Windows 5033372

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

Este aviso es para informarle de que Cepheid ha validado la Actualización de seguridad 5033372 de Microsoft para admitir la compilación del sistema operativo Windows.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de haber descargado la Actualización de seguridad de Microsoft Windows más reciente, lo que permitirá que su sistema esté totalmente protegido contra esta vulnerabilidad. Los clientes con actualizaciones automáticas no necesitan tomar ninguna medida adicional.

Si aún no ha automatizado las actualizaciones de Windows, seleccione Inicio > Configuración > Actualización y seguridad > Windows Update y, a continuación, seleccione “Buscar actualizaciones”.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2011-1353

Actualización 22 de mayo de 2024

INFORMACIÓN GENERAL

CVE-2011-1353 es una vulnerabilidad que reside en Adobe Reader 10.x antes de 10.1.1 en Windows, lo que potencialmente permite a los usuarios locales obtener privilegios a través de vectores desconocidos. Para obtener más información, consulte lo siguiente: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUCTOS CEPHEID AFECTADOS

Los clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8 se ven afectados.

ACCIONES REQUERIDAS POR LOS CLIENTES

Asegúrese de descargar las últimas actualizaciones de Adobe Reader. Después de iniciar Reader, elija “Ayuda” > “Buscar actualizaciones” y siga los pasos de la ventana Actualizar para descargar e instalar las últimas actualizaciones.

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si sigue ejecutando Windows 7 o tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid.

Notificación de vulnerabilidad crítica: CVE-2023-4863 Desbordamiento de búfer de montículo en libwebp en Google Chrome antes de 116.0.5845.187 y libwebp 1.3.2

Actualización 05 de diciembre de 2023

INFORMACIÓN GENERAL

La base de datos nacional de vulnerabilidades está rastreando la vulnerabilidad iCVE-2023-4863 que reside en el software de código abierto (OSS) Chromium y se utiliza para renderizar imágenes webp. La biblioteca está ampliamente incorporada en navegadores web que utilizan la biblioteca libsebp, incluidos Microsoft Edge, Google Chrome y Mozilla Firefox. La vulnerabilidad permite a un atacante remoto realizar una escritura de memoria fuera de límites a través de una página HTML manipulada que podría dar lugar a una ejecución de código que podría comprometer los sistemas.

PRODUCTOS CEPHEID AFECTADOS

El navegador predeterminado utilizado en los productos Cepheid es Microsoft Internet Explorer o Edge. Cepheid no envía nuestros productos con los navegadores web Google Chrome o Firefox y Microsoft Internet Explorer no se ve afectado por esta vulnerabilidad. Además, los Manuales del operador de nuestro software incluyen instrucciones para no instalar aplicaciones no estándar ni cambiar la configuración de las aplicaciones predeterminadas enviadas con ordenadores o tablets.

ACCIONES REQUERIDAS POR LOS CLIENTES

Eliminar e interrumpir el uso de cualquier navegador web no autorizado, incluidos Google Chrome o Firefox. Compruebe la versión actual de Microsoft Edge para asegurarse de que la versión sea Microsoft Edge (estable) versión 117,0:2045:31 o posterior. Tenga en cuenta que permitir las actualizaciones de seguridad de Microsoft Windows habilitará automáticamente el parche para los clientes afectados. Para obtener más información sobre cómo determinar la versión de Microsoft Edge de su sistema, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Si tiene alguna pregunta o inquietud, póngase en contacto con el servicio técnico de Cepheid o con uno de los números de teléfono/direcciones de correo electrónico de su región.

Microsoft SQL Server 2016 Service Pack 3 en el sistema operativo Windows 10 que ejecuta el software GeneXpert Xpertise 6.8 en los sistemas Infinity

Actualización 05 de diciembre de 2023

INFORMACIÓN GENERAL

Este aviso es para informarle de que Cepheid ha validado Microsoft SQL Server 2016 Service Pack 3 (KB5003279) para clientes de Infinity que utilizan el software GeneXpert Xpertise 6.8.

ACCIONES REQUERIDAS POR LOS CLIENTES

La instalación de Microsoft SQL Server 2016 Service Pack 3 es segura en el sistema que ejecuta el software GeneXpert Xpertise 6.8:

• MS SQL Server 2016 Service Pack 3 (KB5003279) de https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid recomienda especialmente realizar una copia de seguridad de los datos de los resultados de las pruebas o de la base de datos utilizando la aplicación Xpertise antes de instalar el parche. Para obtener instrucciones sobre cómo cerrar el software Xpertise y realizar una copia de seguridad de los datos de los resultados de prueba, consulte el manual del usuario. Para obtener más información sobre la instalación, consulte a su grupo de TI o siga las políticas de gobernanza de TI de su organización.

Fin del soporte de ciberseguridad de Windows 7 para sistemas GeneXpert®.

Actualización 30 de junio de 2023

INFORMACIÓN GENERAL

Microsoft puso fin al soporte del sistema operativo (SO) Windows 7 en enero de 2020, suspendiendo los parches y las actualizaciones. En consecuencia, Cepheid ya no es compatible con los últimos estándares de ciberseguridad y privacidad en ordenadores con el SO Windows 7. El software de su instrumento y las pruebas actuales seguirán funcionando con el SO Windows 7. Sin embargo, a partir del 30 de junio de 2023, todas las futuras versiones del software GeneXpert Dx, Infinity Xpertise o Xpert Check (los sistemas GeneXpert) serán incompatibles con el sistema operativo Windows 7.

Para obtener más información, consulte aquí

Log4Shell (Apache Log4j)

Actualización: 8 de julio de 2022

INFORMACIÓN GENERAL

El 10 de diciembre de 2021, se notificó una vulnerabilidad crítica (CVE-2021-44228) en Apache Log4j. La vulnerabilidad afecta a varias versiones de la utilidad Apache Log4j y a las aplicaciones que la utilizan. La vulnerabilidad permite a un atacante ejecutar código arbitrario.

RESPUESTA

Los equipos de Cepheid han analizado y abordado con éxito el posible riesgo de seguridad para nuestra gama de productos, en forma de parche de software revisado. Se ha enviado comunicación a todos los clientes que pueden beneficiarse del parche de software, describiendo el proceso para solicitar el parche. Se anima a los clientes a solicitar el parche para una experiencia de usuario más segura.

Se recomienda a las personas u organizaciones con problemas de seguridad adicionales del producto que se pongan en contacto con su equipo local de servicio técnico de Cepheid en techsupport@cepheid.com o por correo electrónico productsecurity@cepheid.com

Vulnerabilidad de ejecución de código remoto del distribuidor de impresión PrintNightmare Windows (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Actualizado el 14 de septiembre de 2021

INFORMACIÓN GENERAL

El 6 de julio de 2021, Microsoft lanzó un parche para una vulnerabilidad crítica de ejecución de código remoto en la dirección CVE-2021-34527. El servicio de distribución de impresión Microsoft Windows no restringe el acceso a la funcionalidad que permite a los usuarios añadir impresoras y controladores relacionados, lo que puede permitir que un atacante autenticado remoto ejecute código arbitrario con privilegios de SISTEMA en un sistema vulnerable. Desde entonces, se han añadido varios CVE como parte de la vulnerabilidad combinada “PrintNightmare”, junto con parches adicionales.

Esta vulnerabilidad afecta a todos los sistemas operativos de Windows.

RESPUESTA

Los equipos de investigación y desarrollo de Cepheid están analizando los parches de Microsoft para CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483 y CVE-2021-34481 para determinar el impacto en los productos afectados.

CryptoAPI

Actualizado el 20 de enero de 2020

INFORMACIÓN GENERAL

En 14 de enero de 2020, Microsoft publicó parches para solucionar las 49 vulnerabilidades en su anuncio mensual Martes de Parches. Entre los parches disponibles está el parche de vulnerabilidad (CVE-2020-0601) que afecta a la funcionalidad criptográfica de Microsoft Windows, conocida como Windows CryptoAPI. La vulnerabilidad afecta a los sistemas GeneXpert que ejecuten Windows 10 Professional.

RESPUESTA

Cepheid es consciente de esta vulnerabilidad identificada y actualmente está realizando un seguimiento de la misma. Cepheid no ha recibido ningún informe que indique que estas vulnerabilidades afectan al uso clínico de nuestros productos y está evaluando el posible impacto de la vulnerabilidad sobre sus productos.

Cepheid aún no ha confirmado la compatibilidad de sus sistemas GeneXpert con los parches que mitigan la CVE-2020-0601. El proceso de comprobación de la vulnerabilidad está en curso y se espera que finalice en las próximas semanas.

Si desea recibir una notificación cuando finalicen las pruebas de compatibilidad, póngase en contacto con el equipo local de servicio técnico de Cepheid o envíe un mensaje de correo electrónico a productsecurity@cepheid.com.

DejaBlue

Actualizado el 13 de septiembre de 2019

INFORMACIÓN GENERAL

En 13 de agosto de 2019 Microsoft emitió un conjunto de soluciones para los Servicios de Escritorio Remoto, que incluían dos vulnerabilidades críticas de ejecución de códigos remotos (Remote Code Execution, RCE): CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 y CVE-2019-1226. Al igual que en el caso de la vulnerabilidad “BlueKeep” (CVE-2019-0708) previamente solucionada, estas dos vulnerabilidades también se consideran “wormable”, lo que significa que cualquier software malintencionado que las explote podría propagarse de un ordenador vulnerable a otro sin interacción del usuario.

Las versiones de Windows afectadas son: Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, y todas las versiones compatibles de Windows 10, incluidas las versiones de servidor.