Critical Vulnerability Microsoft .NET Core SDK Notifications: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Atualizado em 21 de Abril de 2025

CONTEXTO

The Infinity system running Xpertise 6.8 software on the GeneXpert computer utilizes Microsoft .NET Core SDK versions prior to 6.0:35, which contain multiple critical security vulnerabilities as identified in the vendor advisory, including CVE-38229, CVE-2024-43483, CVE-2024-4384, and CVE-2024-43485. Para mais informações, consulte o seguinte:

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

If you are on .NET 6.0 or any version prior to 8.0:11, it's highly recommended that you upgrade to .NET 8.0:11, as .NET 6.0 will no longer receive security patches for this vulnerability from Microsoft.

To check and fix the version, please refer the following steps:

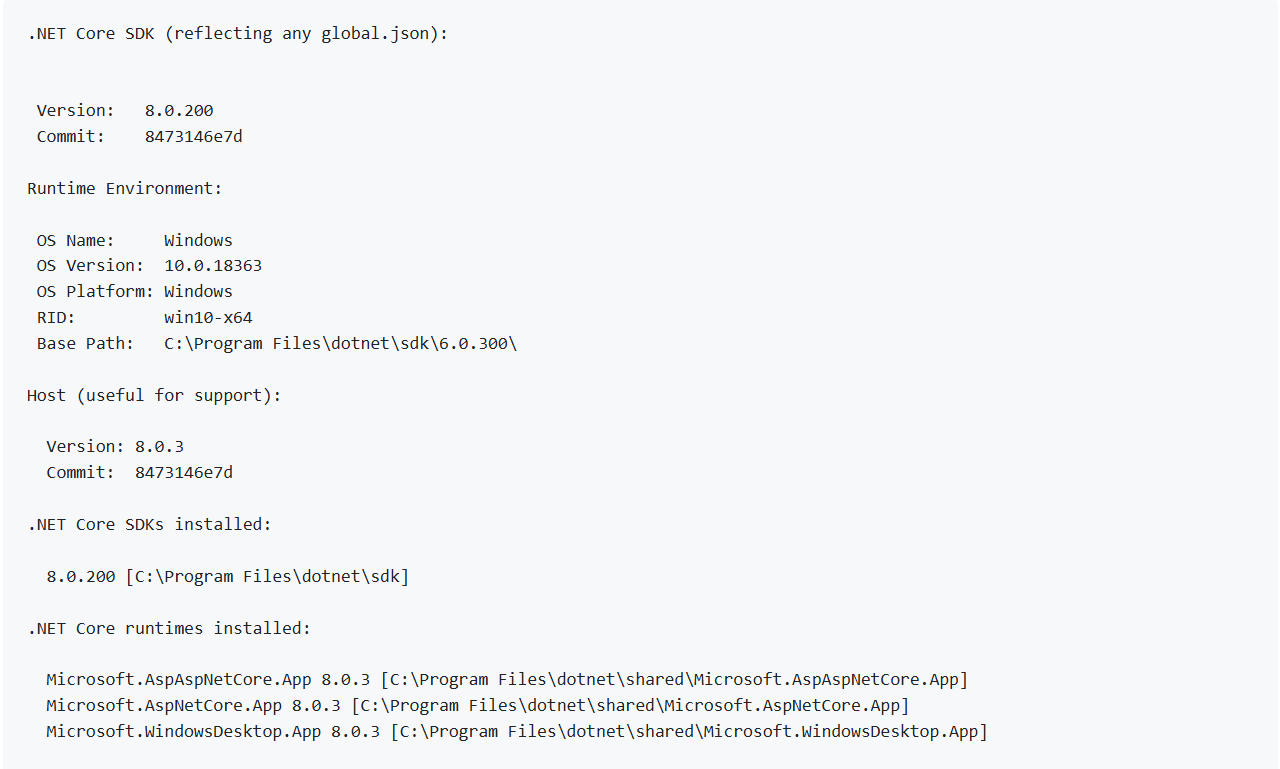

1. Identify Affected Versions: Check if your application is using any of the affected versions of .NET Core SDK. You can list the versions you have installed by running the dotnet --info command and will see the output like the following:

2. If you have version prior to 8.0:11, please continue with the following steps

3. To fix the issue please install the latest version of .NET 8.0:11 from below given link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. To verify the download file hasn't been corrupted, please use the SHA512 checksum information above to validate the file as explained in Verify downloaded binaries

5. Verify the versions you have installed by running the dotnet --version command and will see the output like the following:

6. Check that the output will say: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 to remediate this vulnerability

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2023-48674

Atualizado em 21 de Abril de 2025

CONTEXTO

The Dell BIOS on the Infinity system is missing a security patch and is, therefore, affected by an improper NULL termination vulnerability that can result in a denial of service (DoS) condition. A high-privilege user with network access to the computer can send malicious data.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Please ensure that the ‘Fixed version’ for OptiPlex XE4 series is 1:22,0 for OptiPlex XE4 series whereas the installed version is currently 1.9.0. To check and fix the version for Dell OptiPlex XE4, please refer to the following steps:

1. Verify Current BIOS Version:

a. Check the current BIOS version installed on your OptiPlex XE4 system. If it's 1.9.0. Please follow step 2.

2. Download the Fixed BIOS Version:

a. Visit the Dell Support site and download the BIOS version 1:22,0 for the OptiPlex XE4 series.

3. Prepare for BIOS Update:

a. Backup all important data to prevent data loss during the update process.

b. Ensure your system is connected to a reliable power source.

4. Update the BIOS:

a. Follow the instructions provided by Dell to update the BIOS. This typically involves running the downloaded executable file and following the on-screen prompts.

5. Verify the Update:

a. After the update, restart your system and enter the BIOS setup to confirm that the BIOS version is now 1:22,0.

6. Monitor System Performance:

a. Cepheid recommends that post-update you monitor the computer for unusual behavior and report anything unusual to Cepheid Technical Support.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Vulnerabilidade crítica associada a permissões do Windows

Atualizado em 21 de Abril de 2025

CONTEXTO

O serviço executável do Windows com permissões inseguras no anfitrião remoto pode permitir que um utilizador sem privilégios substitua por código arbitrário, resultando no escalonamento de privilégios. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/65057.

PRODUTOS CEPHEID AFETADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Certifique-se de que os seguintes grupos não têm permissões para modificar ou gravar ficheiros executáveis de serviço que contenham executáveis de serviço:

- Todos

- Utilizadores

- Utilizadores de domínio

- Utilizadores autenticados

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-48993 through CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Atualizado em 21 de Abril de 2025

CONTEXTO

The Microsoft SQL Server installation on the remote host is missing security updates. It is, therefore, affected by multiple vulnerabilities. A third-party could potentially exploit this vulnerability and bypass authentication and execute unauthorized arbitrary commands. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/211471.

PRODUTOS CEPHEID AFETADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

The correct version should be 2019:150:4410,1 for SQL Server Version: 15,0:4223,1 Express Edition and SQL Server Instance: MSSQLSERVER.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 through CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 through CVE-2025-21308

Atualizado em 21 de Abril de 2025

CONTEXTO

The remote Windows host is missing security update 5049981. It is, therefore, affected by multiple vulnerabilities including but not limited to:

- Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability

- Windows Telephony Service Remote Code Execution Vulnerability

- Windows BitLocker Information Disclosure Vulnerability

Para mais informações, consulte o seguinte: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUTOS CEPHEID AFETADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

The C:\Windows\system32\ntoskrnl.exe has not been patched and the correct version should be: 10,0:19041:5369

Please download the link below and proceed to apply the patch https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2025-21176

Atualizado em 21 de Abril de 2025

CONTEXTO

CVE-2025-21176 is a security vulnerability in Microsoft's .NET Framework and Visual Studio allowing a third-party to execute code remotely. Para mais informações, consulte o seguinte: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUTOS CEPHEID AFETADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

The remote version should be 4.8:4772,0.

Please download the link below and proceed to apply the patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

GeneXpert Dx 6.5 Software Upgrade Announcement for Windows OS

Atualizado em 1 de Janeiro de 2025

We would like to inform you of an important update regarding the compatibility and support for Cepheid’s GeneXpert Dx 6.5 software version used with GeneXpert Dx systems.

Effective immediately, the GeneXpert Dx 6.5 software version can no longer be installed on computers running the Windows 7 operating system. This decision follows the end of support for the Windows 7 operating system by Microsoft. As a result of the end of support for Windows 7, Cepheid is unable to ensure the security and functionality of GeneXpert Dx 6.5 software on this operating system. Continuing to use GeneXpert Dx 6.5 on Windows 7 could expose data on that computer and any connected device(s) to cybersecurity vulnerabilities.

Cepheid advises GeneXpert Dx systems with Windows 7 to upgrade to a supported operating system (Windows 10 IoT Enterprise LTSC), on a Cepheid configured computer which will continue to receive regular updates and security patches until 13 de Janeiro de 2032. This will ensure the continued security and optimal performance of your GeneXpert Dx systems on the latest software version GeneXpert Dx 6.5.

As a next step, we recommend you identify all systems currently running Windows 7 that use the GeneXpert Dx 6.5 software version and plan to upgrade these systems to a an actively supported operating system. Please defer to your organization or institution’s guidelines on whether re-validation is required once a new operating system is installed as a part of the upgrade.

If you have any questions or require assistance with the upgrade process, please do not hesitate contact Cepheid Technical Support at techsupport@cepheid.com.

Microsoft Windows OS Security Update

Atualizado em 1 de Janeiro de 2025

CONTEXTO

Microsoft has released an update to address security issues for the Windows operating system. For more information, the Microsoft KB5043064 article can be found here: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Estão abrangidos os seguintes CVE: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Please download the following link from the Microsoft website: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Critical Vulnerability Notifications: CVE-2024-21814 & CVE-2023-28388

Atualizado em 1 de Janeiro de 2025

CONTEXTO

The Chipset Device Software installed on the Cepheid OS touchscreen may contain a vulnerability related to an uncontrolled search path element, potentially allowing an authenticated local attacker to escalate their privileges.

Para mais informações, consulte o seguinte:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUTOS CEPHEID AFETADOS

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

Please upgrade to 10,1:19444:8378 software version or higher. The latest version of the utility version can be found here (version 10,1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

If you have any questions or concerns, please contact Cepheid Technical Support techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-37334

Atualizado em 1 de Janeiro de 2025

CONTEXTO

SQL Server OLE DB driver installed on the remote host lacks a security update and is impacted by a remote code execution vulnerability, leading an authenticated user to potentially connect to a malicious SQL server database via a connection driver. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

The link to the patch can be found below. Click the link and then click ‘Download’ to proceed.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-38081

Atualizado em 1 de Janeiro de 2025

CONTEXTO

CVE-2024-38081 is a vulnerability that affects the .NET Framework 3.5, 4.8, and 4:81 where the Cepheid computer is missing a security update. These computers may be impacted by a remote code execution vulnerability. For more information, please reference KB5039893 or KB5039884 from Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

Dx customers using Cepheid OS 2.1 software on the touchscreen are impacted.

AÇÕES EXIGIDAS PELOS CLIENTES

Please ensure you have downloaded the Microsoft Windows July 2024 Security Update for Windows 10 Version 21H2 and Windows 10 22H2 which would allow your system to be fully protected from this vulnerability. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

Cepheid highly recommends backing up test result data or the database before the patch is installed. For instructions on how to shut down the Dx software and back up test result data, please consult the user manual. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

For more detailed information on steps related to this update, please contact Cepheid Technical Support at techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-38081

Atualizado em 1 de Janeiro de 2025

CONTEXTO

The Cepheid computer running Windows OS has at least one service installed that uses an unquoted service path which may allow a third-party to insert an executable file in the path of the affected service. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/63155.

Estão abrangidos os seguintes CVE: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Once back up of the registry and database or test data is complete, please open and update the NetPipeActivator with the following: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Apache Log4j Notification

Atualizado em 1 de Janeiro de 2025

CONTEXTO

The version of Apache Log4j on the Cepheid computer running a Windows OS may be impacted by a remote code execution when configured to use JMSappender. This is found in Apache Log4j version 1.2. Para mais informações, consulte o seguinte:

Estão abrangidos os seguintes CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

An SQL update to CU16 KB5011644 from SQL Server 2019 RTM is recommended. Please follow the steps below:

- Download the Update:

- Follow the link to the Microsoft Update Catalog and click here: Microsoft Update Catalog

- Download the appropriate update package for your system.

- Prepare for the Update:

- Backup Your Data: Ensure you have a full backup of your databases and system.

- Check System Requirements: Verify that your system meets the requirements for the update.

- Notify Users: Inform users about the planned update and potential downtime.

- Install the Update:

- Run the Installer: Execute the downloaded update package.

- Follow On-Screen Instructions: The installer will guide you through the update process. Make sure to read and follow all prompts carefully.

- Restart Services: After the installation is complete, restart the SQL Server services.

- Verify the Update:

- Check SQL Server Version: Open SQL Server Management Studio (SSMS) and run the following query to verify the update:

- SELECT @@VERSION; The version should be updated to 15.0.4223.11

- Review Logs: Check the SQL Server error logs and Windows Event Viewer for any issues during the update.

- Post-Update Tasks:

- Run Tests: Perform tests to ensure that SQL Server is functioning correctly after the update.

- Monitor Performance: Keep an eye on the server performance to ensure there are no unexpected issues.

- Update Documentation: Document the update process and any changes made.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 1 de Janeiro de 2025

CONTEXTO

CVE-2013-3900 is a WinVerifyTrust vulnerability that may affect a Cepheid computer running Windows OS. This vulnerability may lead to receipt of specially crafted requests to execute arbitrary code. For more information, please reference the following: https://www.tenable.com/plugins/nessus/166555.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. If you have any questions or concerns, please contact Cepheid Technical Support at techsupport@cepheid.com.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Once back up of the registry and database or test data is complete, please open the registry, navigate to the 2 folder structures below, and enable ""EnableCertPaddingCheck""=""1"" as given below. Please create the folders as required if not available already.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fim do Suporte do Windows 10 Pro

Atualizado em 22 de Julho de 2024

CONTEXTO

Como parte do compromisso da Cepheid em apoiar o nosso menu de testes, ao mesmo tempo que asseguramos uma gestão consistente dos patches de segurança, informamos o cliente do fim do suporte do Windows 10 Pro da Microsoft em 14 de Outubro de 2025.

Para todos os clientes que executam o Windows 10 Pro, a Cepheid está a recomendar uma atualização para o Windows 10 IoT Enterprise LTSC 2021 com a versão mais recente do software da Cepheid, que garante suporte ativo com a mais recente proteção de cibersegurança e privacidade de dados até 13 de Janeiro de 2032.

O SO 7 Windows já não é suportado ativamente pela Microsoft e a utilização continuada pode introduzir uma potencial exposição de dados nesse computador e em qualquer dispositivo(s) ligado(s) a vulnerabilidades de cibersegurança. Se o seu sistema estiver ligado a um PC/portátil com SO 7 Windows, recomenda-se vivamente uma atualização. Consulte a comunicação anterior da Cepheid aqui.

Se tiver quaisquer dúvidas ou preocupações sobre a transição para o Windows 10 IoT Enterprise LTSC 2021, contacte o seu representante local da Cepheid. Poderá querer contactar também a assistência técnica da Cepheid

Valorizamos o seu negócio contínuo e a lealdade aos nossos produtos, apreciamos as suas parcerias e continuaremos a esforçar-nos por trabalhar consigo numa opção de transição personalizada para as nossas soluções e tecnologias mais recentes e da mais elevada qualidade.

Notificação de Vulnerabilidade Crítica: CVE-2016-2183 que abrange a vulnerabilidade OpenSSL

Atualizado em 17 de Setembro de 2024

CONTEXTO

As cifras DES e Triple DES utilizadas nos protocolos TLS, SSH e IPSec podem permitir aos atacantes remotos recolher dados de texto claro contra uma sessão encriptada de longa duração. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Siga os passos abaixo para aplicar o patch:

- No sistema onde o patch precisa de ser instalado, na barra de pesquisa do Windows, introduza “Windows Power Shell” e abra-o como administrador

- Insira o comando Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' na janela do Windows PowerShell

- Prima o botão Enter no seu teclado

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 17 de Setembro de 2024

CONTEXTO

CVE-2013-3900 é uma vulnerabilidade WinVerifyTrust que afeta um sistema remoto e pode levar à receção de pedidos especialmente criados. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

1. Abra o "Editor de Registo" e vá para a localização abaixo e faça as alterações conforme abaixo.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Deteção de Protocolo 1.0 Versão TLS e (4) Notificação de Protocolo Fraca de 1.1 Versão TLS

Atualizado em 17 de Setembro de 2024

CONTEXTO

O servidor remoto aceita conexões encriptadas usando o TLS 1.0, que tem uma série de falhas de design criptográfico e o servidor remoto também oferece TLS depreciado 1.1, ambos mitigados apenas pelas versões mais recentes TLS 1.2 e 1.3.

Para mais informações, consulte o seguinte:

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Ative o suporte para TLS 1.2 e 1.3 enquanto desativa o TLS 1.0 ou 1.1 que envolva uma atualização do registo do Windows.

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

Passos a seguir para aplicar isto.

- Procure "Editor de Registo" na barra de pesquisa do Windows.

- Navegue para o caminho abaixo. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Em Protocolos criar duas estruturas de chaves (pastas) para TLS 1.0 e TLS 1.1. Nota: Clique com o botão direito do rato em Protocolos para criar uma nova chave.

- Em cada pasta TLS, crie mais duas chaves (pastas) como Cliente e Servidor

- Clique na pasta do cliente, no espaço vazio RHS, clique com o botão direito do rato e selecione a opção NEW-DWORD.

- Mude o nome para "Ativado" e deve ter o valor definido para "0". Nota: Os mesmos valores a serem criados para TLS 1.0 e TLS 1.1 e ambas as pastas de cliente e servidor.

- Feche o editor.

- Abra o gestor de configuração do servidor SQL.

- Clique na opção Serviços do servidor SQL.

- Pare e inicie o serviço do servidor SQL (MSSQLSERVER).

- Feche a aplicação do gestor de configuração do servidor SQL.

- Transfira a ferramenta Nmap do Google e instale-a no sistema.

- Abra o prompt de comando e insira o comando abaixo: nmap -script ssl-enum-ciphers -p 1433 localhost

- Prima o botão Enter no teclado.

- Verifique se apenas o TLS 1.2 e superior são apresentados no prompt cmd.

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Versão não suportada pelo servidor SQL da Microsoft

Atualizado em 17 de Setembro de 2024

CONTEXTO

A instalação de um número de versão específico do Microsoft SQL já não é suportada, o que resulta na ausência de novos patches de segurança para o produto. Foram detetadas as seguintes instalações não suportadas pelo servidor SQL da Microsoft:

Versão instalada: 13,0:4259,0 Express Edition

Caminho da instalação: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instância: MSSQLSERVER

Versão mínima suportada: 13,0:6300,2 (2016 SP3)

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Atualize para uma versão do Microsoft SQL atualmente suportada. Está disponível a versão correta do Microsoft SQL para transferência: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

O artigo KB da Microsoft com informações sobre atualizações está disponível aqui: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Autenticação Microsoft Windows LM/NTMv1 ativada

Atualizado em 17 de Setembro de 2024

CONTEXTO

O anfitrião remoto está configurado para tentar LM e/ou NTLMv1 para autenticação de saída e estes protocolos empregam encriptação fraca. Um atacante remoto capaz de ler pacotes de desafio e resposta LM ou NTLMv1 pode explorar isso para obter o hash LM ou NTLM de um utilizador, permitindo que um atacante se autentique como esse utilizador. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/63478.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

- No sistema onde o patch tem de ser instalado, na barra de pesquisa do Windows, introduza “Editor de Registo” e abra o Editor de Registo.

- Ir para o local HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel e atualizar o LmCompatibilityLevel como "1"

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2024-21409 abrangendo a Notificação de Atualização do .NET Framework

Atualizado em 17 de Setembro de 2024

CONTEXTO

A instalação do Microsoft .NET Framework no anfitrião remoto não tem uma atualização de segurança e é afetada pela vulnerabilidade de execução de código remoto. Pode encontrar informações adicionais na página Web da Microsoft ou na Base de Dados de Vulnerabilidade Nacional:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Transfira as seguintes atualizações que abrangem o Windows 22H2 para Windows 10 Pro ou o Windows 22H2 para x64 específico para Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

A Microsoft anunciou uma 14 de Outubro de 2025 data de fim de suporte para o Windows 10 Pro e a Cepheid recomenda uma atualização para o Windows 10 IoT Enterprise LTSC 2021. Em caso de dúvidas ou questões, contacte a assistência técnica da Cepheid ou o seu representante local.

Notificação de Atualização Java

Atualizado em 17 de Setembro de 2024

CONTEXTO

The 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3, 22 and perf versions of Java installed on the remote host are affected by multiple vulnerabilities. Para obter mais informações, pode consultar um aviso de atualização de patch crítico aqui: https://www.oracle.com/security-alerts/cpuapr2024.html.

Estão abrangidos os seguintes CVE: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Atualize para a versão mais recente em patch do Java 8 que está disponível nesta ligação abaixo. Pode ser necessário reiniciar o PC ou o computador portátil.

https://www.java.com/en/download/

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de atualização do Apache Log4j 2.16.0

Atualizado em 17 de Setembro de 2024

CONTEXTO

O Apache Log4j 1.2 é afetado por uma vulnerabilidade de execução de código remoto quando configurado para usar o JMSAppender.

Estão abrangidos os seguintes CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Please ensure you have applied KB5011644 patch for Microsoft SQL Server to remove log4j-1.2:17 and allow your system to be fully protected from this vulnerability. A ligação correta pode ser encontrada abaixo e clique em “Download” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2024-4761

Atualizado em 17 de Setembro de 2024

CONTEXTO

O CVE-2024-4761 é uma vulnerabilidade que afeta o Microsoft Edge que pode levar uma parte remota a realizar uma gravação de memória fora dos limites através de uma página HTML em caixa. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Please check the current version of Microsoft Edge to ensure Microsoft Edge version 124,0:2478:105 or later. Tenha em atenção que permitir atualizações de segurança do Microsoft Windows irá ativar automaticamente o patch para os clientes afetados. Para obter mais informações sobre como determinar a versão do Microsoft Edge do seu sistema, consulte o seu grupo de TI ou siga as políticas de governação de TI da sua organização. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2016-2183

Atualizado em 17 de Setembro de 2024

CONTEXTO

O CVE-2016-2183 refere-se a cifras de bloqueio nos protocolos SSL/TLS com uma série de falhas de design criptográfico e, em configurações específicas, é possível um ataque de colisão. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Ative o suporte para TLS 1.2 e/ou 1.3, simultaneamente, desative o suporte para TLS 1.0 e/ou 1.1 para mitigar este problema como versões mais recentes do TLS 1.2 e 1.3 foram concebidos para proteger contra estas falhas. Para ativar o suporte:

- Vá ao Painel de Controlo e procure Propriedades da Internet

- Ir para o separador Avançado

- Desmarque a caixa TLS 1.0 e/ou TLS 1,1

- Marque a caixa TLS 1.2 e/ou TLS 1,3

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Vulnerabilidade crítica associada a permissões do Windows

Atualizado em 17 de Setembro de 2024

CONTEXTO

O serviço executável do Windows com permissões inseguras no anfitrião remoto pode permitir que um utilizador sem privilégios substitua por código arbitrário, resultando no escalonamento de privilégios. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/65057.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Certifique-se de que os seguintes grupos não têm permissões para modificar ou gravar ficheiros executáveis de serviço que contenham executáveis de serviço:

- Todos

- Utilizadores

- Utilizadores de domínio

- Utilizadores autenticados

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-36728

Atualizado em 15 de Julho de 2024

BACKGROUND

CVE-2023-36728 é um SQL com impacto na vulnerabilidade, que pode levar à recusa de serviço devido à falha de uma atualização de segurança na instalação do servidor SQL da Microsoft num anfitrião remoto. Para mais informações, consulte o seguinte: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se de que atualizou para a versão relevante do do servidor SQL abaixo, o que permitiria que o seu sistema fosse totalmente protegido contra esta vulnerabilidade. A ligação correta pode ser encontrada abaixo e clique em “Download” para prosseguir:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados dos resultados do teste ou da base de dados antes de o patch ser instalado. Para obter instruções sobre como encerrar o software e fazer uma cópia de segurança dos dados dos resultados do teste, consulte o manual do utilizador. Para mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de governação de TI da sua organização. Em caso de dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 15 de Julho de 2024

CONTEXTO

CVE-2013-3900 é uma vulnerabilidade WinVerifyTrust que afeta um sistema remoto e pode levar à receção de pedidos especialmente criados.

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, adicione e ative o valor do registo EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Para 64 sistemas do SO Bit, adicione e ative o valor de registo EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Pode encontrar mais informações sobre como atualizar as chaves de registo aqui:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notificação de atualização da versão do Internet Explorer e Adobe Reader

Atualizado em 15 de Julho de 2024

CONTEXTO

Esta notificação destina-se a informá-lo sobre as atualizações de configuração recomendadas para programas no seu sistema.

Adobe Reader: A Adobe lançou um leitor de atualização planeada em 2024.

Internet Explorer : A Microsoft terminou o suporte para o Internet Explorer a partir de 15 de Junho de 2022

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Para o Adobe Reader, certifique-se de que transfere as mais recentes atualizações do Adobe Reader. Depois de iniciar o Reader, escolha “Ajuda” > “Verificar atualizações” e siga as etapas na janela Atualizar para transferir e instalar as atualizações mais recentes. Em alternativa, os instaladores podem ser encontrados aqui: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Para o Internet Explorer, efetue as seguintes alterações de configuração no seu sistema:

- Selecione a tecla+R do logótipo do Windows.

- Em Run, introduza OptionalFeatures.exe e, em seguida, selecione OK.

- Na caixa de diálogo Windows Features, desmarque a caixa de seleção da versão instalada do Internet Explorer. Por exemplo, encontre o Internet Explorer 11 e, em seguida, desmarque a caixa de verificação.

- Selecione OK.

- Reinicie o computador.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-36042 Vulnerabilidade de negação de serviço do .NET framework

Atualizado em 22 de Maio de 2024

CONTEXTO

CVE-2023-36042 é uma vulnerabilidade que afeta o framework .NET 3.5 e 4.8 que pode levar à negação de serviço. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transferiu a atualização de segurança de 2024 janeiro do Microsoft Windows, que permitirá ao seu sistema estar totalmente protegido contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

10 Atualização de segurança 5033372 do Windows

Atualizado em 22 de Maio de 2024

CONTEXTO

Este aviso destina-se a informá-lo de que a Cepheid validou o Microsoft Security Update 5033372 para suportar a compilação do SO Windows.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transferiu a mais recente atualização de segurança do Microsoft Windows, que permitirá ao seu sistema estar totalmente protegido contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2011-1353

Atualizado em 22 de Maio de 2024

CONTEXTO

A CVE-2011-1353 é uma vulnerabilidade que ocorre no Adobe Reader 10.x antes da 10.1.1 no Windows, permitindo que os utilizadores locais obtenham privilégios através de vetores desconhecidos. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transfere as mais recentes atualizações do Adobe Reader. Depois de iniciar o Reader, escolha “Ajuda” > “Verificar atualizações” e siga as etapas na janela Atualizar para transferir e instalar as atualizações mais recentes.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-4863 Transbordo do tampão Heap no libwebp no Google Chrome antes de 116.0.5845.187 e libwebp 1.3.2

Atualizado em 5 de Dezembro de 2023

CONTEXTO

A Base de Dados Nacional de Vulnerabilidades está a monitorizar a vulnerabilidade iCVE-2023-4863 que reside no Open Source Software (OSS) Chromium e é utilizada para reproduzir imagens webp. A biblioteca está amplamente incorporada em navegadores Web que utilizam a biblioteca libsebp, incluindo Microsoft Edge, Google Chrome e Mozilla Firefox. A vulnerabilidade permite que um atacante remoto realize uma gravação de memória fora dos limites através de uma página HTML criada, o que pode resultar na execução de código que pode potencialmente comprometer os sistemas.

PRODUTOS CEPHEID AFETADOS

O navegador predefinido utilizado nos produtos Cepheid é o Microsoft Internet Explorer ou o Edge. A Cepheid não envia os nossos produtos com os navegadores Google Chrome ou Firefox e o Microsoft Internet Explorer não é afetado por esta vulnerabilidade. Além disso, os Manuais do Utilizador para o nosso software incluem instruções para não instalar aplicações não padrão nem alterar as definições para aplicações predefinidas enviadas com computadores ou tablets.

AÇÕES EXIGIDAS PELOS CLIENTES

Remover e interromper a utilização de quaisquer navegadores web não autorizados, incluindo o Google Chrome ou o Firefox. Check the current version of Microsoft Edge to ensure the version is Microsoft Edge (Stable) version 117,0:2045:31 or later. Tenha em atenção que permitir as atualizações de segurança do Microsoft Windows irá ativar automaticamente o patch para os clientes afetados. Para obter mais informações sobre como determinar a versão do Microsoft Edge do seu sistema, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se tiver alguma dúvida ou preocupação, contacte a assistência técnica da Cepheid ou um dos números de telefone/endereços de e-mail na sua região.

Microsoft SQL Server 2016 Service Pack 3 no sistema 10 operativo Windows a executar o software GeneXpert Xpertise 6.8 em sistemas Infinity

Atualizado em 5 de Dezembro de 2023

CONTEXTO

Este aviso destina-se a informá-lo de que a Cepheid validou o Microsoft SQL Server 2016 Service Pack 3 (KB5003279) para clientes Infinity que utilizam o software 6.8 Xpertise GeneXpert.

AÇÕES EXIGIDAS PELOS CLIENTES

É seguro instalar o seguinte Microsoft SQL Server 2016 Service Pack 3 no sistema que executa o software GeneXpert Xpertise 6.8:

• MS SQL Server 2016 Service Pack 3 (KB5003279) de https://www.microsoft.com/en-us/download/details.aspx?id=103440

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Fim do Suporte de Cibersegurança 7 do Windows para Sistemas GeneXpert®

Atualizado em 30 de Junho de 2023

CONTEXTO

A Microsoft terminou o suporte do Sistema Operativo (SO) Windows 7 em janeiro de 2020, descontinuando as correções e atualizações. Consequentemente, a Cepheid já não consegue suportar as mais recentes normas de cibersegurança e privacidade nos computadores com SO Windows 7. O software do instrumento e os testes actuais continuarão a funcionar com o SO Windows 7. No entanto, a partir de Junho de 30 de Junho de 2023, GeneXpert todas as versões futuras do software Xpert Dx, Infinity Xpertise ou GeneXpert Check (os sistemas) não serão compatíveis com o SO Windows 7.

Para mais informações, consulte aqui

Log4Shell (Apache Log4j)

Atualizado em 8 de julho de 2022

CONTEXTO

A 10 de Dezembro de 2021, uma vulnerabilidade crítica (CVE-2021-44228) foi relatada no Apache Log4j. A vulnerabilidade

afeta várias versões do utilitário Apache Log4j e as aplicações que o utilizam. A vulnerabilidade

permite que um atacante execute um código arbitrário.

RESPOSTA

As equipas da Cepheid analisaram e resolveram com sucesso o potencial risco de segurança para o nosso portefólio de produtos, sob a forma de um patch de software revisto. A comunicação foi enviada a todos os clientes que podem beneficiar do patch de software, delineando o processo para solicitar o patch. Os clientes são encorajados a solicitar o patch para uma experiência de utilizador mais segura.

Indivíduos ou organizações com preocupações adicionais de segurança do produto são encorajados a contactar a sua equipa de assistência técnica local da Cepheid através do e-mail techsupport@cepheid.com ou do e-mail productsecurity@cepheid.com

PrintNightmare Windows Print Spooler Remote Code Execution Vulnerability (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Atualizado em 14 de setembro de 2021

CONTEXTO

A 6 de julho, 2021, a Microsoft lançou um patch para uma vulnerabilidade de execução de código remoto para resolver o CVE-2021-34527. O serviço Microsoft Windows Print Spooler não restringe o acesso à funcionalidade que permite aos utilizadores adicionar impressoras e controladores relacionados, o que pode permitir que um atacante autenticado remoto execute código arbitrário com privilégios do SISTEMA num sistema vulnerável. Desde então, foram adicionados vários CVE como parte da vulnerabilidade combinada “PrintNightmare”, juntamente com patches adicionais.

Esta vulnerabilidade afeta todos os sistemas operativos Windows.

RESPOSTA

As equipas de investigação e desenvolvimento da Cepheid estão a analisar os patches da Microsoft para CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 em termos do impacto nos produtos afetados.

CryptoAPI

Atualizado em 20 de janeiro de 2020

CONTEXTO

Em 14 de Janeiro de 2020, a Microsoft lançou patches para remediar 49 vulnerabilidades no seu anúncio de Patch mensal de terça-feira. Entre os patches disponíveis, é a vulnerabilidade (CVE-2020-0601) que afeta a funcionalidade criptográfica do Microsoft Windows conhecido como Windows CryptoAPI. A vulnerabilidade afeta sistemas GeneXpert que funcionam com Windows 10 Professional.

RESPOSTA

A Cepheid está ciente desta vulnerabilidade identificada e está atualmente a monitorizar desenvolvimentos relacionados. A Cepheid não recebeu quaisquer relatórios destas vulnerabilidades que afetam a utilização clínica dos nossos produtos e está a avaliar o potencial impacto da vulnerabilidade nos seus produtos.

A Cepheid ainda não confirmou a compatibilidade dos seus sistemas GeneXpert com patches que mitigam o CVE-2020-0601. O processo de testes de compatibilidade está em curso e esperamos que seja concluído nas próximas semanas.

Caso queira ser notificado quando o teste de compatibilidade estiver concluído, contacte a equipa de assistência técnica da Cepheid da sua região ou o e-mail productsecurity@cepheid.com.

DejaBlue

Atualizado em 13 de setembro de 2019

CONTEXTO

Em 13 de Agosto de 2019 a Microsoft lançou um conjunto de correções para os serviços de ambiente de trabalho remoto que incluem duas importantes de Execução de Código Remoto (RCE), CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 e CVE-2019-1226. Tal como a vulnerabilidade “BlueKeep” (CVE-2019-0708), previamente corrigida, estas duas vulnerabilidades também estão sujeitas a “worms”, o que significa que qualquer futuro malware que as explore se pode propagar de um computador vulnerável para outro sem interação do utilizador.

As versões do Windows afetadas são Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, e todas as versões suportadas dos Windows 10, incluindo as versões para servidor.

Windows XP, Windows Server 2003 e Windows Server 2008 não são afetados, nem o próprio protocolo de Ambiente de Trabalho Remoto (RDP) é afetado.

RESPOSTA

A Cepheid validou a instalação dos seguintes patches Microsoft para os seus sistemas GeneXpert e, quando apropriado, desenvolveu instruções específicas para o cliente para estes sistemas. Para informações detalhadas sobre cada produto Cepheid, consulte a lista de produtos abaixo.

Se tiver quaisquer dúvidas, solicitamos que contacte a equipa de assistência técnica da Cepheid da sua região

ou o e-mail productsecurity@cepheid.com.

| Versão do software | Localização do patch | Passos adicionais |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

Vulnerabilidade do Protocolo de Ambiente de Trabalho Remoto CVE-2019-0708 (Bluekeep)

Atualizado em 25 de julho de 2019

CONTEXTO

A 15 de maio de 2019, a Microsoft lançou um patch para uma vulnerabilidade de Execução de Código Remoto em Serviços de Ambiente de Trabalho Remoto (CVE-2019-0708). CVE-2019-0708 é uma vulnerabilidade, não um vírus. Esta vulnerabilidade pode ser explorada remotamente sem autenticação nos sistemas que usam Serviços de Ambiente de Trabalho Remoto como parte do Windows XP e do Windows 7.

RESPOSTA

A Cepheid validou a instalação dos patch Microsoft para o CVE-2019-0708 e, quando apropriado, desenvolveu instruções específicas para o cliente para estes sistemas. Para informações detalhadas sobre cada produto Cepheid, consulte a lista de produtos abaixo.

Se tiver quaisquer dúvidas, solicitamos que contacte a equipa de assistência técnica da Cepheid da sua região ou o e-mail productsecurity@cepheid.com.

| Linha de produtos | Localização do patch | Passos adicionais |

|---|---|---|

| Dx SW | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpertise SW - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpertise SW - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpress | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| ONCore | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Cepheid Link | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| XpertCheck | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

Atualizado em 13 de junho de 2019

RESPOSTA

A Cepheid está ciente desta vulnerabilidade identificada e está atualmente a monitorizar desenvolvimentos relacionados. A Cepheid não recebeu quaisquer relatórios destas vulnerabilidades que afetam a utilização clínica dos nossos produtos e está a avaliar o potencial impacto da vulnerabilidade nos seus produtos.

A Cepheid ainda não confirmou a compatibilidade dos seus sistemas GeneXpert com patches que mitigam o CVE-2019-0708. O processo de testes de compatibilidade está em curso e esperamos que seja concluído nas próximas semanas.

Caso queira ser notificado quando o teste de compatibilidade estiver concluído, contacte a equipa de assistência técnica da Cepheid da sua região ou o e-mail productsecurity@cepheid.com