Lembrete sobre o fim do suporte do Windows 10 Pro e da 11qualificação do Windows para sistemas Dx GeneXpert selecionados

Atualizado em 17 de julho de 2025

Como parte do compromisso da Cepheid com a gestão consistente de patches de segurança do sistema operativo (SO) da Microsoft, recordamos que a Microsoft planeia terminar o suporte para o sistema operativo Windows 10 Pro em 14 de outubro de 2025. Após esta data, a Microsoft deixará de fornecer patches de segurança críticos ou atualizações para o SO Windows 10 Pro. Para manter os mais elevados padrões de segurança e desempenho, recomendamos vivamente uma atualização do sistema operativo do seu sistema GeneXpert.

A Cepheid qualificou agora uma atualização para o SO Windows 11 Pro para sistemas Dx previamente selecionados e enviados GeneXpert que já executam o SO Windows 10 Pro (e não executam o Windows 10 IoT Enterprise LTSC). Para serem elegíveis para esta atualização, os sistemas GeneXpert têm de executar GeneXpert a versão do software Dx 6.4 ou superior e cumprir os requisitos específicos de hardware e do sistema operativo do computador

Está disponível um folheto em vários idiomas (Número de Peça 303-5234) com uma lista de requisitos e mais informações sobre a opção de atualização do SO Windows 11 Pro. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

PRODUTOS CEPHEID AFETADOS

Os seguintes sistemas GeneXpert são afetados:

• Computadores GeneXpert Infinity a executar o SO Windows 10 Pro

• GeneXpert-II a executar o SO Windows 10 Pro

• GeneXpert-IV a executar o SO Windows 10 Pro

• GeneXpert-XVI a executar o SO Windows 10 Pro

Os seguintes sistemas GeneXpert não estão abrangidos:

• GeneXpert Os sistemas Infinity e Dx que executam o Windows 10 IoT Enterprise LTSC não requerem alterações, uma vez que ainda são totalmente suportados pela Microsoft através de atualizações de segurança contínuas.

• GeneXpert Os sistemas Dx ligados a um ecrã tátil não requerem alterações.

• GeneXpert Xpress Os sistemas Hub utilizados em ambientes com dispensa CLIA continuarão a receber atualizações do SO Windows até 9 de janeiro de 2029.

Notificação de Vulnerabilidade Crítica: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 a CVE-2024-49018

Atualizado em 17 de julho de 2025

CONTEXTO

O sistema Dx GeneXpert que executa o software Dx 6.5 é afetado por várias vulnerabilidades críticas no Microsoft SQL Server 2019 (versão 15,0:4223,1), o que pode permitir a execução remota de códigos e a execução não autorizada de comandos.

Para mais informações, consulte o seguinte: https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1.Verificar a Versão Atual do SQL Server

Navegue até ao seguinte caminho e verifique a versão:

C:\Program Files\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe Se a versão for 15,0:4223,1, avance para o passo seguinte.

2.Descarregar e aplicar o caminho

Clique duas vezes na ligação abaixo para instalar o executável:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3. Verificar atualização

Após a instalação, confirme se a versão do SQL Server foi atualizada para 15,0:4410,1.

Atualização do Adobe Reader e notificação de vulnerabilidades críticas: CVE-2024-49530 a CVE-2024-49535 e CVE-2025-24431, CVE-2025-27158 a CVE-2025-27164, CVE2025-27174

Atualizado em 17 de julho de 2025

CONTEXTO

Foram identificadas várias vulnerabilidades nas versões do Adobe Acrobat Reader antes de 25:001:20432, o que pode permitir a execução arbitrária do código. Estes estão documentados em APSB25-14.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Verificar versão instalada

Caminho: C:\Program Files (x86)\Adobe\Acrobat Reader DC\Reader Se a versão estiver abaixo de 25:001:20432, avance para o passo seguinte.

2. Descarregar e instalar a atualização

Visite a página de Download do Adobe Acrobat Reader

- Clique em “Mais opções de download” e instale a versão 25.001.20432 (preferencial)

- Se esta versão não estiver disponível, atualize para a versão 24.005.20320

3. Verificar atualização

Confirme se a versão foi atualizada para 25:001:20432 ou 24:005:20320

Notificação de Vulnerabilidade Crítica: Atualização de segurança KB5049981 10 do Windows

Atualizado em 17 de julho de 2025

CONTEXTO

O anfitrião remoto 10 do Windows não tem atualização de segurança KB5049981, expondo-o a potenciais vulnerabilidades, incluindo escalonamento de privilégios e execução de código remoto.

Para mais informações, consulte o seguinte: https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

Estão abrangidos os seguintes CVE: CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 com Windows 10 versão 21H2 ou 22H2 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Descarregar e aplicar o caminho

Clique duas vezes no ficheiro .msu para instalar:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Verificar atualização

Confirme que o sistema foi atualizado através do histórico do Windows Update ou das informações do sistema.

Notificação de Vulnerabilidade Crítica: CVE-2025-21176

Atualizado em 17 de julho de 2025

CONTEXTO

A instalação do Microsoft .NET Framework 4.8.1 no anfitrião remoto não tem uma atualização de segurança, expondo-a à execução do código remoto. Esta vulnerabilidade pode permitir que os atacantes executem códigos não autorizados através de um pedido especialmente criado.

Para mais informações, consulte o seguinte: https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

PRODUTOS CEPHEID AFETADOS

Os sistemas 6.5 Dx que executam o Microsoft .NET Framework 4.8.1 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Verificar a versão atual Navegue para:

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- Se a versão for 4.8.9256.0, avance para o passo seguinte.

2.Descarregar e aplicar o caminho

Clique duas vezes no ficheiro .msu para instalar:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3. Verificar atualização

Confirme se a versão foi atualizada para 4.8:9290,0.

TLS 1.0/1.1 Suporte do Protocolo

Atualizado em 17 de julho de 2025

CONTEXTO

O serviço remoto aceita ligações encriptadas utilizando TLS 1.0 e TLS 1.1, que são protocolos desatualizados e inseguros. Estes protocolos são potencialmente vulneráveis a vários ataques criptográficos e devem ser desativados a favor do TLS 1.2 ou TLS 1.3.

Para mais informações, consulte o seguinte:

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

Passos a seguir para aplicar isto.

1. Procure "Editor de Registo" na barra de pesquisa do Windows.

2. Navegue para o caminho abaixo.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Em Protocolos criar duas estruturas de chaves (pastas) para TLS 1.0 e TLS 1.1. Nota: Clique com o botão direito do rato em Protocolos para criar uma nova chave.

4. Em cada pasta TLS, crie mais duas chaves (pastas) como Cliente e Servidor

5. Clique na pasta do cliente, no espaço vazio RHS, clique com o botão direito do rato e selecione a opção NEW-DWORD.

6. Mude o nome para “Ativado” e deve ter o valor definido para “0“

Nota: Os mesmos valores a serem criados para TLS 1.0 e TLS 1.1 e ambas as pastas de cliente e servidor.

7. Feche o editor.

8. Abra o gestor de configuração do servidor SQL.

9. Clique na opção Serviços do servidor SQL.

10. Pare e inicie o serviço do servidor SQL (MSSQLSERVER).

11. Feche a aplicação do gestor de configuração do servidor SQL.

12. Transfira a ferramenta Nmap do Google e instale-a no sistema.

13. Abra o prompt de comando e insira o comando abaixo.

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Prima o botão Enter no teclado.

15. Verifique se apenas o TLS 1.2 e superior são apresentados no prompt cmd.

Notificação de Vulnerabilidade Crítica: Servidor Microsoft SQL 2017

Atualizado em 17 de julho de 2025

CONTEXTO

Falta a atualização de segurança KB5046858 da instalação do Microsoft SQL Server 2017 no anfitrião remoto, expondo-o a potenciais vulnerabilidades de execução de código remoto.

Para mais informações, consulte o seguinte: https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

Estão abrangidos os seguintes CVE: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 a CVE-2024-49043

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1.Verificar o caminho da versão atual do SQL Server:

C:\Program Files\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- Se a versão for 14.0.3294.2, avance para o passo seguinte.

2.Descarregar e aplicar o caminho

Clique duas vezes no link do ficheiro executável aqui:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3. Verificar atualização

Confirme se a versão foi atualizada para 14,0:3485,1.

Notificação de Vulnerabilidade Crítica: Atualização de 10 segurança do Windows KB5051974, KB505518, KB5060633

Atualizado em 17 de julho de 2025

CONTEXTO

O anfitrião 10 remoto do Windows não tem atualização de segurança KB5051974, que aborda múltiplas vulnerabilidades, incluindo execução de código remoto e escalonamento de privilégios.

Estão abrangidos os seguintes CVE: CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, CVE-2025-21349 a CVE-2025-21420

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Descarregar e aplicar o caminho

Clique duas vezes no ficheiro .msu para instalar:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Verificar atualização para KB5051974

Confirme a instalação através do histórico da atualização do Windows ou das informações do sistema.

3. Atualizações adicionais para KB5055518 e KB5060533

Certifique-se que descarregou a mais recente atualização de segurança do Microsoft Windows, que permitirá ao seu sistema estar totalmente protegido contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas. Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

Notificação de Vulnerabilidade Crítica: Atualização de segurança KB5060533 10 do Windows

Atualizado em 17 de julho de 2025

CONTEXTO

O anfitrião remoto 10 do Windows não tem atualização de segurança KB5060533. Esta atualização aborda vulnerabilidades no kernel do Windows que podem permitir o escalonamento de privilégios e a recusa de serviço.

Estão abrangidos os seguintes CVE: CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Verificar a versão atual do kernel

Caminho: C:\Windows\system32\ntoskrnl.exe

- Se a versão for 10.0.19041.4894, avance para o passo seguinte.

2. Descarregar e aplicar o download de caminho KB5060533 -

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificar atualização

Após aplicar o patch, confirme se a versão do kernel está atualizada para 10,0:19041:5965.

Nota: Esta é uma atualização cumulativa. Aplicar KB5060533 sozinho é suficiente e inclui todas as correções de segurança anteriores ao nível do kernel.

Notificação de Vulnerabilidade Crítica: Atualização de segurança KB5060533 10 do Windows

Atualizado em 17 de julho de 2025

CONTEXTO

O anfitrião 10 remoto do Windows está em falta na atualização de segurança KB5060533, que aborda vulnerabilidades críticas no núcleo do Windows e nos componentes do sistema.

Para mais informações, consulte o seguinte: https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

Estão abrangidos os seguintes CVE: CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

1. Verificar a versão atual do kernel

Caminho: C:\Windows\system32\ntoskrnl.exe

- Se a versão for 10.0.19041.5369, avance para o passo seguinte.

2.Descarregar e aplicar o caminho

Descarregar KB5060533 para 2025-04 Atualização cumulativa para Windows 10 Versão 22H2 para sistemas baseados em x64 (a primeira linha listada aqui):

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificar atualização

Confirme se a versão do kernel está atualizada para 10,0:19041:5965.

Notificações de vulnerabilidade crítica do SDK do Microsoft .NET Core: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Atualizado em 21 de abril de 2025

CONTEXTO

O sistema Infinity que executa o software 6.8 Xpertise no GeneXpert computador utiliza versões do Microsoft .NET Core SDK anteriores a 6.0:35, que contêm várias vulnerabilidades de segurança críticas, conforme identificadas na recomendação do fornecedor, incluindo CVE-38229, CVE-2024-43483, CVE-2024-4384 e CVE-2024-43485. Para mais informações, consulte o seguinte:

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Se estiver no .NET 6.0 ou em qualquer versão anterior a 8.0:11, recomenda-se vivamente que atualize para o .NET 8.0:11, uma vez que o .NET 6.0 deixará de receber patches de segurança para esta vulnerabilidade da Microsoft.

Para verificar e corrigir a versão, consulte os seguintes passos:

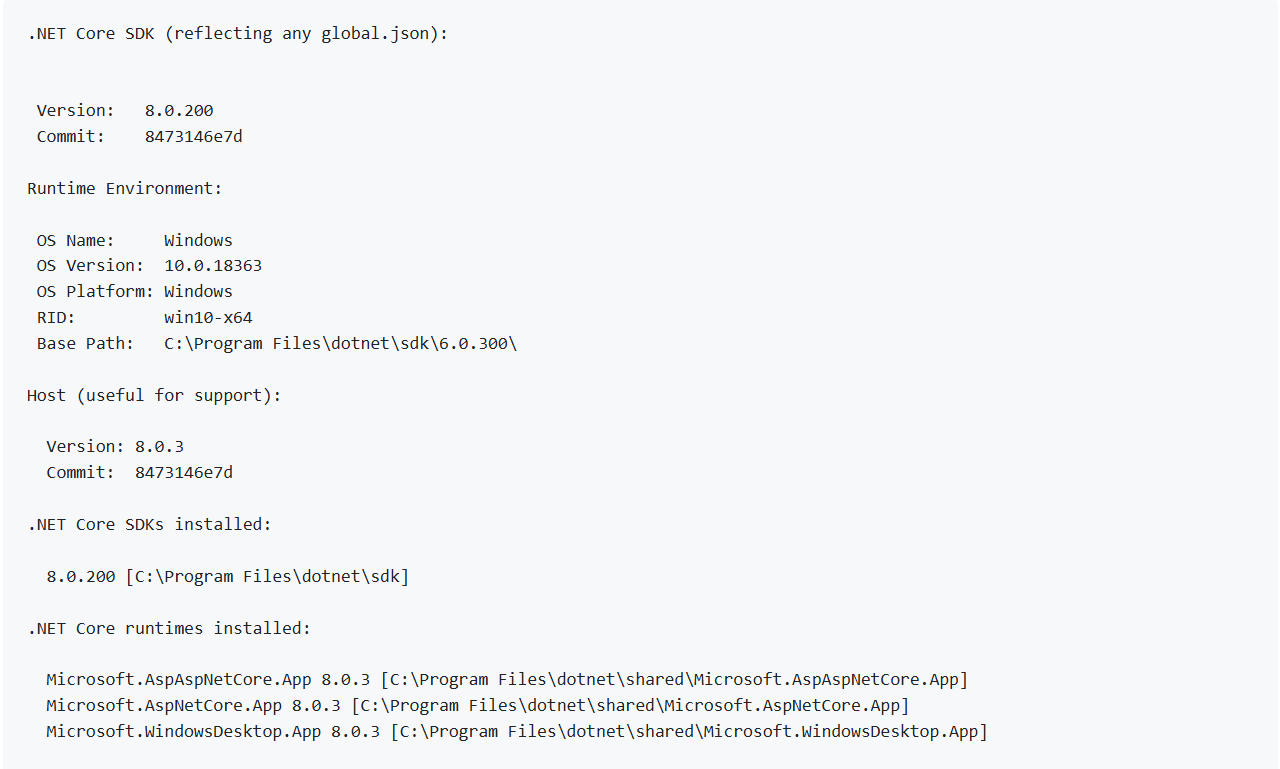

1. Identificar versões afetadas: Verifique se a sua aplicação está a utilizar qualquer uma das versões afetadas do .NET Core SDK. Pode listar as versões que instalou executando o comando dotnet --info e verá a saída como se segue:

2. Se tiver versão anterior a 8.0:11, continue com os seguintes passos

3. Para resolver o problema, instale a versão mais recente do .NET8.0:11 a partir da ligação abaixo: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. Para verificar se o ficheiro descarregado não foi corrompido, utilize as informações da soma de verificação SHA512 acima para validar o ficheiro, conforme explicado em Verificar binários descarregados

5. Verifique as versões que instalou executando o comando de versão --dotnet e verá a saída como se segue:

6. Verifique se a saída dirá: C:\Users/VirtualLab-Dev Equipa>Dotnet – versão 8.0.11 para corrigir esta vulnerabilidade

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2023-48674

Atualizado em 21 de abril de 2025

CONTEXTO

O Dell BIOS no sistema Infinity não tem um patch de segurança e é, portanto, afetado por uma vulnerabilidade de terminação NULA imprópria que pode resultar em uma condição de negação de serviço (DoS). Um utilizador com privilégios elevados e acesso à rede do computador pode enviar dados maliciosos.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se de que a “Versão fixa” para a série OptiPlex XE4 é 1:22,0 para a série OptiPlex XE4 enquanto a versão instalada é atualmente 1.9.0. Para verificar e corrigir a versão do Dell OptiPlex XE4, consulte os seguintes passos:

1. Verificar a versão atual do BIOS:

a. Verifique a versão atual do BIOS instalada no seu sistema OptiPlex XE4. Se for 1.9.0. Siga o passo 2.

2. Descarregar a versão fixa do BIOS:

a. Visite o site de suporte da Dell e descarregue a versão 1 do BIOS:22,0 para a série OptiPlex XE4.

3. Preparar para atualização do BIOS:

a. Faça uma cópia de segurança de todos os dados importantes para evitar a perda de dados durante o processo de atualização.

b. Certifique-se de que o seu sistema está ligado a uma fonte de alimentação fiável.

4. Atualizar o BIOS:

a. Siga as instruções fornecidas pela Dell para atualizar o BIOS. Normalmente, isto envolve executar o ficheiro executável descarregado e seguir as instruções no ecrã.

5. Verificar a atualização:

a. Após a atualização, reinicie o seu sistema e introduza a configuração do BIOS para confirmar que a versão do BIOS é agora 1:22,0.

6. Monitorizar o desempenho do sistema:

a. A Cepheid recomenda que, após a atualização, monitorize o computador quanto a comportamentos invulgares e comunique algo invulgar à assistência técnica da Cepheid.

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Vulnerabilidade crítica associada a permissões do Windows

Atualizado em 21 de abril de 2025

CONTEXTO

O serviço executável do Windows com permissões inseguras no anfitrião remoto pode permitir que um utilizador sem privilégios substitua por código arbitrário, resultando no escalonamento de privilégios. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/65057.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Certifique-se de que os seguintes grupos não têm permissões para modificar ou gravar ficheiros executáveis de serviço que contenham executáveis de serviço:

- Todos

- Utilizadores

- Utilizadores de domínio

- Utilizadores autenticados

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-48993 a CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Atualizado em 21 de abril de 2025

CONTEXTO

Faltam atualizações de segurança na instalação do Microsoft SQL Server no anfitrião remoto. É, portanto, afetado por múltiplas vulnerabilidades. Um terceiro pode potencialmente explorar esta vulnerabilidade e contornar a autenticação e executar comandos arbitrários não autorizados. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/211471.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A versão correta deve ser 2019:150:4410,1 para a Versão do SQL Server: 15,0:4223,1 Instância do Express Edition e SQL Server: MSSQLSERVER

Descarregue a ligação abaixo e prossiga para aplicar o patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 a CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 a CVE-2025-21308

Atualizado em 21 de abril de 2025

CONTEXTO

O anfitrião remoto do Windows não tem atualização de segurança 5049981. É, portanto, afetado por múltiplas vulnerabilidades, incluindo, mas não se limitando a:

- Vulnerabilidade de execução do código remoto do driver de transporte multicast confiável do Windows (RMCAST)

- Vulnerabilidade de execução remota de código no serviço telefónico do Windows

- Vulnerabilidade de divulgação de informações do Windows BitLocker

Para mais informações, consulte o seguinte: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

O C:\Windows\system32\ntoskrnl.exe não foi corrigido e a versão correta deve ser: 10,0:19041:5369

Descarregue a ligação abaixo e prossiga para aplicar o caminho https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2025-21176

Atualizado em 21 de abril de 2025

CONTEXTO

O CVE-2025-21176 é uma vulnerabilidade de segurança no .NET Framework e Visual Studio da Microsoft, permitindo que terceiros executem o código remotamente. Para mais informações, consulte o seguinte: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A versão remota deve ser 4.8:4772,0.

Descarregue a ligação abaixo e prossiga para aplicar o patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Anúncio de atualização do software GeneXpert Dx 6.5 para SO Windows

Atualizado em 1 de janeiro de 2025

Gostaríamos de dar conta de uma atualização importante relativamente à compatibilidade e suporte para a versão de software GeneXpert Dx 6.5 da Cepheid utilizada com GeneXpert sistemas Dx.

Com efeitos imediatos, a versão do software GeneXpert Dx 6.5 já não pode ser instalada em computadores que executem o sistema operativo Windows 7. Esta decisão segue o fim do suporte para o sistema operativo Windows 7 pela Microsoft. Como resultado do fim do suporte para o Windows 7, a Cepheid não consegue garantir a segurança e funcionalidade do software GeneXpert Dx 6.5 neste sistema operativo. Continuar a utilizar o GeneXpert Dx 6.5 no Windows 7 pode expor dados nesse computador e em qualquer/quaisquer dispositivo(s) ligado(s) a vulnerabilidades de cibersegurança.

A Cepheid aconselha os GeneXpert sistemas Dx com Windows 7 a atualizar para um sistema operativo suportado (Windows 10 IoT Enterprise LTSC) num computador configurado pela Cepheid que continuará a receber atualizações regulares e correções de segurança até 13 de janeiro de 2032. Isto irá garantir a segurança contínua e o desempenho ideal dos seus GeneXpert sistemas Dx na versão mais recente do software GeneXpert Dx 6.5.

Como passo seguinte, recomendamos que identifique todos os sistemas atualmente a executar o Windows 7 que utilizam a versão do software GeneXpert Dx 6.5 e planeie atualizar estes sistemas para um sistema operativo suportado ativamente. Respeite as diretrizes da sua organização ou instituição sobre se a revalidação é necessária assim que um novo sistema operativo for instalado como parte da atualização.

Se tiver alguma dúvida ou precisar de assistência com o processo de atualização, não hesite em contactar a assistência técnica da Cepheid em techsupport@cepheid.com.

Atualização de Segurança do SO Microsoft Windows

Atualizado em 1 de janeiro de 2025

CONTEXTO

A Microsoft lançou uma atualização para resolver problemas de segurança do sistema operativo Windows. Para mais informações, o artigo Microsoft KB5043064 pode ser encontrado aqui: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Estão abrangidos os seguintes CVE: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Descarregue a seguinte ligação a partir do site da Microsoft: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificações de vulnerabilidade crítica: CVE-2024-21814 e CVE-2023-28388

Atualizado em 1 de janeiro de 2025

CONTEXTO

O software do chipset instalado no ecrã tátil do sistema operativo Cepheid pode conter uma vulnerabilidade relacionada com um elemento de caminho de pesquisa não controlado, permitindo potencialmente que um atacante local autenticado eleve os seus privilégios.

Para mais informações, consulte o seguinte:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Atualize para a versão 10,1:19444:8378 de software ou superior. A versão mais recente da versão do utilitário pode ser encontrada aqui (versão10,1:19867:8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-37334

Atualizado em 1 de janeiro de 2025

CONTEXTO

O controlador OLE DB do SQL Server instalado no anfitrião remoto não tem uma atualização de segurança e é afetado por uma vulnerabilidade de execução remota de código, o que pode levar um utilizador autenticado a ligar-se a uma base de dados SQL Server maliciosa através de um controlador de ligação. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A ligação para o caminho pode ser encontrada abaixo. Clique na ligação e, em seguida, clique em “Download” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-38081

Atualizado em 1 de janeiro de 2025

CONTEXTO

CVE-2024-38081 é uma vulnerabilidade que afeta o .NET Framework 3.5, 4.8 e 4:81 onde o computador da Cepheid não tem uma atualização de segurança. Estes computadores podem ser afetados por uma vulnerabilidade remota de execução de código. Para mais informações, consulte KB5039893 ou KB5039884 da Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

Os clientes Dx que utilizam o software 2.1 do SO Cepheid no ecrã tátil são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se de que descarregou a atualização de segurança 2024 de julho do Microsoft Windows 10 para as versões 21H2 e 22H2 10 do Windows, que protegerá totalmente o seu sistema contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados antes de instalar o caminho. Para obter instruções sobre como encerrar o software Dx e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

Notificação de Vulnerabilidade Crítica: CVE-2024-38081

Atualizado em 1 de janeiro de 2025

CONTEXTO

O computador da Cepheid que executa o SO Windows tem pelo menos um serviço instalado que utiliza um caminho de serviço não orçamentado que pode permitir a terceiros inserir um ficheiro executável no caminho do serviço afetado. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/63155.

Estão abrangidos os seguintes CVE: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, abra e atualize o NetPipeActivator com o seguinte: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Notificação Apache Log4j

Atualizado em 1 de janeiro de 2025

CONTEXTO

A versão do Apache Log4j no computador da Cepheid que executa um SO Windows pode ser afetada por uma execução de código remota quando configurada para utilizar o JMSappender. Isto encontra-se na versão Apache Log4j 1.2. Para mais informações, consulte o seguinte:

Estão abrangidos os seguintes CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Recomenda-se uma atualização SQL para CU16 KB5011644 a partir do SQL Server 2019 RTM. Siga os passos abaixo:

- Descarregar a atualização:

- Siga a ligação para o Catálogo de Atualizações da Microsoft e clique aqui: Catálogo de Atualizações da Microsoft

- Descarregue o pacote de atualização adequado para o seu sistema.

- Prepare-se para a atualização:

- Faça uma cópia de segurança dos seus dados: Certifique-se de que tem uma cópia de segurança completa das suas bases de dados e sistema.

- Verificar os requisitos do sistema: Verifique se o seu sistema cumpre os requisitos para a atualização.

- Notificar utilizadores: Informe os utilizadores sobre a atualização planeada e o potencial tempo de inatividade.

- Instalar a atualização:

- Execute o Instalador: Execute o pacote de atualização descarregado.

- Siga as instruções mostradas no ecrã: O instalador guiá-lo-á através do processo de atualização. Certifique-se de que lê e segue cuidadosamente todas as instruções.

- Reinicie os serviços: Após a conclusão da instalação, reinicie os serviços do SQL Server.

- Verifique a atualização:

- Verifique a Versão do SQL Server: Abra o SQL Server Management Studio (SSMS) e execute a seguinte consulta para verificar a atualização:

- SELECIONE @@VERSION; A versão deve ser atualizada para 15.0.4223.11

- Rever registos: Verifique se há problemas nos registos de erros do SQL Server e no Visualizador de Eventos do Windows durante a atualização.

- Tarefas pós-atualização:

- Executar testes: Realize testes para garantir que o SQL Server está a funcionar corretamente após a atualização.

- Monitorizar o desempenho: Esteja atento ao desempenho do servidor para garantir que não existem problemas inesperados.

- Atualizar documentação: Documente o processo de atualização e quaisquer alterações efetuadas.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 1 de janeiro de 2025

CONTEXTO

O CVE-2013-3900 é uma vulnerabilidade WinVerifyTrust que pode afetar um computador da Cepheid que executa o SO Windows. Esta vulnerabilidade pode levar à receção de pedidos especialmente criados para executar o código arbitrário. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/166555.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid em techsupport@cepheid.com.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, abra o registo, navegue até às estruturas de 2 pastas abaixo e ative “EnableCertPaddingCheck””="”1” conforme indicado abaixo. Crie as pastas conforme necessário se ainda não estiverem disponíveis.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fim do Suporte do Windows 10 Pro

Atualizado em 22 de julho de 2024

CONTEXTO

Como parte do compromisso da Cepheid em apoiar o nosso menu de testes, ao mesmo tempo que asseguramos uma gestão consistente dos patches de segurança, informamos o cliente do fim do suporte do Windows 10 Pro da Microsoft em 14 de outubro de 2025.

Para todos os clientes que executam o Windows 10 Pro, a Cepheid está a recomendar uma atualização para o Windows 10 IoT Enterprise LTSC 2021 com a versão mais recente do software da Cepheid, que garante suporte ativo com a mais recente proteção de cibersegurança e privacidade de dados até 13 de janeiro de 2032.

O SO 7 Windows já não é suportado ativamente pela Microsoft e a utilização continuada pode introduzir uma potencial exposição de dados nesse computador e em qualquer dispositivo(s) ligado(s) a vulnerabilidades de cibersegurança. Se o seu sistema estiver ligado a um PC/portátil com SO 7 Windows, recomenda-se vivamente uma atualização. Consulte a comunicação anterior da Cepheid aqui.

Se tiver quaisquer dúvidas ou preocupações sobre a transição para o Windows 10 IoT Enterprise LTSC 2021, contacte o seu representante local da Cepheid. Poderá querer contactar também a assistência técnica da Cepheid

Valorizamos o seu negócio contínuo e a lealdade aos nossos produtos, apreciamos as suas parcerias e continuaremos a esforçar-nos por trabalhar consigo numa opção de transição personalizada para as nossas soluções e tecnologias mais recentes e da mais elevada qualidade.

Notificação de Vulnerabilidade Crítica: CVE-2016-2183 que abrange a vulnerabilidade OpenSSL

Atualizado em 17 de setembro de 2024

CONTEXTO

As cifras DES e Triple DES utilizadas nos protocolos TLS, SSH e IPSec podem permitir aos atacantes remotos recolher dados de texto claro contra uma sessão encriptada de longa duração. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Siga os passos abaixo para aplicar o patch:

- No sistema onde o patch precisa de ser instalado, na barra de pesquisa do Windows, introduza “Windows Power Shell” e abra-o como administrador

- Insira o comando Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' na janela do Windows PowerShell

- Prima o botão Enter no seu teclado

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 17 de setembro de 2024

CONTEXTO

CVE-2013-3900 é uma vulnerabilidade WinVerifyTrust que afeta um sistema remoto e pode levar à receção de pedidos especialmente criados. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

1. Abra o "Editor de Registo" e vá para a localização abaixo e faça as alterações conforme abaixo.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Deteção de Protocolo 1.0 Versão TLS e (4) Notificação de Protocolo Fraca de 1.1 Versão TLS

Atualizado em 17 de setembro de 2024

CONTEXTO

O servidor remoto aceita conexões encriptadas usando o TLS 1.0, que tem uma série de falhas de design criptográfico e o servidor remoto também oferece TLS depreciado 1.1, ambos mitigados apenas pelas versões mais recentes TLS 1.2 e 1.3.

Para mais informações, consulte o seguinte:

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Ative o suporte para TLS 1.2 e 1.3 enquanto desativa o TLS 1.0 ou 1.1 que envolva uma atualização do registo do Windows.

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

Passos a seguir para aplicar isto.

- Procure "Editor de Registo" na barra de pesquisa do Windows.

- Navegue para o caminho abaixo. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Em Protocolos criar duas estruturas de chaves (pastas) para TLS 1.0 e TLS 1.1. Nota: Clique com o botão direito do rato em Protocolos para criar uma nova chave.

- Em cada pasta TLS, crie mais duas chaves (pastas) como Cliente e Servidor

- Clique na pasta do cliente, no espaço vazio RHS, clique com o botão direito do rato e selecione a opção NEW-DWORD.

- Mude o nome para "Ativado" e deve ter o valor definido para "0". Nota: Os mesmos valores a serem criados para TLS 1.0 e TLS 1.1 e ambas as pastas de cliente e servidor.

- Feche o editor.

- Abra o gestor de configuração do servidor SQL.

- Clique na opção Serviços do servidor SQL.

- Pare e inicie o serviço do servidor SQL (MSSQLSERVER).

- Feche a aplicação do gestor de configuração do servidor SQL.

- Transfira a ferramenta Nmap do Google e instale-a no sistema.

- Abra o prompt de comando e insira o comando abaixo: nmap -script ssl-enum-ciphers -p 1433 localhost

- Prima o botão Enter no teclado.

- Verifique se apenas o TLS 1.2 e superior são apresentados no prompt cmd.

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Versão não suportada pelo servidor SQL da Microsoft

Atualizado em 17 de setembro de 2024

CONTEXTO

A instalação de um número de versão específico do Microsoft SQL já não é suportada, o que resulta na ausência de novos patches de segurança para o produto. Foram detetadas as seguintes instalações não suportadas pelo servidor SQL da Microsoft:

Versão instalada: 13,0:4259,0 Express Edition

Caminho da instalação: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instância: MSSQLSERVER

Versão mínima suportada: 13,0:6300,2 (2016 SP3)

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Atualize para uma versão do Microsoft SQL atualmente suportada. Está disponível a versão correta do Microsoft SQL para transferência: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

O artigo KB da Microsoft com informações sobre atualizações está disponível aqui: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Autenticação Microsoft Windows LM/NTMv1 ativada

Atualizado em 17 de setembro de 2024

CONTEXTO

O anfitrião remoto está configurado para tentar LM e/ou NTLMv1 para autenticação de saída e estes protocolos empregam encriptação fraca. Um atacante remoto capaz de ler pacotes de desafio e resposta LM ou NTLMv1 pode explorar isso para obter o hash LM ou NTLM de um utilizador, permitindo que um atacante se autentique como esse utilizador. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/63478.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, siga os passos abaixo:

- No sistema onde o patch tem de ser instalado, na barra de pesquisa do Windows, introduza “Editor de Registo” e abra o Editor de Registo.

- Ir para o local HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel e atualizar o LmCompatibilityLevel como "1"

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2024-21409 abrangendo a Notificação de Atualização do .NET Framework

Atualizado em 17 de setembro de 2024

CONTEXTO

A instalação do Microsoft .NET Framework no anfitrião remoto não tem uma atualização de segurança e é afetada pela vulnerabilidade de execução de código remoto. Pode encontrar informações adicionais na página Web da Microsoft ou na Base de Dados de Vulnerabilidade Nacional:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Transfira as seguintes atualizações que abrangem o Windows 22H2 para Windows 10 Pro ou o Windows 22H2 para x64 específico para Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

A Microsoft anunciou uma 14 de outubro de 2025 data de fim de suporte para o Windows 10 Pro e a Cepheid recomenda uma atualização para o Windows 10 IoT Enterprise LTSC 2021. Em caso de dúvidas ou questões, contacte a assistência técnica da Cepheid ou o seu representante local.

Notificação de Atualização Java

Atualizado em 17 de setembro de 2024

CONTEXTO

As versões 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3 22 e perf de Java instaladas no anfitrião remoto são afetadas por múltiplas vulnerabilidades. Para obter mais informações, pode consultar um aviso de atualização de patch crítico aqui: https://www.oracle.com/security-alerts/cpuapr2024.html.

Estão abrangidos os seguintes CVE: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Atualize para a versão mais recente em patch do Java 8 que está disponível nesta ligação abaixo. Pode ser necessário reiniciar o PC ou o computador portátil.

https://www.java.com/en/download/

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de atualização do Apache Log4j 2.16.0

Atualizado em 17 de setembro de 2024

CONTEXTO

O Apache Log4j 1.2 é afetado por uma vulnerabilidade de execução de código remoto quando configurado para usar o JMSAppender.

Estão abrangidos os seguintes CVE: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se de que aplicou o caminho KB5011644 para o Microsoft SQL Server para remover o log4j-1.2.17 e permitir que o seu sistema seja totalmente protegido contra esta vulnerabilidade. A ligação correta pode ser encontrada abaixo e clique em “Download” para continuar.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2024-4761

Atualizado em 17 de setembro de 2024

CONTEXTO

O CVE-2024-4761 é uma vulnerabilidade que afeta o Microsoft Edge que pode levar uma parte remota a realizar uma gravação de memória fora dos limites através de uma página HTML em caixa. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Verifique a versão atual do Microsoft Edge para garantir que a versão é Microsoft Edge versão 124,0:2478:105 ou posterior. Tenha em atenção que permitir atualizações de segurança do Microsoft Windows irá ativar automaticamente o patch para os clientes afetados. Para obter mais informações sobre como determinar a versão do Microsoft Edge do seu sistema, consulte o seu grupo de TI ou siga as políticas de governação de TI da sua organização. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2016-2183

Atualizado em 17 de setembro de 2024

CONTEXTO

O CVE-2016-2183 refere-se a cifras de bloqueio nos protocolos SSL/TLS com uma série de falhas de design criptográfico e, em configurações específicas, é possível um ataque de colisão. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Ative o suporte para TLS 1.2 e/ou 1.3, simultaneamente, desative o suporte para TLS 1.0 e/ou 1.1 para mitigar este problema como versões mais recentes do TLS 1.2 e 1.3 foram concebidos para proteger contra estas falhas. Para ativar o suporte:

- Vá ao Painel de Controlo e procure Propriedades da Internet

- Ir para o separador Avançado

- Desmarque a caixa TLS 1.0 e/ou TLS 1,1

- Marque a caixa TLS 1.2 e/ou TLS 1,3

Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Vulnerabilidade crítica associada a permissões do Windows

Atualizado em 17 de setembro de 2024

CONTEXTO

O serviço executável do Windows com permissões inseguras no anfitrião remoto pode permitir que um utilizador sem privilégios substitua por código arbitrário, resultando no escalonamento de privilégios. Para mais informações, consulte o seguinte: https://www.tenable.com/plugins/nessus/65057.

PRODUTOS CEPHEID AFETADOS

Os clientes Dx que utilizam o software GeneXpert Dx 6.5 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

A Cepheid recomenda que esta atualização seja implementada pelo departamento de TI da sua organização.

Certifique-se de que os seguintes grupos não têm permissões para modificar ou gravar ficheiros executáveis de serviço que contenham executáveis de serviço:

- Todos

- Utilizadores

- Utilizadores de domínio

- Utilizadores autenticados

Para obter informações mais detalhadas sobre os passos relacionados com esta atualização, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-36728

Atualizado em 15 de julho de 2024

BACKGROUND

CVE-2023-36728 é um SQL com impacto na vulnerabilidade, que pode levar à recusa de serviço devido à falha de uma atualização de segurança na instalação do servidor SQL da Microsoft num anfitrião remoto. Para mais informações, consulte o seguinte: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se de que atualizou para a versão relevante do do servidor SQL abaixo, o que permitiria que o seu sistema fosse totalmente protegido contra esta vulnerabilidade. A ligação correta pode ser encontrada abaixo e clique em “Download” para prosseguir:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados dos resultados do teste ou da base de dados antes de o patch ser instalado. Para obter instruções sobre como encerrar o software e fazer uma cópia de segurança dos dados dos resultados do teste, consulte o manual do utilizador. Para mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de governação de TI da sua organização. Em caso de dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2013-3900

Atualizado em 15 de julho de 2024

CONTEXTO

CVE-2013-3900 é uma vulnerabilidade WinVerifyTrust que afeta um sistema remoto e pode levar à receção de pedidos especialmente criados.

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Antes de atualizar o ficheiro de registo do Windows, a Cepheid recomenda vivamente que trabalhe com o seu grupo de TI ou representante para garantir que a atualização é realizada de forma a não afetar o funcionamento do sistema. Se tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

A Cepheid recomenda vivamente que faça uma cópia de segurança dos dados do registo e dos resultados dos testes ou da base de dados. Para obter instruções sobre como encerrar o software e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador.

Assim que a cópia de segurança do registo e da base de dados ou dados de teste estiver concluída, adicione e ative o valor do registo EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Para 64 sistemas do SO Bit, adicione e ative o valor de registo EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Pode encontrar mais informações sobre como atualizar as chaves de registo aqui:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notificação de atualização da versão do Internet Explorer e Adobe Reader

Atualizado em 15 de julho de 2024

CONTEXTO

Esta notificação destina-se a informá-lo sobre as atualizações de configuração recomendadas para programas no seu sistema.

Adobe Reader: A Adobe lançou um leitor de atualização planeada em 2024.

Internet Explorer : A Microsoft terminou o suporte para o Internet Explorer a partir de 15 de junho de 2022

PRODUTOS CEPHEID AFETADOS

GeneXpert Xpressos clientes que utilizam o software GeneXpert Xpress 6.4a são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Para o Adobe Reader, certifique-se de que transfere as mais recentes atualizações do Adobe Reader. Depois de iniciar o Reader, escolha “Ajuda” > “Verificar atualizações” e siga as etapas na janela Atualizar para transferir e instalar as atualizações mais recentes. Em alternativa, os instaladores podem ser encontrados aqui: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Para o Internet Explorer, efetue as seguintes alterações de configuração no seu sistema:

- Selecione a tecla+R do logótipo do Windows.

- Em Run, introduza OptionalFeatures.exe e, em seguida, selecione OK.

- Na caixa de diálogo Windows Features, desmarque a caixa de seleção da versão instalada do Internet Explorer. Por exemplo, encontre o Internet Explorer 11 e, em seguida, desmarque a caixa de verificação.

- Selecione OK.

- Reinicie o computador.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-36042 Vulnerabilidade de negação de serviço do .NET framework

Atualizado em 22 de maio de 2024

CONTEXTO

CVE-2023-36042 é uma vulnerabilidade que afeta o framework .NET 3.5 e 4.8 que pode levar à negação de serviço. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transferiu a atualização de segurança de 2024 janeiro do Microsoft Windows, que permitirá ao seu sistema estar totalmente protegido contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

10 Atualização de segurança 5033372 do Windows

Atualizado em 22 de maio de 2024

CONTEXTO

Este aviso destina-se a informá-lo de que a Cepheid validou o Microsoft Security Update 5033372 para suportar a compilação do SO Windows.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transferiu a mais recente atualização de segurança do Microsoft Windows, que permitirá ao seu sistema estar totalmente protegido contra esta vulnerabilidade. Os clientes com atualizações automáticas não precisam de tomar mais medidas.

Se ainda não tiver automatizado as atualizações do Windows, selecione Iniciar > Configurações > Atualização e segurança > Windows Update e, em seguida, selecione “Procurar atualizações”.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2011-1353

Atualizado em 22 de maio de 2024

CONTEXTO

A CVE-2011-1353 é uma vulnerabilidade que ocorre no Adobe Reader 10.x antes da 10.1.1 no Windows, permitindo que os utilizadores locais obtenham privilégios através de vetores desconhecidos. Para mais informações, consulte o seguinte: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUTOS CEPHEID AFETADOS

Os clientes Infinity que utilizam o software GeneXpert Xpertise 6.8 são afetados.

AÇÕES EXIGIDAS PELOS CLIENTES

Certifique-se que transfere as mais recentes atualizações do Adobe Reader. Depois de iniciar o Reader, escolha “Ajuda” > “Verificar atualizações” e siga as etapas na janela Atualizar para transferir e instalar as atualizações mais recentes.

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se ainda estiver a executar o Windows 7 ou tiver quaisquer dúvidas ou preocupações, contacte a assistência técnica da Cepheid.

Notificação de Vulnerabilidade Crítica: CVE-2023-4863 Transbordo do tampão Heap no libwebp no Google Chrome antes de 116.0.5845.187 e libwebp 1.3.2

Atualizado em 5 de dezembro de 2023

CONTEXTO

A Base de Dados Nacional de Vulnerabilidades está a monitorizar a vulnerabilidade iCVE-2023-4863 que reside no Open Source Software (OSS) Chromium e é utilizada para reproduzir imagens webp. A biblioteca está amplamente incorporada em navegadores Web que utilizam a biblioteca libsebp, incluindo Microsoft Edge, Google Chrome e Mozilla Firefox. A vulnerabilidade permite que um atacante remoto realize uma gravação de memória fora dos limites através de uma página HTML criada, o que pode resultar na execução de código que pode potencialmente comprometer os sistemas.

PRODUTOS CEPHEID AFETADOS

O navegador predefinido utilizado nos produtos Cepheid é o Microsoft Internet Explorer ou o Edge. A Cepheid não envia os nossos produtos com os navegadores Google Chrome ou Firefox e o Microsoft Internet Explorer não é afetado por esta vulnerabilidade. Além disso, os Manuais do Utilizador para o nosso software incluem instruções para não instalar aplicações não padrão nem alterar as definições para aplicações predefinidas enviadas com computadores ou tablets.

AÇÕES EXIGIDAS PELOS CLIENTES

Remover e interromper a utilização de quaisquer navegadores web não autorizados, incluindo o Google Chrome ou o Firefox. Verifique a versão atual do Microsoft Edge para garantir que a versão é Microsoft Edge (Stable) versão 117,0:2045:31 ou posterior. Tenha em atenção que permitir as atualizações de segurança do Microsoft Windows irá ativar automaticamente o patch para os clientes afetados. Para obter mais informações sobre como determinar a versão do Microsoft Edge do seu sistema, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Se tiver alguma dúvida ou preocupação, contacte a assistência técnica da Cepheid ou um dos números de telefone/endereços de e-mail na sua região.

Microsoft SQL Server 2016 Service Pack 3 no sistema 10 operativo Windows a executar o software GeneXpert Xpertise 6.8 em sistemas Infinity

Atualizado em 5 de dezembro de 2023

CONTEXTO

Este aviso destina-se a informá-lo de que a Cepheid validou o Microsoft SQL Server 2016 Service Pack 3 (KB5003279) para clientes Infinity que utilizam o software 6.8 Xpertise GeneXpert.

AÇÕES EXIGIDAS PELOS CLIENTES

É seguro instalar o seguinte Microsoft SQL Server 2016 Service Pack 3 no sistema que executa o software GeneXpert Xpertise 6.8:

• MS SQL Server 2016 Service Pack 3 (KB5003279) de https://www.microsoft.com/en-us/download/details.aspx?id=103440

A Cepheid recomenda vivamente a realização de cópias de segurança dos dados dos resultados do teste ou da base de dados utilizando a aplicação Xpertise antes de instalar o patch. Para obter instruções sobre como encerrar o software Xpertise e efetuar cópias de segurança dos dados dos resultados dos testes, consulte o manual do utilizador. Para obter mais informações sobre a instalação, consulte o seu grupo de TI ou siga as políticas de administração de TI da sua organização.

Fim do Suporte de Cibersegurança 7 do Windows para Sistemas GeneXpert®

Atualizado em 30 de junho de 2023

CONTEXTO

A Microsoft terminou o suporte do Sistema Operativo (SO) Windows 7 em janeiro de 2020, descontinuando as correções e atualizações. Consequentemente, a Cepheid já não consegue suportar as mais recentes normas de cibersegurança e privacidade nos computadores com SO Windows 7. O software do instrumento e os testes actuais continuarão a funcionar com o SO Windows 7. No entanto, a partir de Junho de 30 de junho de 2023, GeneXpert todas as versões futuras do software Xpert Dx, Infinity Xpertise ou GeneXpert Check (os sistemas) não serão compatíveis com o SO Windows 7.

Para mais informações, consulte aqui

Log4Shell (Apache Log4j)

Atualizado em 8 de julho de 2022

CONTEXTO

A 10 de dezembro de 2021, uma vulnerabilidade crítica (CVE-2021-44228) foi relatada no Apache Log4j. A vulnerabilidade

afeta várias versões do utilitário Apache Log4j e as aplicações que o utilizam. A vulnerabilidade

permite que um atacante execute um código arbitrário.

RESPOSTA

As equipas da Cepheid analisaram e resolveram com sucesso o potencial risco de segurança para o nosso portefólio de produtos, sob a forma de um patch de software revisto. A comunicação foi enviada a todos os clientes que podem beneficiar do patch de software, delineando o processo para solicitar o patch. Os clientes são encorajados a solicitar o patch para uma experiência de utilizador mais segura.

Indivíduos ou organizações com preocupações adicionais de segurança do produto são encorajados a contactar a sua equipa de assistência técnica local da Cepheid através do e-mail techsupport@cepheid.com ou do e-mail productsecurity@cepheid.com

PrintNightmare Windows Print Spooler Remote Code Execution Vulnerability (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Atualizado em 14 de setembro de 2021

CONTEXTO

A 6 de julho, 2021, a Microsoft lançou um patch para uma vulnerabilidade de execução de código remoto para resolver o CVE-2021-34527. O serviço Microsoft Windows Print Spooler não restringe o acesso à funcionalidade que permite aos utilizadores adicionar impressoras e controladores relacionados, o que pode permitir que um atacante autenticado remoto execute código arbitrário com privilégios do SISTEMA num sistema vulnerável. Desde então, foram adicionados vários CVE como parte da vulnerabilidade combinada “PrintNightmare”, juntamente com patches adicionais.

Esta vulnerabilidade afeta todos os sistemas operativos Windows.

RESPOSTA

As equipas de investigação e desenvolvimento da Cepheid estão a analisar os patches da Microsoft para CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 em termos do impacto nos produtos afetados.

CryptoAPI

Atualizado em 20 de janeiro de 2020

CONTEXTO

Em 14 de janeiro de 2020, a Microsoft lançou patches para remediar 49 vulnerabilidades no seu anúncio de Patch mensal de terça-feira. Entre os patches disponíveis, é a vulnerabilidade (CVE-2020-0601) que afeta a funcionalidade criptográfica do Microsoft Windows conhecido como Windows CryptoAPI. A vulnerabilidade afeta sistemas GeneXpert que funcionam com Windows 10 Professional.

RESPOSTA

A Cepheid está ciente desta vulnerabilidade identificada e está atualmente a monitorizar desenvolvimentos relacionados. A Cepheid não recebeu quaisquer relatórios destas vulnerabilidades que afetam a utilização clínica dos nossos produtos e está a avaliar o potencial impacto da vulnerabilidade nos seus produtos.

A Cepheid ainda não confirmou a compatibilidade dos seus sistemas GeneXpert com patches que mitigam o CVE-2020-0601. O processo de testes de compatibilidade está em curso e esperamos que seja concluído nas próximas semanas.

Caso queira ser notificado quando o teste de compatibilidade estiver concluído, contacte a equipa de assistência técnica da Cepheid da sua região ou o e-mail productsecurity@cepheid.com.

DejaBlue

Atualizado em 13 de setembro de 2019

CONTEXTO

Em 13 de agosto de 2019 a Microsoft lançou um conjunto de correções para os serviços de ambiente de trabalho remoto que incluem duas importantes de Execução de Código Remoto (RCE), CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 e CVE-2019-1226. Tal como a vulnerabilidade “BlueKeep” (CVE-2019-0708), previamente corrigida, estas duas vulnerabilidades também estão sujeitas a “worms”, o que significa que qualquer futuro malware que as explore se pode propagar de um computador vulnerável para outro sem interação do utilizador.

As versões do Windows afetadas são Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, e todas as versões suportadas dos Windows 10, incluindo as versões para servidor.

Windows XP, Windows Server 2003 e Windows Server 2008 não são afetados, nem o próprio protocolo de Ambiente de Trabalho Remoto (RDP) é afetado.

RESPOSTA

A Cepheid validou a instalação dos seguintes patches Microsoft para os seus sistemas GeneXpert e, quando apropriado, desenvolveu instruções específicas para o cliente para estes sistemas. Para informações detalhadas sobre cada produto Cepheid, consulte a lista de produtos abaixo.

Se tiver quaisquer dúvidas, solicitamos que contacte a equipa de assistência técnica da Cepheid da sua região

ou o e-mail productsecurity@cepheid.com.

| Versão do software | Localização do patch | Passos adicionais |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Instale o patch para o seu sistema operativo e reinicie o computador |

Vulnerabilidade do Protocolo de Ambiente de Trabalho Remoto CVE-2019-0708 (Bluekeep)

Atualizado em 25 de julho de 2019

CONTEXTO

A 15 de maio de 2019, a Microsoft lançou um patch para uma vulnerabilidade de Execução de Código Remoto em Serviços de Ambiente de Trabalho Remoto (CVE-2019-0708). CVE-2019-0708 é uma vulnerabilidade, não um vírus. Esta vulnerabilidade pode ser explorada remotamente sem autenticação nos sistemas que usam Serviços de Ambiente de Trabalho Remoto como parte do Windows XP e do Windows 7.

RESPOSTA

A Cepheid validou a instalação dos patch Microsoft para o CVE-2019-0708 e, quando apropriado, desenvolveu instruções específicas para o cliente para estes sistemas. Para informações detalhadas sobre cada produto Cepheid, consulte a lista de produtos abaixo.

Se tiver quaisquer dúvidas, solicitamos que contacte a equipa de assistência técnica da Cepheid da sua região ou o e-mail productsecurity@cepheid.com.

| Linha de produtos | Localização do patch | Passos adicionais |

|---|---|---|

| Dx SW | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpertise SW - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpertise SW - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Xpress | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| ONCore | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| Cepheid Link | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

| XpertCheck | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Reinicie o computador após a instalação do patch |

Atualizado em 13 de junho de 2019

RESPOSTA